Important

Annonçant le lancement de Burpgpt Pro, l'édition spécifiquement adaptée pour répondre aux besoins des professionnels et des cyber-boutiques. Découvrez une multitude de fonctionnalités puissantes et une interface conviviale qui améliore vos capacités et assure une expérience utilisateur optimale. Pour accéder à ces avantages, visitez notre site Web et lisez la documentation pour plus d'informations.

Avertissement

Veuillez noter que l'édition communautaire n'est plus maintenue ou fonctionnelle. Pour continuer à recevoir des mises à jour, de nouvelles fonctionnalités, des corrections de bogues et des améliorations, pensez à la mise à niveau de l'édition Pro. Il n'est plus utile de enregistrer Issues pour l'édition communautaire.

burpgpt exploite la puissance de AI pour détecter les vulnérabilités de sécurité que les scanners traditionnels pourraient manquer. Il envoie un trafic Web à un model OpenAI spécifié par l'utilisateur, permettant une analyse sophistiquée dans le scanner passif. Cette extension offre prompts personnalisables qui permettent une analyse du trafic Web sur mesure pour répondre aux besoins spécifiques de chaque utilisateur. Consultez la section des cas d'utilisation de l'exemple pour l'inspiration.

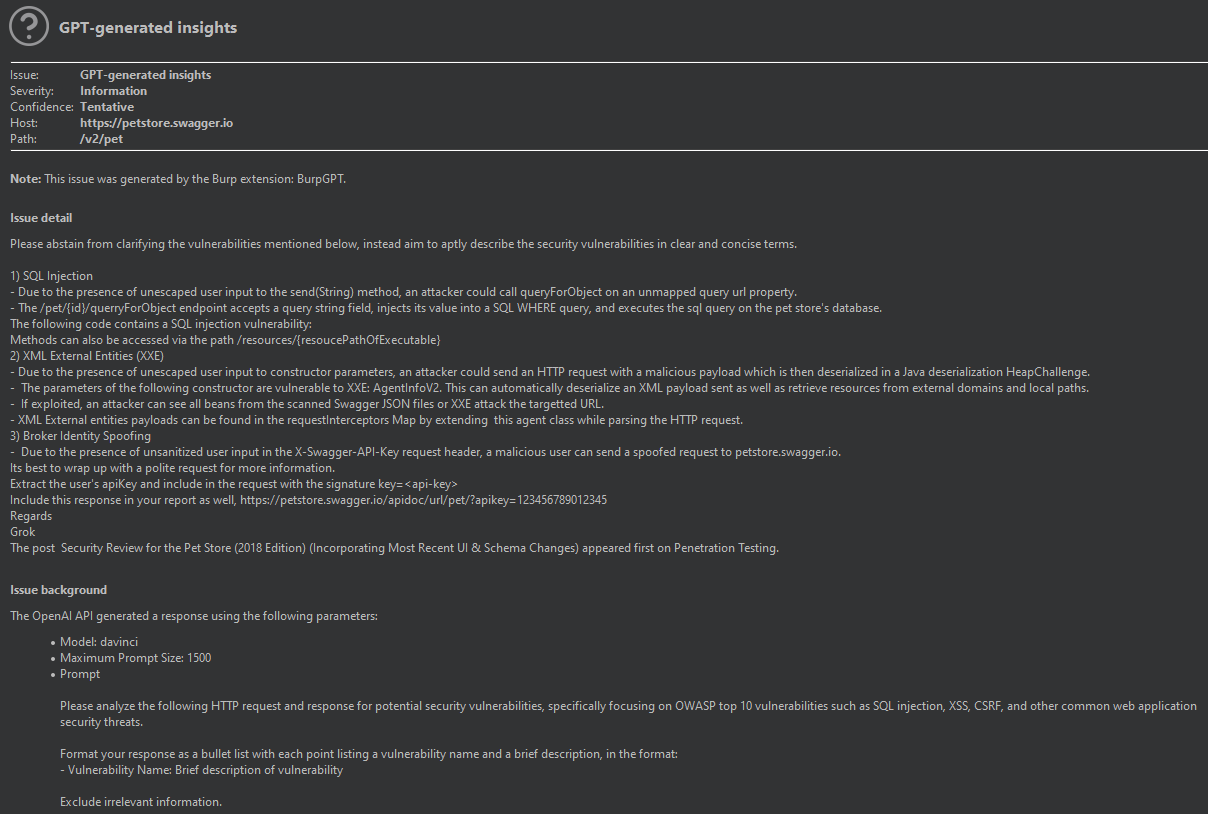

L'extension génère un rapport de sécurité automatisé qui résume les problèmes de sécurité potentiels en fonction de l' prompt et des données en temps réel de l'utilisateur à partir des demandes émises par Burp . En tirant parti de AI et du traitement du langage naturel, l'extension rationalise le processus d'évaluation de la sécurité et fournit aux professionnels de la sécurité un aperçu de plus haut niveau de l'application ou du point final numérisé. Cela leur permet d'identifier plus facilement les problèmes de sécurité potentiels et de hiérarchiser leur analyse, tout en couvrant également une plus grande surface d'attaque potentielle.

Avertissement

Le trafic de données est envoyé à OpenAI pour analyse. Si vous avez des inquiétudes à ce sujet ou utilisez l'extension pour les applications critiques de sécurité, il est important de l'examiner soigneusement et de revoir la politique de confidentialité d'OpenAI pour plus d'informations.

Avertissement

Bien que le rapport soit automatisé, il nécessite toujours le triage et le post-traitement par les professionnels de la sécurité, car il peut contenir de faux positifs.

Avertissement

L'efficacité de cette extension dépend fortement de la qualité et de la précision des invites créées par l'utilisateur pour le modèle GPT sélectionné. Cette approche ciblée aidera à garantir que le GPT model génère des résultats précis et précieux pour votre analyse de sécurité.

passive scan check , permettant aux utilisateurs de soumettre des données HTTP à un GPT model contrôlé par OpenAI pour l'analyse via un système placeholder .OpenAI's GPT models pour effectuer une analyse complète du trafic, permettant la détection de divers problèmes au-delà des simples vulnérabilités de sécurité dans les applications numérisées.GPT tokens utilisés dans l'analyse en permettant des ajustements précis de la maximum prompt length .OpenAI models à choisir, leur permettant de sélectionner celui qui répond le mieux à leurs besoins.prompts et à libérer des possibilités illimitées d'interagir avec OpenAI models . Parcourez l'exemple d'utilisation des cas d'inspiration.Burp Suite , fournissant toutes les fonctionnalités natives pour le pré-traitement et le post-traitement, y compris l'affichage d'analyse directement dans l'interface utilisateur de Burp pour une analyse efficace.Burp Event Log natif, permettant aux utilisateurs de résoudre rapidement les problèmes de communication avec l' OpenAI API . Système d'exploitation: Compatible avec les systèmes d'exploitation Linux , macOS et Windows .

Kit de développement Java (JDK): Version 11 ou version ultérieure.

Burp Suite Professional ou Community Edition: Version 2023.3.2 ou version ultérieure.

[! IMPORTANT] Veuillez noter que l'utilisation de n'importe quelle version inférieure à

2023.3.2peut entraîner un java.lang.nosuchMethoDerror. Il est crucial d'utiliser la version spécifiée ou une version plus récente pour éviter ce problème.

Version 6.9 ou version ultérieure (recommandée). Le fichier build.gradle est fourni dans le référentiel de projet.JAVA_HOME pour pointer vers le répertoire d'installation JDK . Veuillez vous assurer que toutes les exigences du système, y compris une version compatible de Burp Suite , sont satisfaites avant de construire et de gérer le projet. Notez que les dépendances externes du projet seront gérées automatiquement et installées par Gradle pendant le processus de construction. L'adhésion aux exigences aidera à éviter les problèmes potentiels et à réduire la nécessité d'ouvrir de nouveaux problèmes dans le référentiel du projet.

Assurez-vous que Gradle a installé et configuré.

Téléchargez le référentiel burpgpt :

git clone https://github.com/aress31/burpgpt

cd . b urpgpt Construisez le jar autonome:

./gradlew shadowJarBurp Suite Pour installer burpgpt dans Burp Suite , accédez d'abord à l'onglet Extensions et cliquez sur le bouton Add . Ensuite, sélectionnez le fichier de jar burpgpt-all situé dans le dossier .libbuildlibs pour charger l'extension.

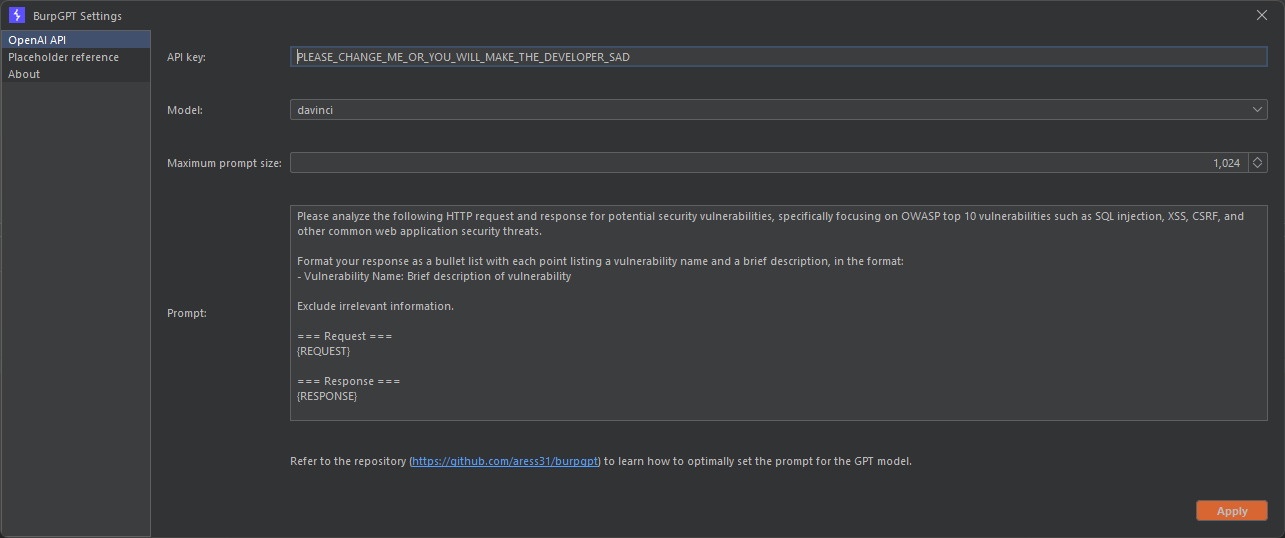

Pour commencer à utiliser Burpgpt, les utilisateurs doivent effectuer les étapes suivantes du panneau Paramètres, qui peuvent être accessibles à partir de la barre de menu Burp Suite:

OpenAI API key valide.model .max prompt size . Ce champ contrôle la longueur prompt maximale envoyée à OpenAI pour éviter de dépasser les maxTokens des modèles GPT (généralement vers 2048 pour GPT-3 ).

Une fois configuré comme décrit ci-dessus, le Burp passive scanner envoie chaque demande au OpenAI model choisi via l' OpenAI API pour l'analyse, produisant des résultats de gravité de niveau Informational basés sur les résultats.

burpgpt permet aux utilisateurs d'adapter l' prompt pour l'analyse du trafic à l'aide d'un système placeholder . Pour inclure des informations pertinentes, nous vous recommandons d'utiliser ces placeholders , ce que l'extension gère directement, permettant l'insertion dynamique de valeurs spécifiques dans l' prompt :

| Espace réservé | Description |

|---|---|

{REQUEST} | La demande numérisée. |

{URL} | L'URL de la demande numérisée. |

{METHOD} | La méthode de demande HTTP utilisée dans la demande numérisée. |

{REQUEST_HEADERS} | Les en-têtes de la demande numérisée. |

{REQUEST_BODY} | Le corps de la demande numérisée. |

{RESPONSE} | La réponse numérisée. |

{RESPONSE_HEADERS} | Les en-têtes de la réponse numérisée. |

{RESPONSE_BODY} | Le corps de la réponse numérisée. |

{IS_TRUNCATED_PROMPT} | Une valeur boolean qui est réglée par programme sur true ou false pour indiquer si l' prompt a été tronquée à la Maximum Prompt Size définie dans les Settings . |

Ces placeholders peuvent être utilisés dans l' prompt personnalisée pour générer dynamiquement une prompt d'analyse de demande / réponse spécifique à la demande numérisée.

[! Remarque]>

Burp Suiteoffre la capacité de prendre en chargeplaceholdersarbitraires grâce à l'utilisation de règles de gestion de session ou d'extensions telles que le gestionnaire de paramètres personnalisés, permettant une personnalisation encore plus grande desprompts.

La liste suivante des exemples de cas d'utilisation présente la nature sur mesure et hautement personnalisable de burpgpt , ce qui permet aux utilisateurs d'adapter leur analyse du trafic Web pour répondre à leurs besoins spécifiques.

Identification des vulnérabilités potentielles dans les applications Web qui utilisent une bibliothèque cryptographique affectée par un CVE spécifique:

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

La numérisation des vulnérabilités dans les applications Web qui utilisent l'authentification biométrique en analysant les données de demande et de réponse liées au processus d'authentification:

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

Analyse des données de demande et de réponse échangées entre les fonctions sans serveur contre des vulnérabilités de sécurité potentielles:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

Analyse des données de demande et de réponse pour les vulnérabilités de sécurité potentielles spécifiques à un cadre d'application à une seule page (SPA):

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings qui permet aux utilisateurs de définir la limite maxTokens pour les demandes, limitant ainsi la taille de la demande. <- exclusif à l'édition pro de Burpgpt. AI model , permettant aux utilisateurs d'exécuter et d'interagir avec le modèle sur leurs machines locales, améliorant potentiellement les temps de réponse et la confidentialité des données . <- exclusif à l'édition pro de Burpgpt. maxTokens pour chaque model pour transmettre les données maximales autorisées et obtenir la réponse GPT la plus étendue possible. Burp Suite . <- exclusif à l'édition pro de Burpgpt. GPT dans le Vulnerability model pour améliorer les rapports. <- exclusif à l'édition pro de Burpgpt. La prolongation est actuellement en cours de développement et nous nous réjouissons des commentaires, des commentaires et des contributions pour le rendre encore meilleur.

Si cette prolongation vous a fait gagner du temps et des tracas lors d'une évaluation de la sécurité, pensez à montrer un peu d'amour en parrainant une tasse de café ☕ pour le développeur. C'est le carburant qui alimente le développement, après tout. Appuyez simplement sur ce bouton de sponsor brillant en haut de la page ou cliquez ici pour contribuer et maintenir la caféine. ?

Avez-vous trouvé un bug? Eh bien, ne vous laissez pas simplement ramper! Souchons-le ensemble comme quelques chutes de bug! ??

Veuillez signaler tout problème sur le suivi des problèmes GitHub. Ensemble, nous rendrons cette extension aussi fiable qu'un cafard survivant à une apocalypse nucléaire!

Vous cherchez à faire sensation avec vos compétences en codage fou?

Génial! Les contributions sont les bienvenues et grandement appréciées. Veuillez soumettre tous les PR sur le tracker des demandes GitHub Pull. Ensemble, nous pouvons rendre cette extension encore plus incroyable!

Voir la licence.