重要

Burpgpt Proの発売を発表するこのエディションは、専門家やサイバーブティックのニーズを満たすために特別に調整されています。多くの強力な機能と、機能を強化し、最適なユーザーエクスペリエンスを保証するユーザーフレンドリーなインターフェイスを発見します。これらの利点にアクセスするには、当社のWebサイトにアクセスして、詳細についてはドキュメントをご覧ください。

警告

Community Editionはもはや維持されていないか機能的ではないことに注意してください。更新、新機能、バグの修正、改善を継続するには、Pro Editionのアップグレードを検討してください。コミュニティエディションのIssuesを記録することはもはや役に立ちません。

burpgpt 、従来のスキャナーが見逃す可能性のあるセキュリティの脆弱性を検出するために、 AIの力を活用しています。ユーザーが指定したOpenAI modelにWebトラフィックを送信し、パッシブスキャナー内で洗練された分析を可能にします。この拡張機能は、テーラードWebトラフィック分析が各ユーザーの特定のニーズを満たすことができるカスタマイズ可能なpromptsを提供します。インスピレーションについては、ユースケースのサンプルセクションをご覧ください。

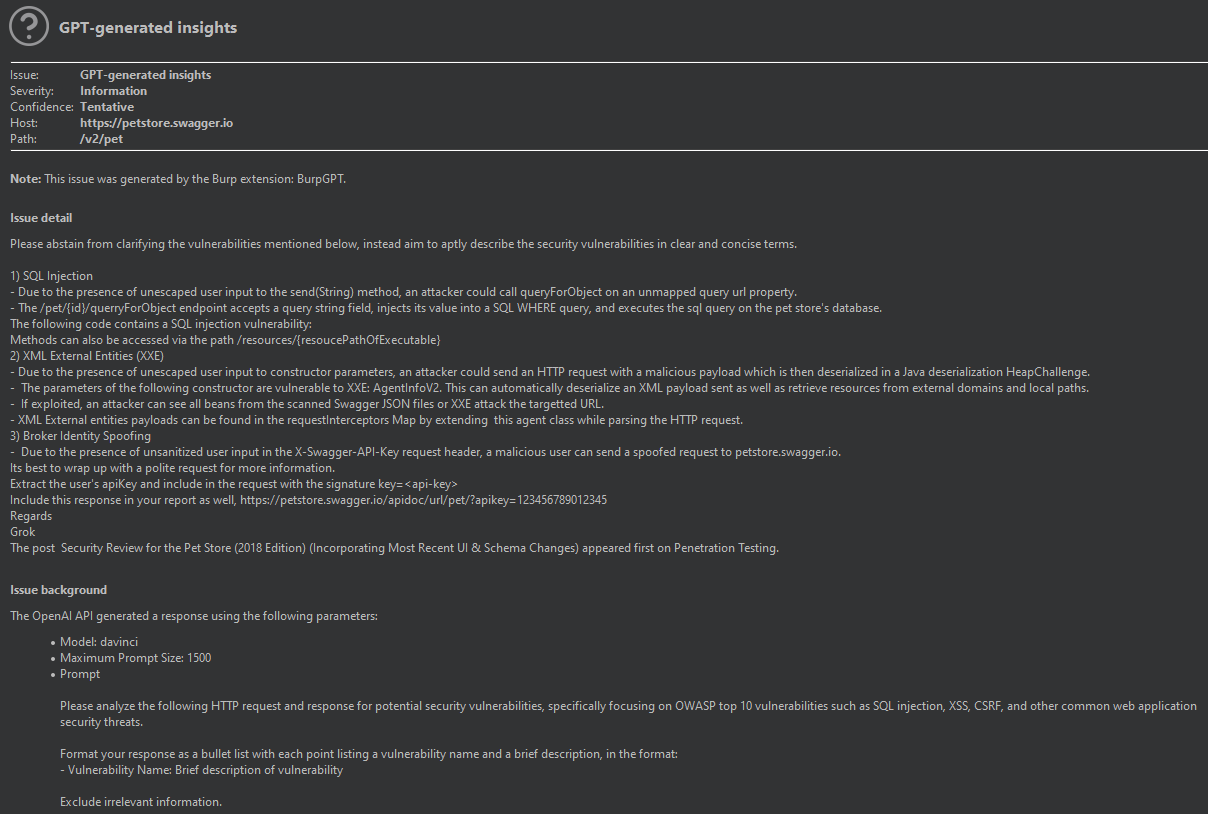

この拡張機能は、ユーザーのpromptとBurpのデータに基づいて潜在的なセキュリティ問題を要約する自動セキュリティレポートを生成します。 AIと自然言語処理を活用することにより、拡張機能はセキュリティ評価プロセスを合理化し、セキュリティの専門家にスキャンされたアプリケーションまたはエンドポイントのより高いレベルの概要を提供します。これにより、潜在的なセキュリティの問題をより簡単に識別し、分析に優先順位を付けることができ、より大きな潜在的な攻撃面もカバーできます。

警告

データトラフィックは、分析のためにOpenAIに送信されます。これについて懸念がある場合、またはセキュリティクリティカルなアプリケーションに拡張機能を使用している場合は、これを慎重に検討し、詳細についてOpenaiのプライバシーポリシーを確認することが重要です。

警告

レポートは自動化されていますが、誤検知を含む可能性があるため、セキュリティの専門家によるトリアージングと後処理が必要です。

警告

この拡張機能の有効性は、選択したGPTモデルに対してユーザーが作成したプロンプトの品質と精度に大きく依存しています。このターゲットを絞ったアプローチはGPT modelセキュリティ分析のために正確で価値のある結果を生成することを保証するのに役立ちます。

passive scan checkを追加し、ユーザーがplaceholderシステムを介して分析のためにHTTPデータをOpenAI -Controlled GPT modelに送信できるようにします。OpenAI's GPT modelsの力を活用して、包括的なトラフィック分析を実施し、スキャンされたアプリケーションのセキュリティの脆弱性を超えてさまざまな問題を検出できます。maximum prompt lengthの正確な調整を可能にすることにより、分析で使用されるGPT tokensの数をよく制御できます。OpenAI modelsを選択できるようにし、ニーズに最適なモデルを選択できるようにします。promptsをカスタマイズし、 OpenAI modelsと対話するための無限の可能性を解き放つことができます。インスピレーションのためにサンプルユースケースを閲覧します。Burp Suiteと統合し、効率的な分析のためにBurp UI内に直接分析結果を表示するなど、前処理および後処理のためのすべてのネイティブ機能を提供します。Burp Event Logを介してトラブルシューティング機能を提供し、ユーザーがOpenAI APIでのコミュニケーションの問題をすばやく解決できるようにします。 オペレーティングシステム: Linux 、 macOS 、およびWindowsオペレーティングシステムと互換性があります。

Java Development Kit(JDK): Version 11以降。

Burp Suite ProfessionalまたはCommunity Edition: Version 2023.3.2以降。

[!重要]

2023.3.2未満のバージョンを使用すると、java.lang.nosuchmethoderrorになる可能性があることに注意してください。この問題を回避するには、指定されたバージョンまたはより最近のバージョンを使用することが重要です。

Version 6.9以降(推奨)。 build.gradleファイルはプロジェクトリポジトリに提供されます。JAVA_HOME環境変数を設定して、 JDKインストールディレクトリを指すようにします。 Burp Suiteの互換性のあるバージョンを含むすべてのシステム要件が、プロジェクトを構築して実行する前に満たされていることを確認してください。プロジェクトの外部依存関係は、ビルドプロセス中にGradleによって自動的に管理およびインストールされることに注意してください。要件を順守することは、潜在的な問題を回避し、プロジェクトリポジトリに新しい問題を開く必要性を減らすのに役立ちます。

Gradleがインストールされ、構成されていることを確認してください。

burpgptリポジトリをダウンロードしてください:

git clone https://github.com/aress31/burpgpt

cd . b urpgptスタンドアロンのjarを構築します:

./gradlew shadowJarBurp Suiteにロードしますburpgpt Burp Suiteにインストールするには、最初にExtensionsタブに移動し、 Addボタンをクリックします。次に、 .libbuildlibsフォルダーにあるburpgpt-all jarファイルを選択して、拡張機能を読み込みます。

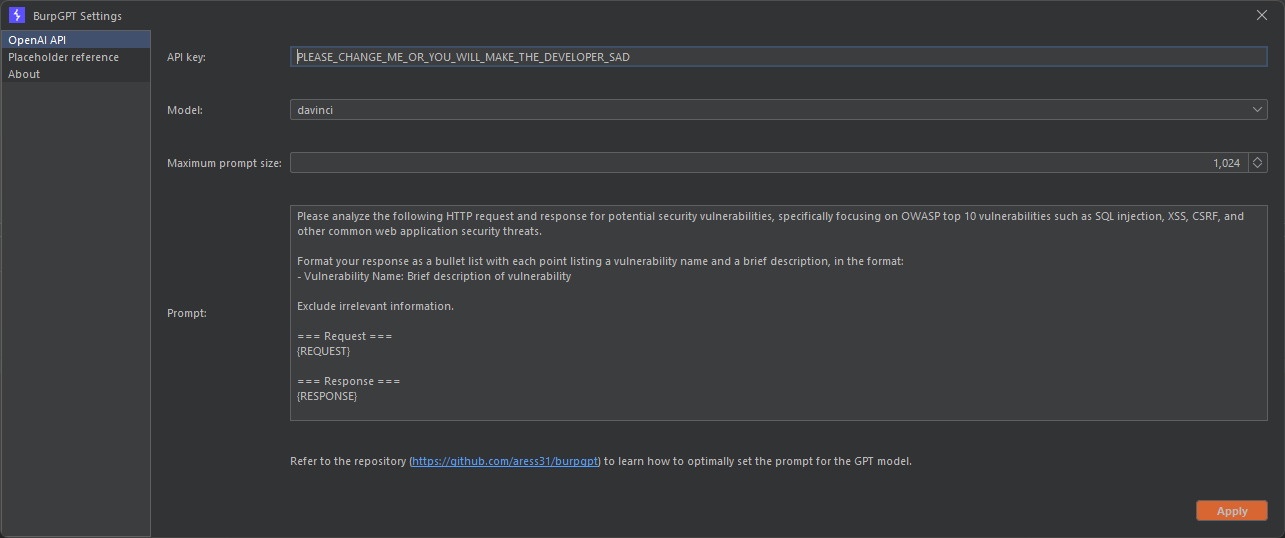

BurpGPTの使用を開始するには、ユーザーはBurp Suiteメニューバーからアクセスできる設定パネルで次の手順を完了する必要があります。

OpenAI API keyを入力します。modelを選択します。max prompt sizeを定義します。このフィールドは、 GPTモデルのmaxTokensを超えることを避けるために、 OpenAIに送信される最大prompt長さを制御します(通常、 GPT-3の場合は2048年頃)。

上記のように構成されたら、 Burp passive scanner 、分析のためにOpenAI APIを介して選択したOpenAI modelに各要求を送信し、結果に基づいてInformationalレベルの重大度の調査結果を生成します。

burpgpt使用すると、ユーザーはplaceholderシステムを使用してトラフィック分析のpromptを調整できます。関連情報を含めるには、これらのプレースホルダーを使用することをお勧めします。これらのplaceholdersは、拡張機能が直接処理し、特定の値をpromptに動的に挿入できるようにします。

| プレースホルダー | 説明 |

|---|---|

{REQUEST} | スキャンされたリクエスト。 |

{URL} | スキャンされた要求のURL。 |

{METHOD} | スキャンされたリクエストで使用されるHTTPリクエストメソッド。 |

{REQUEST_HEADERS} | スキャンされたリクエストのヘッダー。 |

{REQUEST_BODY} | スキャンされたリクエストの本文。 |

{RESPONSE} | スキャンされた応答。 |

{RESPONSE_HEADERS} | スキャンされた応答のヘッダー。 |

{RESPONSE_BODY} | スキャンされた応答の本体。 |

{IS_TRUNCATED_PROMPT} | プロンプトがSettingsで定義されている最大prompt Maximum Prompt Sizeに切り捨てられたかどうかを示すために、プログラム的にtrueまたはfalseに設定されるboolean値。 |

これらのplaceholders 、カスタムpromptで使用して、スキャンされた要求に固有のリクエスト/応答分析promptを動的に生成できます。

[!note]>

Burp Suite、セッション処理ルールまたはカスタムパラメーターハンドラーなどの拡張機能を使用して、任意のplaceholdersをサポートする機能を提供し、promptsのカスタマイズをさらに高めることができます。

次の例のユースケースのリストは、 burpgptのオーダーメイドの高度にカスタマイズ可能な性質を紹介します。これにより、ユーザーは特定のニーズを満たすためにWebトラフィック分析を調整できます。

特定のCVEの影響を受ける暗号ライブラリを使用するWebアプリケーションの潜在的な脆弱性を特定します。

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

認証プロセスに関連するリクエストと応答データを分析することにより、生体認証を使用するWebアプリケーションの脆弱性をスキャンします。

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

潜在的なセキュリティの脆弱性のためにサーバーレス関数間で交換される要求と応答データの分析:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

シングルページアプリケーション(SPA)フレームワークに固有の潜在的なセキュリティの脆弱性のリクエストと応答データの分析:

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

maxTokens制限を設定できるようにするSettingsパネルに新しいフィールドを追加して、リクエストサイズを制限します。 < - burpgptのプロエディション専用。 AI modelのローカルインスタンスに接続するためのサポートを追加して、ユーザーがローカルマシンのモデルを実行および対話できるようにし、応答時間とデータプライバシーを改善する可能性があります。 < - burpgptのプロエディション専用。 modelの正確なmaxTokens値を取得して、最大許容データを送信し、可能な限り最も広範なGPT応答を取得します。 Burp Suite再起動全体に設定を保持します。 < - burpgptのプロエディション専用。 GPT応答をVulnerability modelに正確に解析するためのコードを強化します。 < - burpgptのプロエディション専用。 拡張機能は現在開発中であり、フィードバック、コメント、貢献を歓迎して、さらに改善します。

この拡張機能がセキュリティ評価中に時間と手間を節約した場合は、開発者のために一杯のコーヒーをスポンサーすることで、ある程度の愛を示すことを検討してください。結局のところ、それは開発を強化する燃料です。ページの上部にある光沢のあるスポンサーボタンを押すか、ここをクリックしてカフェインを流し続けてください。 ?

バグを見つけましたか?さて、ただそれをcraうさせないでください!いくつかのバグのささやきのように一緒につぶしましょう! ??

GitHubの問題トラッカーに関する問題はあります。一緒に、この拡張は、核の黙示録を生き延びたゴキブリと同じくらい信頼できるものにします!

あなたの狂ったコーディングスキルでスプラッシュを作りたいですか?

素晴らしい!貢献は歓迎され、大歓迎です。 GitHub Pull RequestsトラッカーにすべてのPRSを送信してください。一緒になって、この拡張機能をさらに素晴らしいものにすることができます!

ライセンスを参照してください。