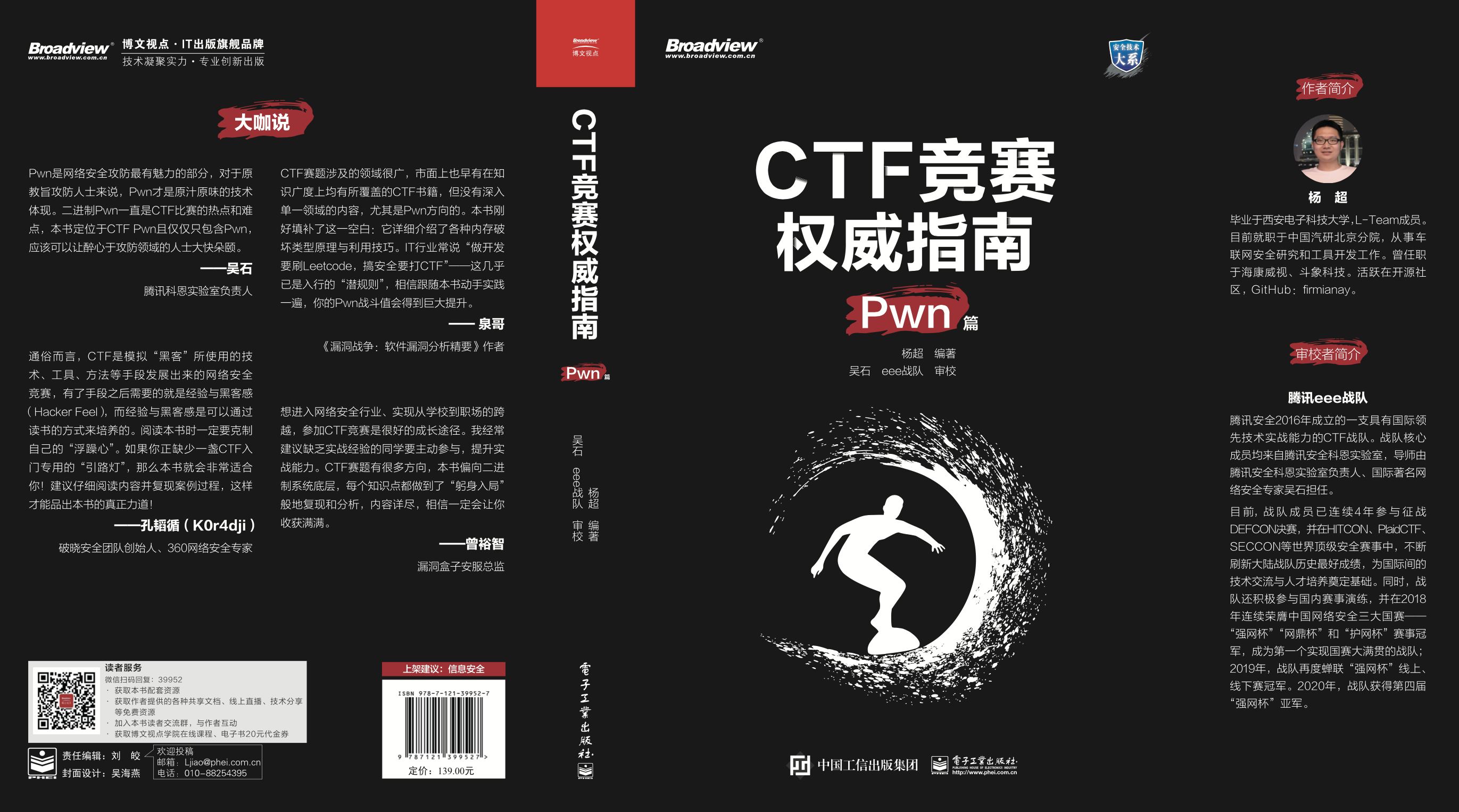

หนังสือเล่มนี้ "คู่มือผู้มีอำนาจในการแข่งขัน CTF (บท PWN)" (แก้ไขโดย Yang Chao ซึ่งได้รับการตรวจสอบโดยทีมงาน Wu Shieee) ได้ถูกวางไว้บนชั้นวาง! - - ซื้อบน jd.com Dangdang

หนังสือเล่มนี้มีวัตถุประสงค์หลักในการเริ่มต้นของ CTF PWN และมุ่งเน้นไปที่การรักษาความปลอดภัยไบนารี Linux หนังสือเล่มนี้มี 12 บทเริ่มต้นจากระดับไบนารีพื้นฐานการรวมซอร์สโค้ดเพื่อวิเคราะห์ช่องโหว่ความปลอดภัยไบนารีทั่วไปกลไกการบรรเทาและวิธีการหาประโยชน์จากช่องโหว่และเสริมด้วยคำอธิบายของเครื่องมือวิเคราะห์และการสร้างสภาพแวดล้อมทีละขั้นตอนทำให้ผู้อ่านสามารถทำการเรียนรู้อย่างเป็นระบบ หนังสือเล่มนี้ค่อนข้างต่อเนื่องและสมบูรณ์ในแง่ของเนื้อหาและการเลือกวัสดุ แต่ละจุดความรู้นั้นมาพร้อมกับตัวอย่างคลาสสิกและใช้เวลามากมายในการอธิบายโดยมีวัตถุประสงค์เพื่อเรียกคืนแนวคิดการวิเคราะห์และกระบวนการแก้ปัญหาในระดับที่ยิ่งใหญ่ที่สุดและบรรลุผลของการเรียนรู้จากตัวอย่างหนึ่งและนำไปใช้กับผู้อื่น

PWN เป็นส่วนที่น่าสนใจที่สุดของการกระทำผิดด้านความปลอดภัยทางไซเบอร์และการป้องกัน สำหรับการกระทำผิดกฎหมายและบุคลากรด้านการป้องกันประเทศ PWN เป็นศูนย์รวมทางเทคนิคดั้งเดิม Binary PWN เป็นหัวข้อร้อนแรงและความยากลำบากในการแข่งขัน CTF หนังสือเล่มนี้อยู่ในตำแหน่งเนื้อหาของ CTF PWN และรวมถึง PWN เท่านั้นซึ่งควรอนุญาตให้คนที่หมกมุ่นอยู่กับความผิดและการป้องกันที่จะมีงานเลี้ยง —— Wu Shi หัวหน้าห้องปฏิบัติการ Tencent Cohen

คำถาม CTF ครอบคลุมสาขาที่หลากหลายและมีหนังสือ CTF ในตลาดที่ครอบคลุมความกว้างของความรู้ แต่ไม่มีเนื้อหาในสาขาเดียวโดยเฉพาะอย่างยิ่งในทิศทาง PWN หนังสือเล่มนี้เติมเต็มช่องว่างนี้: มันแนะนำหลักการและเทคนิคการใช้งานของรายละเอียดการทุจริตหน่วยความจำที่หลากหลาย อุตสาหกรรมไอทีมักกล่าวว่า "คุณต้องเรียกดู LeetCode เมื่อทำการพัฒนาและคุณต้องต่อสู้กับ CTF เมื่อทำการรักษาความปลอดภัย" - นี่คือ "กฎที่ไม่ได้เขียนไว้" เกือบจะเข้าสู่อุตสาหกรรม ฉันเชื่อว่าการติดตามหนังสือเล่มนี้และฝึกฝนคุณค่าการต่อสู้ PWN ของคุณจะดีขึ้นอย่างมาก —— Brother Quan ผู้แต่ง "Warnerability War: Essentials ของการวิเคราะห์ช่องโหว่ซอฟต์แวร์" พูดคุยเกี่ยวกับหนังสือ CTF อีกครั้ง

หากคุณต้องการเข้าสู่อุตสาหกรรมความปลอดภัยทางไซเบอร์และบรรลุการก้าวกระโดดจากโรงเรียนไปยังที่ทำงาน CTF เป็นวิธีที่ดีในการเติบโต ฉันมักจะแนะนำให้นักเรียนที่ขาดประสบการณ์การปฏิบัติควรใช้ความคิดริเริ่มในการเข้าร่วมการแข่งขัน CTF และปรับปรุงความสามารถในทางปฏิบัติของพวกเขา หนังสือเล่มนี้มีแนวโน้มที่จะเป็นชั้นพื้นฐานของระบบไบนารี แต่ละจุดความรู้สามารถทำซ้ำและวิเคราะห์โดย "เข้าสู่ตัวเอง" เนื้อหาของหนังสือเล่มนี้มีรายละเอียดและฉันเชื่อว่ามันจะทำให้คุณได้รับรางวัลมากมาย —— Zeng Yuzhi ผู้อำนวยการฝ่ายบริการรักษาความปลอดภัย Loop Box Security

มุมมองที่เข้าใจง่ายของ CTF คือการแข่งขันด้านความปลอดภัยของเครือข่ายที่พัฒนาขึ้นโดยการจำลองเทคโนโลยีเครื่องมือวิธีการและวิธีการอื่น ๆ ที่ใช้โดย "แฮ็กเกอร์" สิ่งที่คุณต้องการหลังจากมีวิธีการคือประสบการณ์และความรู้สึกของแฮ็กเกอร์ ประสบการณ์และความรู้สึกของแฮ็กเกอร์สามารถฝึกฝนผ่านการอ่าน คุณต้องยับยั้ง "ใจที่ใจร้อน" ของคุณเมื่ออ่านหนังสือเล่มนี้ หากคุณไม่มี "โคมไฟถนน" สำหรับ CTF ระดับเริ่มต้นหนังสือเล่มนี้จะเหมาะสำหรับคุณมาก ขอแนะนำให้อ่านเนื้อหาอย่างระมัดระวังและทำซ้ำกระบวนการภายในเพื่อลิ้มรสรสชาติที่แท้จริงของหนังสือ —— Kong Taoxun (K0R4DJI) ผู้ก่อตั้งทีมรักษาความปลอดภัย Breaking, 360 ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์

เกี่ยวกับหนังสือเล่มนี้ | สารบัญ | ตัวอย่างบท ทรัพยากรที่เกี่ยวข้อง (ซอร์สโค้ด errata ฯลฯ )

ผู้อ่านการสื่อสารกลุ่ม QQ: 808542982, 217863340

โปรดเพิ่มฉันในกลุ่ม WeChat และบันทึก "เพิ่มกลุ่ม" ยินดีต้อนรับสู่การติดตามบัญชีอย่างเป็นทางการ:

|  |

หนังสือเล่มนี้ใช้เวลานานและลำบากและผู้เขียนได้ทุ่มเทความพยายามอย่างมากที่จะปราบปรามการละเมิดลิขสิทธิ์และรักษาเวอร์ชันที่แท้จริง!

เขียนไอเอ็นจี ...

เกี่ยวกับหนังสือเล่มนี้ | สารบัญ | ตัวอย่างบท ทรัพยากรที่เกี่ยวข้อง (ซอร์สโค้ด errata ฯลฯ )

เขียนไอเอ็นจี ...

เกี่ยวกับหนังสือเล่มนี้ | สารบัญ | ตัวอย่างบท ทรัพยากรที่เกี่ยวข้อง (ซอร์สโค้ด errata ฯลฯ )

—— "แทนที่จะเชื่อข่าวลือมันจะดีกว่าที่จะเรียนรู้ต่อไป"

ที่อยู่ GitHub: https://github.com/firmianay/ctf-all-in-one

ที่อยู่ gitbook: https://firmianay.gitbook.io/ctf-all-in-one/

โปรดตรวจสอบ summary.md

โปรดตรวจสอบการบริจาค

โปรดตรวจสอบ Changelog

|

CC-BY-SA-4.0