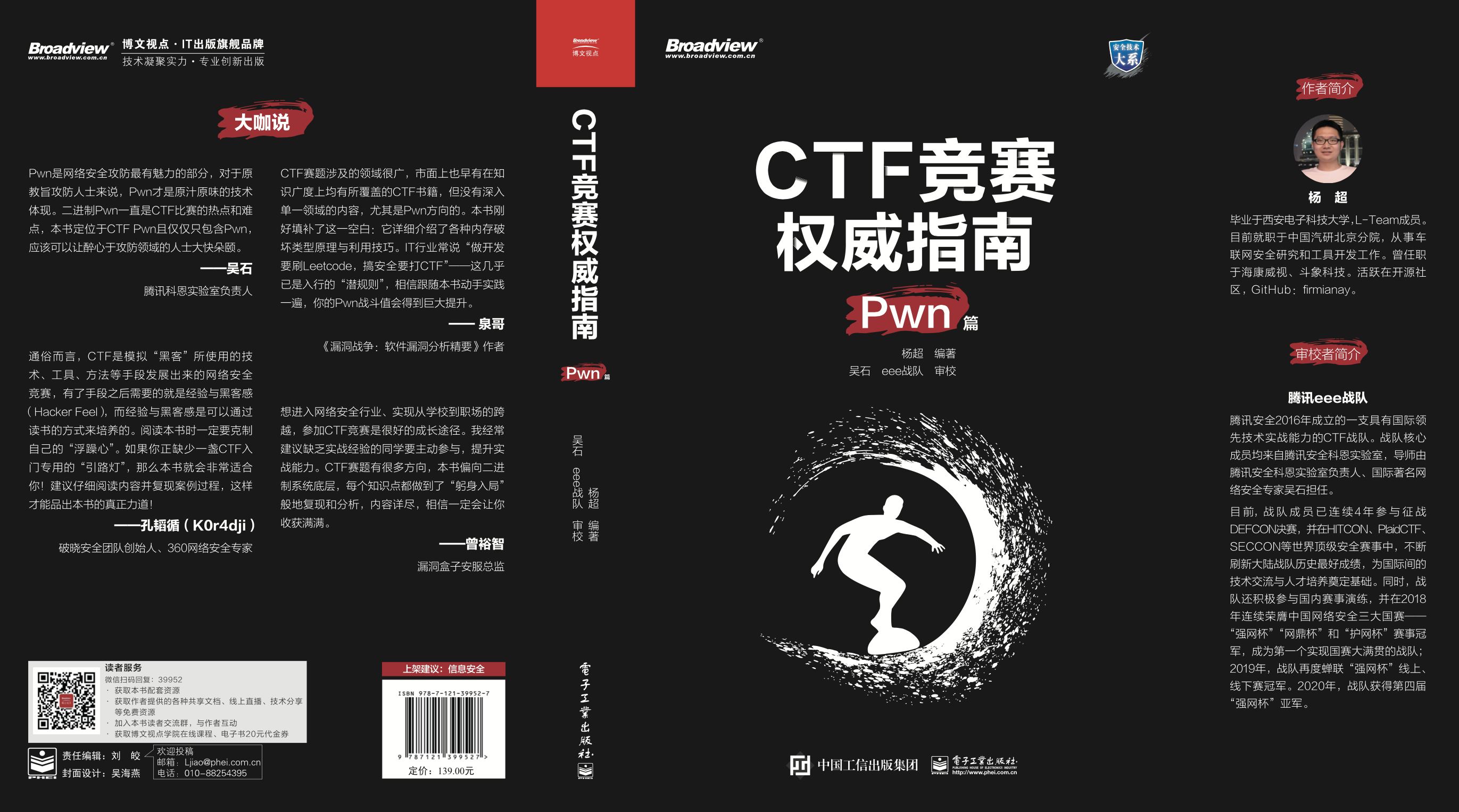

¡Este libro "La Guía de Autoridad para la Competencia CTF (Capítulo PWN)" (editado por Yang Chao, revisado por el equipo de Wu Shieee) se ha puesto en los estantes! ! ! Compra en JD.com Dangdang

Este libro está dirigido principalmente a principiantes de CTF PWN y se centra en la seguridad binaria de Linux. El libro contiene 12 capítulos, comenzando desde el nivel binario subyacente, combinando el código fuente para analizar las vulnerabilidades de seguridad binaria comunes, los mecanismos de mitigación y los métodos de explotación de vulnerabilidad, y complementados con explicaciones de herramientas de análisis y construcción del entorno, paso a paso, permitiendo a los lectores realizar un aprendizaje sistemático. Este libro es relativamente continuo y completo en términos de contenido y selección de materiales. Cada punto de conocimiento se acompaña de ejemplos clásicos y pasó mucho tiempo explicándolo, con el objetivo de restaurar las ideas de análisis y el proceso de resolución de problemas en la mayor medida, y lograr el efecto de aprender de un ejemplo y aplicarlo a otros.

PWN es la parte más atractiva de la ofensiva y la defensa cibernética. Para el delito fundamentalista y el personal de defensa, PWN es la encarnación técnica original. Binary PWN siempre ha sido un tema candente y dificultad en las competiciones de CTF. Este libro está posicionado en el contenido de CTF PWN y solo incluye PWN, lo que debería permitir que las personas obsesionadas con la ofensa y la defensa tengan un festín. ——Wu Shi, Jefe de Tencent Cohen Laboratory

Las preguntas de CTF cubren una amplia gama de campos, y hay libros CTF en el mercado que cubren la amplitud del conocimiento, pero no hay contenido en el campo único, especialmente en la dirección PWN. Este libro solo llena este vacío: introduce los principios y las técnicas de utilización de varios tipos de corrupción de memoria en detalle. La industria de TI a menudo dice que "necesita navegar a LeetCode al hacer desarrollo, y debe combatir el CTF al hacer seguridad", esta es casi la "regla no escrita" para ingresar a la industria. Creo que seguir este libro y practicarlo, su valor de combate PWN mejorará enormemente. - - Bromano Quan, autor de "Guerra de vulnerabilidad: lo esencial del análisis de vulnerabilidad de software". Hable nuevamente sobre los libros de CTF

Si desea ingresar a la industria de la ciberseguridad y lograr un salto de la escuela al lugar de trabajo, CTF es una buena manera de crecer. A menudo recomiendo que los estudiantes que carecen de experiencia práctica tomen la iniciativa de participar en las competiciones de CTF y mejorar su capacidad práctica. Este libro tiende a ser la capa subyacente del sistema binario. Cada punto de conocimiento se puede reproducir y analizar "entrando a sí mismo". El contenido de este libro es detallado, y creo que definitivamente te traerá muchas recompensas. — - Zeng Yuzhi, Director del Servicio de Seguridad de la caja de bucle

La perspectiva fácil de entender de CTF es una competencia de seguridad de red desarrollada al simular las tecnologías, herramientas, métodos y otros medios utilizados por "hackers". Lo que necesitas después de tener los medios es la experiencia y la sensación de hackers. La experiencia y la sensación de hackers se pueden cultivar a través de la lectura. Debe contener su "corazón impaciente" al leer este libro. Si le falta una "lámpara de calle" para CTF de nivel de entrada, este libro será muy adecuado para usted. Se recomienda leer el contenido cuidadosamente y reproducir el proceso en el interior para probar el verdadero sabor del libro. —— Kong Taoxun (K0R4DJI), fundador del equipo de seguridad de Breaking, 360 experto en ciberseguridad

Sobre este libro | Tabla de contenido | Capítulos de muestra | Recursos relacionados (código fuente, errata, etc.)

Reader Communication QQ Group: 808542982, 217863340

Agrégame al grupo WeChat y anota "Agregar grupo". Bienvenido a seguir la cuenta oficial:

|  |

¡El libro lleva mucho tiempo y laborioso, y el autor ha dedicado mucho esfuerzo a tomar medidas enérgicas contra la piratería y mantener la versión auténtica!

Escribiendo ...

Sobre este libro | Tabla de contenido | Capítulos de muestra | Recursos relacionados (código fuente, errata, etc.)

Escribiendo ...

Sobre este libro | Tabla de contenido | Capítulos de muestra | Recursos relacionados (código fuente, errata, etc.)

—— "En lugar de creer los rumores, es mejor seguir aprendiendo".

Dirección de Github: https://github.com/firmianay/ctf-alt-in-one

Dirección de Gitbook: https://firmianay.gitbook.io/ctf-allin-one/

Por favor verifique el resumen.md

Por favor, consulte la contribución.md

Por favor revise ChangeLog

|

CC-BY-SA-4.0