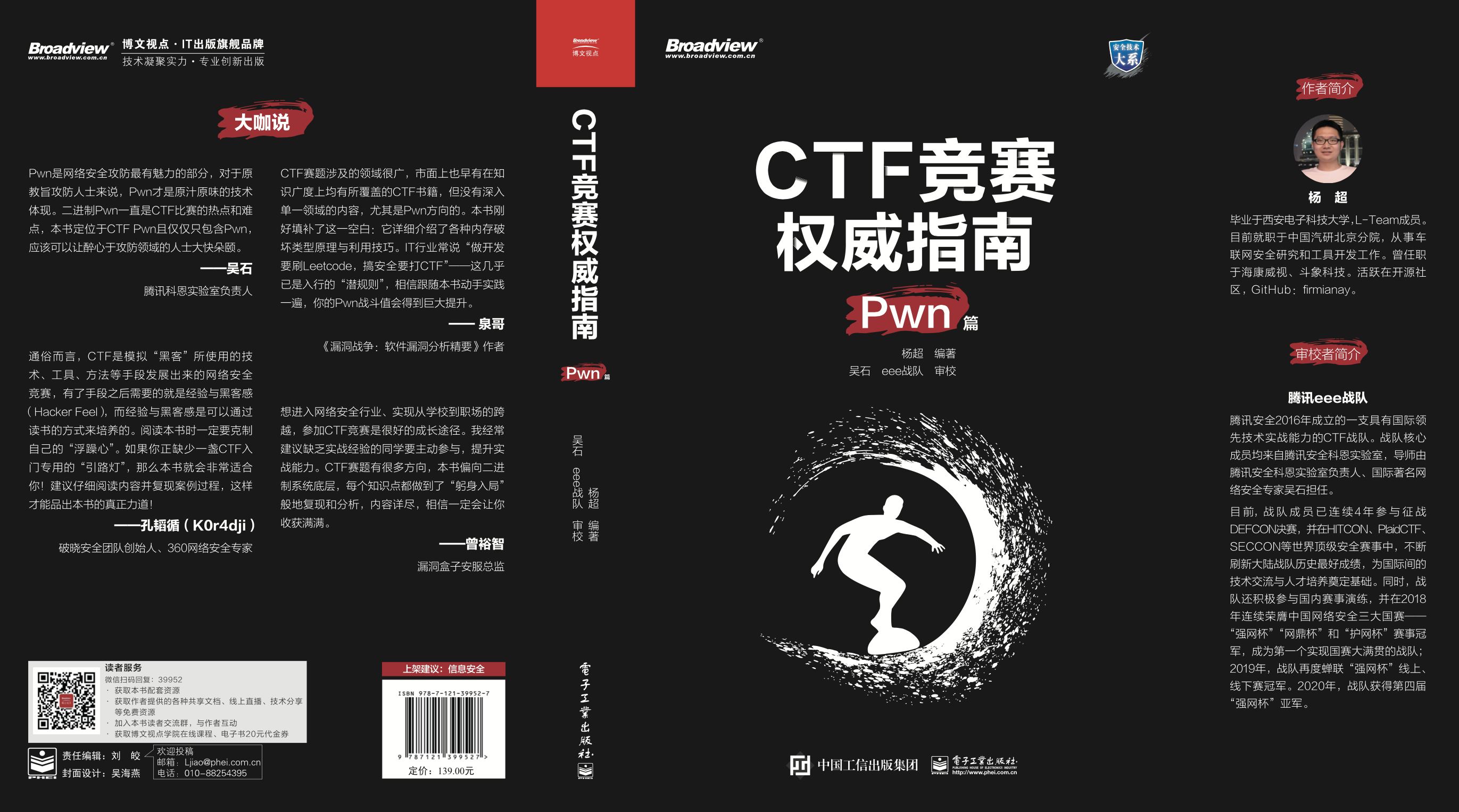

Ce livre "The Autorité Guide to CTF Competition (PWN Chapter)" (édité par Yang Chao, examiné par Wu Sieee Team) a été mis sur les étagères! ! ! Acheter sur JD.com Dangdang

Ce livre est principalement destiné aux débutants de CTF PWN et se concentre sur la sécurité binaire Linux. Le livre contient 12 chapitres, à partir du niveau binaire sous-jacent, combinant le code source pour analyser les vulnérabilités de sécurité binaire courantes, les mécanismes d'atténuation et les méthodes d'exploitation de la vulnérabilité, et complété par des explications des outils d'analyse et de la construction de l'environnement, étape par étape, permettant aux lecteurs de procéder à un apprentissage systématique. Ce livre est relativement continu et complet en termes de contenu et de sélection de matériaux. Chaque point de connaissance est accompagné d'exemples classiques et a passé beaucoup de temps à l'expliquer, visant à restaurer les idées d'analyse et le processus de résolution de problèmes dans la plus grande mesure, et à réaliser l'effet de l'apprentissage d'un exemple et de l'appliquer à d'autres.

PWN est la partie la plus attractive de l'offensive et de la défense de la cybersécurité. Pour l'infraction fondamentaliste et le personnel de défense, PWN est le mode de réalisation technique d'origine. Le PWN binaire a toujours été un sujet brûlant et des difficultés dans les compétitions CTF. Ce livre est positionné dans le contenu de CTF PWN et ne comprend que PWN, ce qui devrait permettre aux personnes obsédées par l'offensive et la défense d'avoir une fête. —— Wu Shi, chef du laboratoire de Tencent Cohen

Les questions CTF couvrent un large éventail de domaines, et il y a des livres CTF sur le marché qui couvrent l'étendue des connaissances, mais il n'y a pas de contenu dans le domaine unique, en particulier dans la direction PWN. Ce livre comble cette lacune: il présente en détail les principes et les techniques d'utilisation de divers types de corruption de mémoire. L'industrie informatique dit souvent que "vous devez parcourir Leetcode lorsque vous faites du développement, et vous devez combattre CTF lorsque vous faites la sécurité" - c'est presque la "règle non écrite" pour entrer dans l'industrie. Je crois que après ce livre et le pratiquant, votre valeur de combat PWN sera considérablement améliorée. —— Brother Quan, auteur de "Vulnérabilité War: The Essentials of Software Vulnerability Analysis". Parlez à nouveau des livres CTF

Si vous souhaitez entrer dans l'industrie de la cybersécurité et faire un saut de l'école au lieu de travail, CTF est un bon moyen de croître. Je recommande souvent que les étudiants qui manquent d'expérience pratique prennent l'initiative de participer à des compétitions CTF et d'améliorer leur capacité pratique. Ce livre a tendance à être la couche sous-jacente du système binaire. Chaque point de connaissance peut être reproduit et analysé en «entrant vous-même». Le contenu de ce livre est détaillé, et je pense qu'il vous apportera certainement beaucoup de récompenses. —— Zeng Yuzhi, directeur du service de sécurité de la boîte à boucle

La perspective facile à comprendre de CTF est un concours de sécurité de réseau développé en simulant les technologies, les outils, les méthodes et autres moyens utilisés par les "pirates". Ce dont vous avez besoin après avoir les moyens, c'est l'expérience et la sensation de pirate. L'expérience et la sensation de pirate peuvent être cultivées par lecture. Vous devez retenir votre "cœur impatient" lorsque vous lisez ce livre. Si vous manquez de "réverbère" pour le CTF d'entrée de gamme, ce livre vous conviendra très. Il est recommandé de lire attentivement le contenu et de reproduire le processus à l'intérieur pour goûter le vrai goût du livre. —— Kong Taoxun (K0R4DJI), fondateur de l'équipe de sécurité de rupture, 360 Expert en cybersécurité

À propos de ce livre | Table des matières | Exemples de chapitres | Ressources connexes (code source, errata, etc.)

Lecteur Communication QQ Groupe: 808542982, 217863340

Veuillez m'ajouter au groupe WeChat et noter "Ajouter un groupe". Bienvenue pour suivre le compte officiel:

|  |

Le livre prend du temps et laborieux, et l'auteur a consacré beaucoup d'efforts pour réprimer le piratage et maintenir la version authentique!

Écrire ...

À propos de ce livre | Table des matières | Exemples de chapitres | Ressources connexes (code source, errata, etc.)

Écrire ...

À propos de ce livre | Table des matières | Exemples de chapitres | Ressources connexes (code source, errata, etc.)

—— "Au lieu de croire des rumeurs, il est préférable de continuer à apprendre."

Adresse GitHub: https://github.com/firmianay/ctf-all-in-one

Adresse gitbook: https://firmianay.gitbook.io/ctf-all-in-one/

Veuillez vérifier le résumé.md

Veuillez vérifier la contribution.md

Veuillez vérifier Changelog

|

Cc-by-sa-4.0