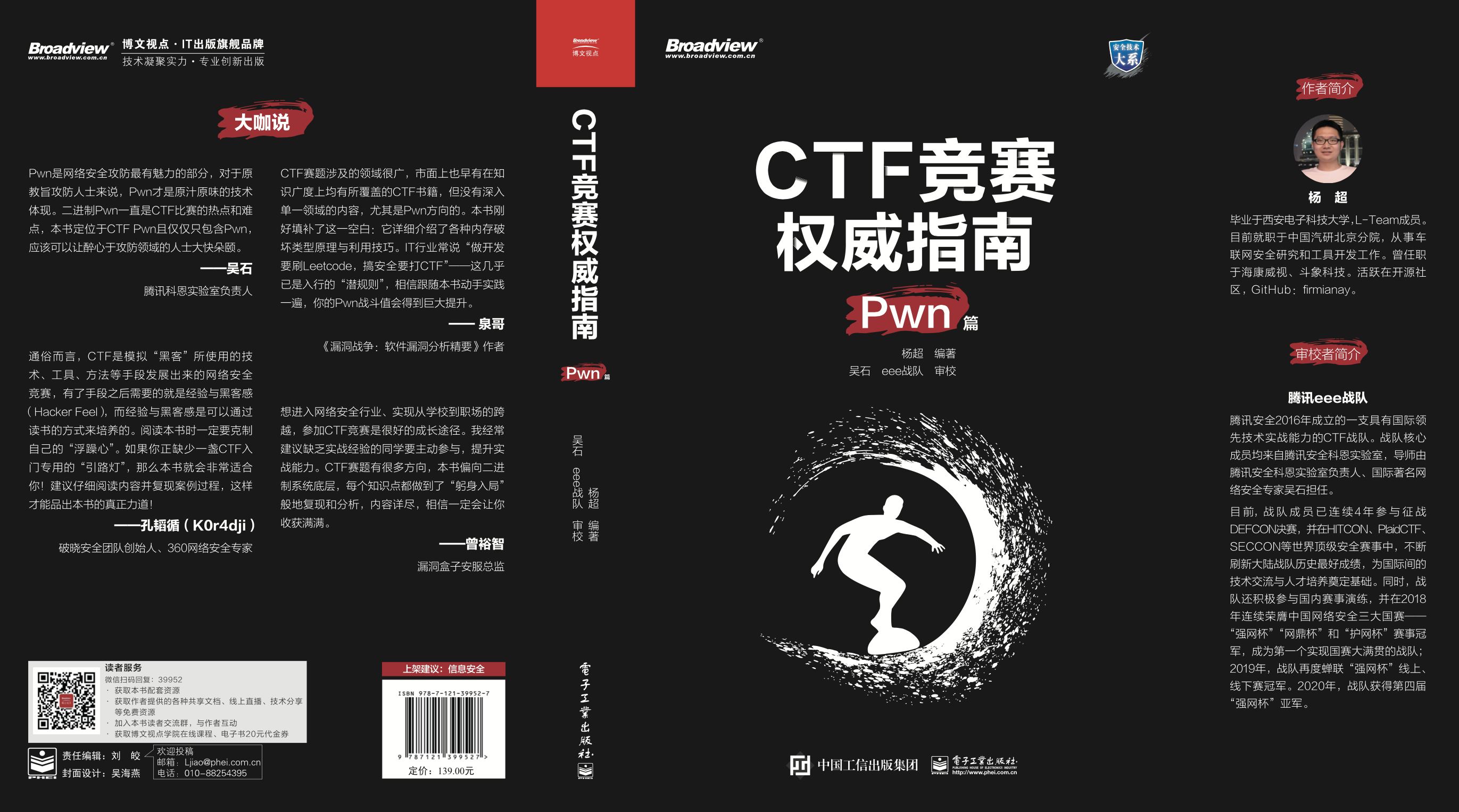

この本「CTFコンペティションの権威あるガイド(PWN章)」(Yang Chaoが編集、Wu Shieeeチームがレビューした)が棚に置かれました! ! ! jd.com Dangdangで購入

この本は、主にCTF PWNの初心者を対象としており、Linuxバイナリセキュリティに焦点を当てています。この本には、基礎となるバイナリレベルから始まる12の章が含まれており、ソースコードを組み合わせて一般的なバイナリセキュリティの脆弱性、緩和メカニズム、脆弱性の搾取方法を分析し、分析ツールと環境構築の説明によって補足され、段階的に段階的になり、読者が体系的な学習を実施できるようにします。この本は、コンテンツと素材の選択の観点から比較的継続的で完全です。各知識ポイントには古典的な例が伴い、分析のアイデアと問題解決プロセスを最大限に回復し、1つの例から学習して他の例に適用する効果を達成することを目指して、それを説明するのに多くの時間を費やしました。

PWNは、サイバーセキュリティ犯罪と防御の最も魅力的な部分です。原理主義者の犯罪と防衛要員にとって、PWNは元の技術的具体化です。バイナリPWNは、常にCTFコンペティションでホットなトピックであり、困難でした。この本はCTF PWNの内容に位置しており、PWNのみが含まれています。これには、攻撃や防衛に取りつかれている人々がごちそうを持つことができます。 - Tencent Cohen Laboratoryの責任者、Wu Shi

CTFの質問は幅広い分野をカバーしており、市場には知識の幅をカバーするCTFの本がありますが、特にPWN方向には単一の分野にはコンテンツがありません。この本は、このギャップを埋めるだけです。さまざまな記憶腐敗タイプの原則と利用技術を詳細に紹介します。 IT業界は、「開発を行う際にLeetCodeを閲覧する必要があり、セキュリティを行うときにCTFと戦う必要がある」としばしば言います。これは、業界に参入するためにほとんど「書かれていないルール」です。この本に従って練習していると、PWNの戦闘価値が大幅に改善されると思います。 - 「脆弱性戦争:ソフトウェアの脆弱性分析の本質」の著者である兄弟Quan。 CTFの本についてもう一度話してください

サイバーセキュリティ業界に参入し、学校から職場への飛躍を達成したい場合、CTFは成長する良い方法です。実際の経験がない学生は、CTFコンペティションに参加して実用的な能力を向上させるためにイニシアチブをとることをお勧めします。この本は、バイナリシステムの根底にある層である傾向があります。各知識ポイントは、「自分自身を入力する」ことで複製および分析できます。この本の内容は詳細であり、私はそれが間違いなくあなたに多くの報酬をもたらすと信じています。 - ループボックスセキュリティサービスのディレクター、Zeng Yuzhi

CTFの理解しやすい視点は、「ハッカー」が使用するテクノロジー、ツール、方法、およびその他の手段をシミュレートすることによって開発されたネットワークセキュリティ競争です。手段を手に入れた後に必要なのは、経験とハッカーの感覚です。経験とハッカーの雰囲気は、読書を通して育てることができます。この本を読むとき、あなたはあなたの「焦りの心」を抑制しなければなりません。エントリーレベルのCTFに「街灯」がない場合、この本はあなたに非常に適しています。本の本当の味を味わうために、コンテンツを注意深く読み、内部のプロセスを再現することをお勧めします。 - Kong Taoxun(K0R4DJI)、Breaking Security Teamの創設者、360サイバーセキュリティの専門家

この本について|目次|章のサンプル|関連リソース(ソースコード、エラタなど)

リーダーコミュニケーションQQグループ:808542982、217863340

WeChat Groupに私を追加して、「グループを追加」に注意してください。公式アカウントに従うことへようこそ:

|  |

この本は時間がかかり、面倒であり、著者は著作権侵害を取り締まって本物のバージョンを維持するために多くの努力を捧げてきました!

書く...

この本について|目次|章のサンプル|関連リソース(ソースコード、エラタなど)

書く...

この本について|目次|章のサンプル|関連リソース(ソースコード、エラタなど)

- 「噂を信じる代わりに、学習を続ける方が良い」

Githubアドレス:https://github.com/firmianay/ctf-all-in-one

gitbookアドレス:https://firmianay.gitbook.io/ctf-all-in-one/

summary.mdを確認してください

Converting.mdを確認してください

changelogを確認してください

|

CC-SA-4.0