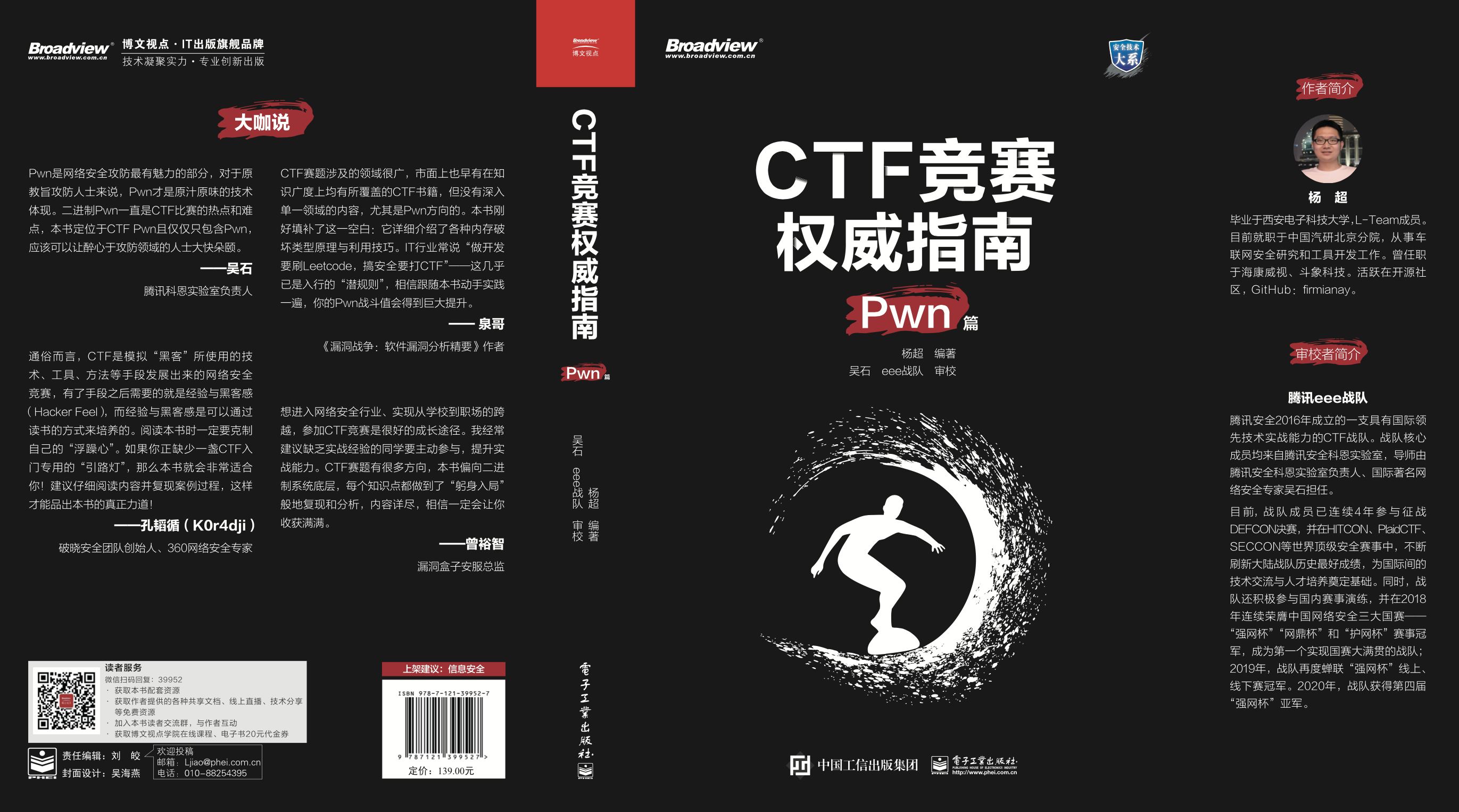

Dieses Buch "Der Autoritative Leitfaden zum CTF -Wettbewerb (PWN -Kapitel)" (herausgegeben von Yang Chao, überprüft vom Wu Shieee -Team) wurde in die Regale gebracht! ! ! Kaufen Sie auf JD.com Dangdang

Dieses Buch richtet sich hauptsächlich an Anfänger von CTF PWN und konzentriert sich auf Linux -binäre Sicherheit. Das Buch enthält 12 Kapitel aus der zugrunde liegenden Binärebene, die Quellcode zur Analyse gemeinsamer Schwachstellen für binäre Sicherheit, Minderungsmechanismen und Ausbeutungsmethoden für Schwachstellen und durch Erklärungen der Analysewerkzeuge und Umgebungskonstruktionen, Schritt für Schritt, ergänzt, die es den Lesern ermöglichen, systematisches Lernen durchzuführen. Dieses Buch ist in Bezug auf Inhalt und Materialauswahl relativ kontinuierlich und vollständig. Jeder Wissenspunkt wird von klassischen Beispielen begleitet und habe viel Zeit damit verbracht, ihn zu erklären, um die Analyseideen und den Problemlösungsprozess im größten Teil wiederherzustellen und die Auswirkungen des Lernens aus einem Beispiel zu erreichen und auf andere anzuwenden.

PWN ist der attraktivste Teil der Straftat und Verteidigung von Cybersicherheit. Für fundamentalistische Straftaten und Verteidigungsmitarbeiter ist PWN die ursprüngliche technische Verkörperung. Binary PWN war schon immer ein heißes Thema und Schwierigkeiten bei CTF -Wettbewerben. Dieses Buch befindet sich im Inhalt von CTF PWN und enthält nur PWN, die es Menschen, die von Straftat und Verteidigung besessen sind, ermöglichen sollten, ein Fest zu haben. ——Wu Shi, Leiter des Tencent Cohen Laboratory

Die CTF -Fragen decken eine breite Palette von Feldern ab, und es gibt CTF -Bücher auf dem Markt, die die Breite des Wissens abdecken, aber es gibt keinen Inhalt im Einzelfeld, insbesondere in der PWN -Richtung. Dieses Buch füllt nur diese Lücke: Es führt die Prinzipien und Nutzungstechniken verschiedener Gedächtnisbeschädigungen im Detail ein. Die IT -Branche sagt oft, dass "Sie Leetcode bei der Entwicklung durchsuchen müssen, und Sie müssen bei Sicherheit gegen CTF kämpfen" - dies ist fast die "ungeschriebene Regel", um in die Branche einzutreten. Ich glaube, dass Ihr PWN -Kampfwert nach diesem Buch und dem Üben erheblich verbessert wird. - Brother Quan, Autor von "Schwachstellenkrieg: Das Wesentliche der Software -Schwachstellenanalyse". Sprechen Sie noch einmal über CTF -Bücher

Wenn Sie in die Cybersicherheitsindustrie eintreten und einen Sprung von der Schule zu Arbeit erreichen möchten, ist CTF ein guter Weg, um zu wachsen. Ich empfehle oft, dass Schüler, denen praktische Erfahrung fehlt, die Initiative ergreifen sollten, um an CTF -Wettbewerben teilzunehmen und ihre praktischen Fähigkeiten zu verbessern. Dieses Buch ist in der Regel die zugrunde liegende Schicht des binären Systems. Jeder Wissenspunkt kann reproduziert und analysiert werden, indem Sie sich selbst eingeben. Der Inhalt dieses Buches ist detailliert, und ich glaube, es wird Ihnen definitiv viele Belohnungen bringen. ——Zeng Yuzhi, Direktor des Loop Box Security Service

Die leicht verständliche Perspektive von CTF ist ein Netzwerksicherheitswettbewerb, das durch Simulation der Technologien, Tools, Methoden und anderen Mittel entwickelt wurde, die von "Hackern" verwendet werden. Was Sie nach dem Mittel benötigen, ist Erfahrung und Hacker fühlen sich. Erfahrung und Hacker -Gefühl können durch Lesen kultiviert werden. Sie müssen Ihr "ungeduldiges Herz" beim Lesen dieses Buches zurückhalten. Wenn Ihnen eine "Straßenlampe" für CTF-Einsteiger fehlt, ist dieses Buch für Sie sehr geeignet. Es wird empfohlen, die Inhalte sorgfältig zu lesen und den Prozess im Inneren zu reproduzieren, um den wahren Geschmack des Buches zu schmecken. - Kong Taoxun (K0R4dji), Gründer des Breaking Security Teams, 360 Cybersicherheitsexperte

Über dieses Buch | Inhaltsverzeichnis | Beispielkapitel | Verwandte Ressourcen (Quellcode, Errata usw.)

Leserkommunikation QQ Group: 808542982, 217863340

Bitte fügen Sie mich zur Wechat -Gruppe hinzu und notieren Sie "Gruppe hinzufügen". Willkommen, um dem offiziellen Konto zu folgen:

|  |

Das Buch ist zeitaufwändig und mühsam, und der Autor hat sich viel Mühe gegeben, um die Piraterie vorzuhalten und die authentische Version beizubehalten!

Schreiben ...

Über dieses Buch | Inhaltsverzeichnis | Beispielkapitel | Verwandte Ressourcen (Quellcode, Errata usw.)

Schreiben ...

Über dieses Buch | Inhaltsverzeichnis | Beispielkapitel | Verwandte Ressourcen (Quellcode, Errata usw.)

—— "Anstatt Gerüchte zu glauben, ist es besser, weiter zu lernen."

GitHub-Adresse: https://github.com/firmianay/ctf-all-in-one

Gitbook-Adresse: https://firmianay.gitbook.io/ctf-all-in-one/

Bitte überprüfen Sie die summary.md

Bitte überprüfen Sie den Beitrag.md

Bitte überprüfen Sie ChangeLog

|

Cc-by-sa4.0