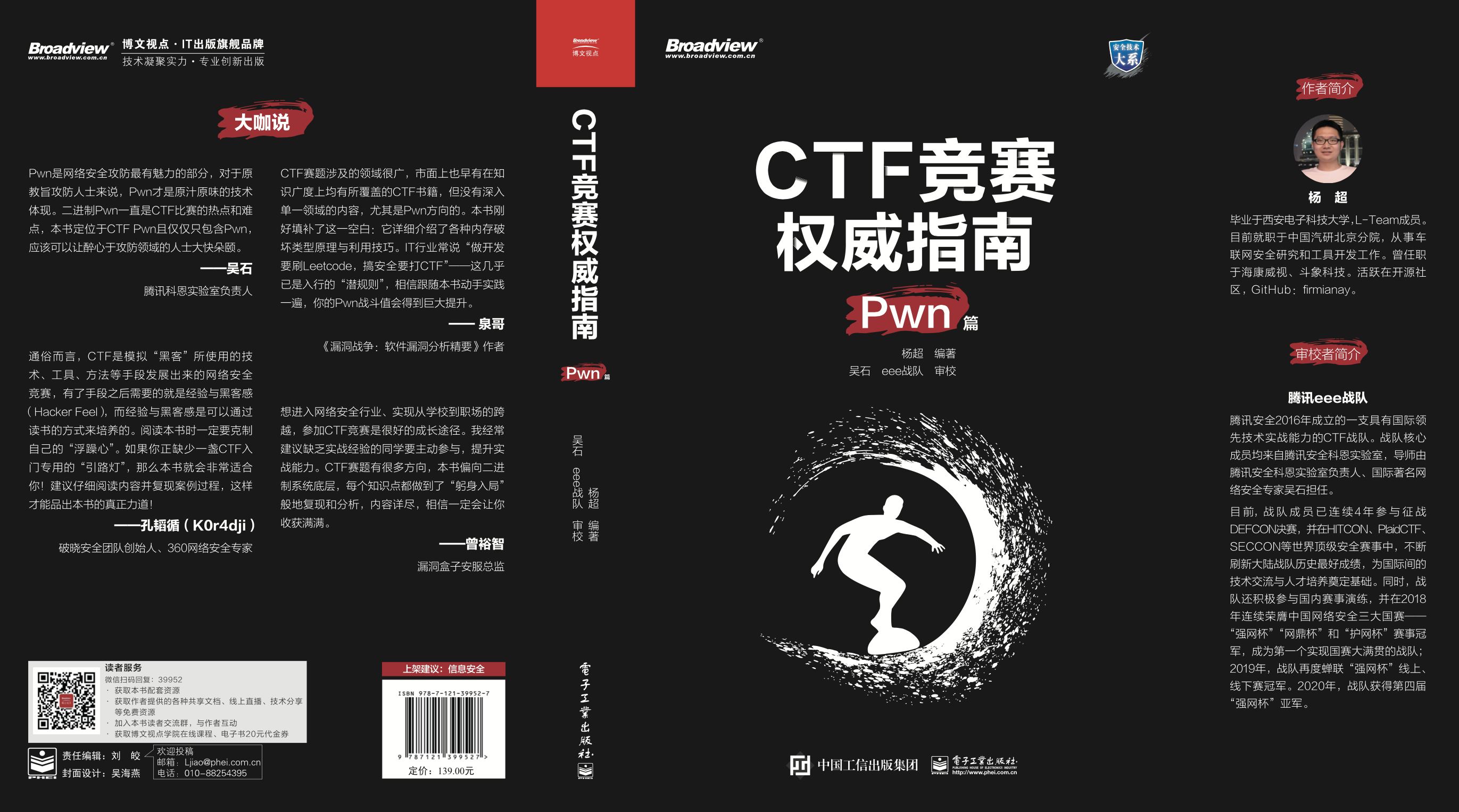

تم وضع هذا الكتاب "الدليل الموثوق إلى مسابقة CTF (PWN Chapter)" (الذي حرره Yang Chao ، الذي تمت مراجعته من قبل Wu Shieee Team) على الرفوف! ! ! شراء على jd.com dangdang

يهدف هذا الكتاب بشكل أساسي إلى مبتدئين CTF PWN ويركز على أمان Linux الثنائي. يحتوي الكتاب على 12 فصلاً ، بدءًا من المستوى الثنائي الأساسي ، ويجمع بين الكود المصدري لتحليل نقاط الضعف الأمنية الثنائية المشتركة ، وآليات التخفيف ، وطرق استغلال الضعف ، وتستكملها تفسيرات أدوات التحليل وبناء البيئة ، خطوة بخطوة ، مما يسمح للقراء بإجراء التعلم المنهجي. هذا الكتاب مستمر وكامل نسبيًا من حيث المحتوى واختيار المواد. كل نقطة معرفة مصحوبة بأمثلة كلاسيكية وقضت الكثير من الوقت في شرحها ، بهدف استعادة أفكار التحليل وعملية حل المشكلات إلى أقصى حد ، وتحقيق تأثير التعلم من مثال واحد وتطبيقه على الآخرين.

PWN هو الجزء الأكثر جاذبية من جريمة الأمن السيبراني والدفاع. بالنسبة للجريمة الأصولية والدفاع ، PWN هو التجسيد التقني الأصلي. لطالما كان Binary PWN موضوعًا ساخنًا وصعوبة في مسابقات CTF. يتم وضع هذا الكتاب في محتوى CTF PWN ويشمل فقط PWN ، والذي يجب أن يسمح للأشخاص المهووسين بالجريمة والدفاع أن يكون لديهم وليمة. —— سو شي ، رئيس مختبر تينسنت كوهين

تغطي أسئلة CTF مجموعة واسعة من الحقول ، وهناك كتب CTF في السوق تغطي نطاق المعرفة ، ولكن لا يوجد محتوى في الحقل الفردي ، وخاصة في اتجاه PWN. هذا الكتاب يملأ هذه الفجوة فقط: إنه يقدم مبادئ وتقنيات الاستخدام لأنواع فساد الذاكرة المختلفة بالتفصيل. غالبًا ما تقول صناعة تكنولوجيا المعلومات أنك "تحتاج إلى تصفح Leetcode عند القيام بالتطوير ، وتحتاج إلى محاربة CTF عند القيام بالأمان" - هذه هي "القاعدة غير المكتوبة" تقريبًا لدخول الصناعة. أعتقد أنه بعد هذا الكتاب وممارسته ، سيتم تحسين قيمة PWN القتالية بشكل كبير. —- Brother Quan ، مؤلف كتاب "حرب الضعف: أساسيات تحليل الضعف البرمجيات". تحدث عن كتب CTF مرة أخرى

إذا كنت ترغب في دخول صناعة الأمن السيبراني وتحقيق قفزة من المدرسة إلى مكان العمل ، فإن CTF هي وسيلة جيدة للنمو. غالبًا ما أوصي بأن يأخذ الطلاب الذين يفتقرون إلى الخبرة العملية المبادرة للمشاركة في مسابقات CTF وتحسين قدرتهم العملية. يميل هذا الكتاب إلى أن يكون الطبقة الأساسية للنظام الثنائي. يمكن استنساخ كل نقطة معرفة وتحليلها من خلال "دخول نفسك". محتوى هذا الكتاب مفصل ، وأعتقد أنه سيجلب لك بالتأكيد الكثير من المكافآت. ——Zeng Yuzhi ، مدير خدمة أمن Box Loop

منظور CTF الذي يسهل فهمه لـ CTF هو مسابقة أمان الشبكة التي تم تطويرها من خلال محاكاة التقنيات والأدوات والأساليب وغيرها من الوسائل التي يستخدمها "المتسللين". ما تحتاجه بعد امتلاك الوسائل هو التجربة وشعور القراصنة. يمكن أن يزرع الخبرة والمتسلل من خلال القراءة. يجب أن تقصر "قلبك الصبر" عند قراءة هذا الكتاب. إذا كنت تفتقر إلى "مصباح الشوارع" لـ CTF للمبتدئين ، فسيكون هذا الكتاب مناسبًا جدًا لك. يوصى بقراءة المحتوى بعناية وإعادة إنتاج العملية في الداخل لتذوق الذوق الحقيقي للكتاب. —— Kong Taoxun (K0R4DJI) ، مؤسس فريق الأمن العاجل ، 360 خبير الأمن السيبراني

حول هذا الكتاب | جدول المحتويات | عينة فصول | الموارد ذات الصلة (رمز المصدر ، errata ، وما إلى ذلك)

Reader Communication QQ Group: 808542982 ، 217863340

الرجاء إضافتي إلى مجموعة WeChat ولاحظ "إضافة مجموعة". مرحبًا بك في متابعة الحساب الرسمي:

|  |

هذا الكتاب يستغرق وقتًا طويلاً ومستهلكًا ، وقد كرس المؤلف الكثير من الجهد لاتخاذ قرصنة على القرصنة والحفاظ على النسخة الأصلية!

كتابة جي ...

حول هذا الكتاب | جدول المحتويات | عينة فصول | الموارد ذات الصلة (رمز المصدر ، errata ، وما إلى ذلك)

كتابة جي ...

حول هذا الكتاب | جدول المحتويات | عينة فصول | الموارد ذات الصلة (رمز المصدر ، errata ، وما إلى ذلك)

—— "بدلاً من تصديق الشائعات ، من الأفضل الاستمرار في التعلم".

عنوان github: https://github.com/firmianay/ctf-all-in-one

عنوان Gitbook: https://firmianay.gitbook.io/ctf-all-in-one/

يرجى التحقق من Summary.MD

يرجى التحقق من المساهمة

يرجى التحقق من changelog

|

CC-BY-SA-4.0