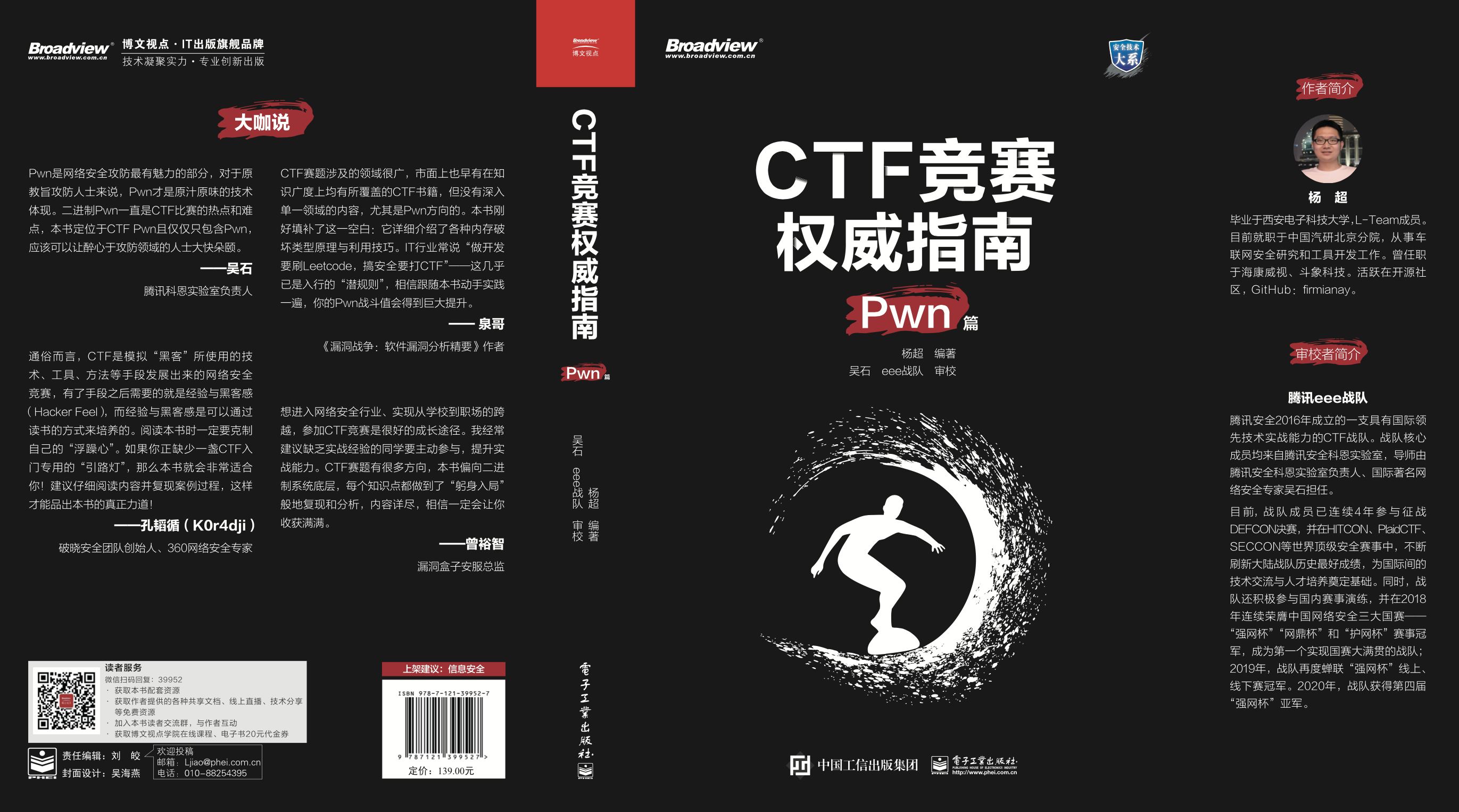

Este livro "O Guia Autoritativo da Competição da CTF (capítulo PWN)" (editado por Yang Chao, revisado pela equipe Wu Shieee) foi colocado nas prateleiras! ! ! Compre no JD.com Dangdang

Este livro é destinado principalmente a iniciantes do CTF PWN e se concentra na segurança binária do Linux. O livro contém 12 capítulos, a partir do nível binário subjacente, combinando o código -fonte para analisar vulnerabilidades comuns de segurança binária, mecanismos de mitigação e métodos de exploração de vulnerabilidades e complementados por explicações de ferramentas de análise e construção de meio ambiente, passo a passo, permitindo que os leitores conduzam a aprendizagem sistemática. Este livro é relativamente contínuo e completo em termos de conteúdo e seleção de materiais. Cada ponto de conhecimento é acompanhado por exemplos clássicos e gasta muito tempo explicando-o, com o objetivo de restaurar as idéias de análise e o processo de solução de problemas na maior extensão e alcançar o efeito de aprender a partir de um exemplo e aplicá-lo a outros.

O PWN é a parte mais atraente da ofensa e defesa de segurança cibernética. Para ofensa fundamentalista e pessoal de defesa, o PWN é a personificação técnica original. O PWN binário sempre foi um tópico quente e dificuldade nas competições da CTF. Este livro está posicionado no conteúdo do CTF PWN e inclui apenas o PWN, o que deve permitir que pessoas obcecadas com ofensa e defesa tenham um banquete. - Wu Shi, chefe do tencent Cohen Laboratory

As perguntas do CTF cobrem uma ampla gama de campos, e existem livros de CTF no mercado que cobrem a amplitude do conhecimento, mas não há conteúdo no campo único, especialmente na direção do PWN. Este livro apenas preenche essa lacuna: introduz os princípios e técnicas de utilização de vários tipos de corrupção de memória em detalhes. A indústria de TI costuma dizer que "você precisa procurar LeetCode ao fazer o desenvolvimento e precisa combater a CTF ao fazer segurança" - essa é quase a "regra não escrita" para entrar no setor. Acredito que, após este livro e praticá -lo, seu valor de combate PWN será bastante aprimorado. - Brother Quan, autor de "Guerra de Vulnerabilidades: os itens essenciais da análise de vulnerabilidades de software". Fale sobre os livros da CTF novamente

Se você deseja entrar na indústria de segurança cibernética e dar um salto da escola para o local de trabalho, o CTF é uma boa maneira de crescer. Muitas vezes, recomendo que os alunos que não tenham experiência prática tomem a iniciativa de participar de competições de CTF e melhorar sua capacidade prática. Este livro tende a ser a camada subjacente do sistema binário. Cada ponto de conhecimento pode ser reproduzido e analisado por "entrar em si mesmo". O conteúdo deste livro é detalhado, e acredito que ele definitivamente trará muitas recompensas. - Zeng Yuzhi, diretor do serviço de segurança da caixa de loop

A perspectiva fácil de entender do CTF é uma competição de segurança de rede desenvolvida simulando as tecnologias, ferramentas, métodos e outros meios usados por "hackers". O que você precisa depois de ter os meios é a experiência e a sensação de hackers. A experiência e a sensação de hacker podem ser cultivados através da leitura. Você deve restringir seu "coração impaciente" ao ler este livro. Se você não possui uma "lâmpada de rua" para o CTF básico, este livro será muito adequado para você. Recomenda -se ler o conteúdo com cuidado e reproduzir o processo dentro para provar o sabor verdadeiro do livro. - Kong Taoxun (K0R4DJI), fundador da equipe de segurança Breaking, 360 especialista em segurança cibernética

Sobre este livro | Índice | Capítulos de amostra | Recursos relacionados (código -fonte, errata, etc.)

LEITOR COMUNICAÇÃO QQ GRUPO: 808542982, 217863340

Por favor, me adicione ao WeChat Group e observe "Adicionar grupo". Bem -vindo a seguir a conta oficial:

|  |

O livro é demorado e trabalhoso, e o autor dedicou muito esforço para reprimir a pirataria e manter a versão autêntica!

Escrevendo ...

Sobre este livro | Índice | Capítulos de amostra | Recursos relacionados (código -fonte, errata, etc.)

Escrevendo ...

Sobre este livro | Índice | Capítulos de amostra | Recursos relacionados (código -fonte, errata, etc.)

- "Em vez de acreditar em rumores, é melhor continuar aprendendo".

Endereço do Github: https://github.com/firmianaay/ctf-all-in-one

Endereço do GitBook: https://firmianay.gitbook.io/ctf-all-in-one/

Por favor, verifique o resumo.md

Por favor, verifique contribuindo.md

Por favor, verifique Changelog

|

CC-BY-SA-4.0