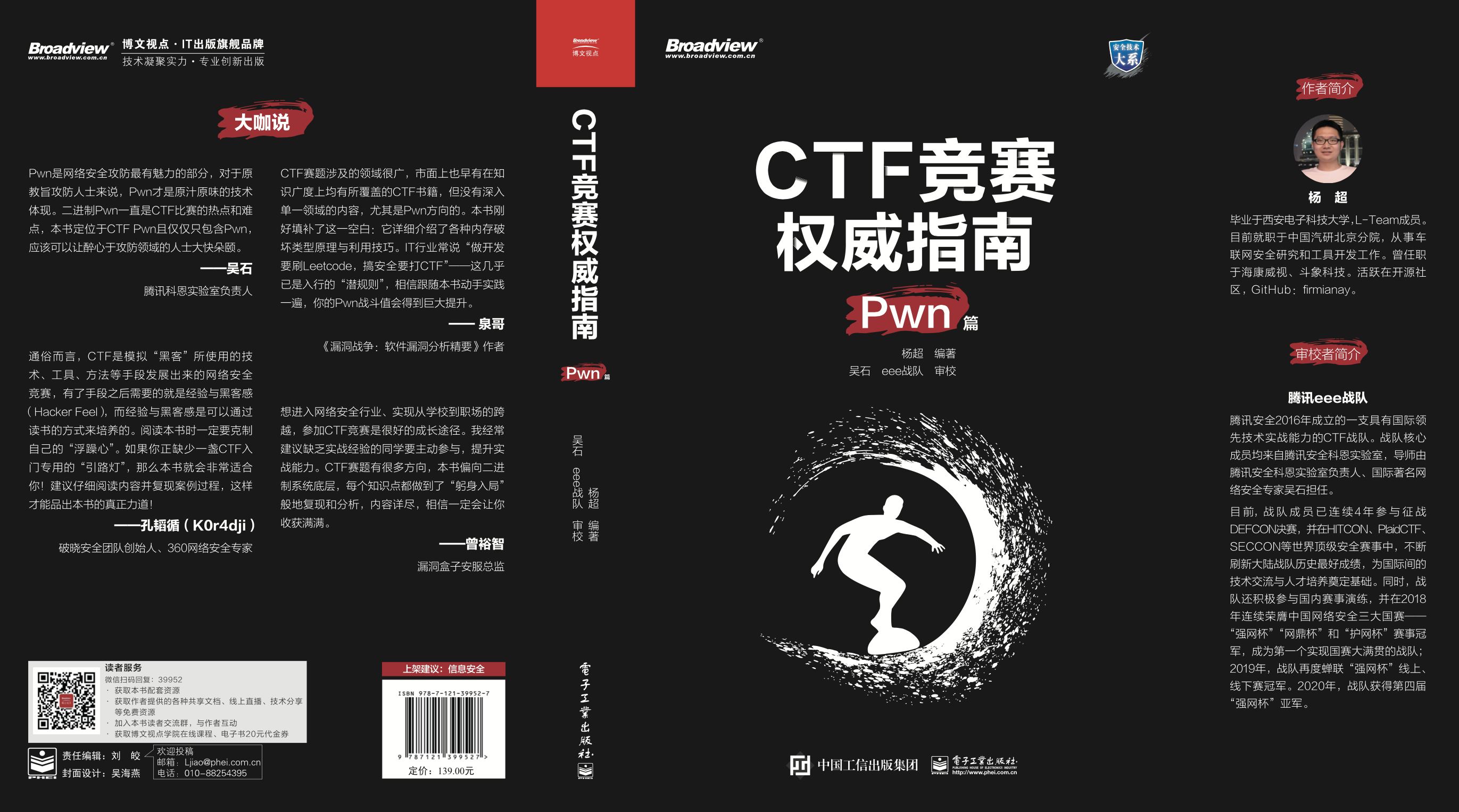

Buku ini "The Otoritative Guide to CTF Competition (PWN Chapter)" (diedit oleh Yang Chao, ditinjau oleh tim Wu Shieee) telah diletakkan di rak! Lai Lai Beli di JD.com Dangdang

Buku ini terutama ditujukan untuk pemula CTF PWN dan berfokus pada keamanan biner Linux. Buku ini berisi 12 bab, mulai dari tingkat biner yang mendasarinya, menggabungkan kode sumber untuk menganalisis kerentanan keamanan biner yang umum, mekanisme mitigasi dan metode eksploitasi kerentanan, dan ditambah dengan penjelasan alat analisis dan konstruksi lingkungan, langkah demi langkah, memungkinkan pembaca untuk melakukan pembelajaran sistematis. Buku ini relatif berkelanjutan dan lengkap dalam hal konten dan pemilihan materi. Setiap titik pengetahuan disertai dengan contoh-contoh klasik dan menghabiskan banyak waktu untuk menjelaskannya, bertujuan untuk mengembalikan ide-ide analisis dan proses pemecahan masalah sampai tingkat terbesar, dan mencapai efek belajar dari satu contoh dan menerapkannya kepada orang lain.

PWN adalah bagian paling menarik dari pelanggaran dan pertahanan cybersecurity. Untuk pelanggaran fundamentalis dan personel pertahanan, PWN adalah perwujudan teknis asli. Biner PWN selalu menjadi topik hangat dan kesulitan dalam kompetisi CTF. Buku ini diposisikan dalam isi CTF PWN dan hanya termasuk PWN, yang seharusnya memungkinkan orang yang terobsesi dengan pelanggaran dan pertahanan untuk mengadakan pesta. —— Wu Shi, Kepala Laboratorium Tencent Cohen

Pertanyaan CTF mencakup berbagai bidang, dan ada buku -buku CTF di pasaran yang mencakup luasnya pengetahuan, tetapi tidak ada konten di bidang tunggal, terutama dalam arah PWN. Buku ini hanya mengisi kesenjangan ini: ia memperkenalkan prinsip -prinsip dan teknik pemanfaatan dari berbagai jenis korupsi memori secara rinci. Industri TI sering mengatakan bahwa "Anda perlu menelusuri leetcode saat melakukan pengembangan, dan Anda perlu melawan CTF saat melakukan keamanan" - ini hampir "aturan tidak tertulis" untuk memasuki industri. Saya percaya bahwa mengikuti buku ini dan mempraktikkannya, nilai tempur PWN Anda akan sangat ditingkatkan. — - Brother Quan, penulis "Perang Kerentanan: Esensi Analisis Kerentanan Perangkat Lunak". Bicara tentang buku CTF lagi

Jika Anda ingin memasuki industri keamanan siber dan mencapai lompatan dari sekolah ke tempat kerja, CTF adalah cara yang baik untuk tumbuh. Saya sering merekomendasikan bahwa siswa yang tidak memiliki pengalaman praktis harus mengambil inisiatif untuk berpartisipasi dalam kompetisi CTF dan meningkatkan kemampuan praktis mereka. Buku ini cenderung menjadi lapisan yang mendasari sistem biner. Setiap titik pengetahuan dapat direproduksi dan dianalisis dengan "memasuki diri Anda". Isi buku ini terperinci, dan saya percaya itu pasti akan memberi Anda banyak hadiah. —— Zeng Yuzhi, Direktur Layanan Keamanan Loop Box

Perspektif CTF yang mudah dipahami adalah kompetisi keamanan jaringan yang dikembangkan dengan mensimulasikan teknologi, alat, metode, dan cara lain yang digunakan oleh "peretas". Yang Anda butuhkan setelah memiliki sarana adalah pengalaman dan peretas. Pengalaman dan nuansa peretas dapat dibudidayakan melalui membaca. Anda harus menahan "hati yang tidak sabar" saat membaca buku ini. Jika Anda tidak memiliki "lampu jalan" untuk CTF entry-level, buku ini akan sangat cocok untuk Anda. Dianjurkan untuk membaca konten dengan cermat dan mereproduksi proses di dalamnya untuk merasakan rasa buku yang sebenarnya. —— Kong Taoxun (K0R4DJI), Pendiri Tim Keamanan Breaking, 360 pakar keamanan siber

Tentang buku ini | Daftar Isi | Contoh Bab | Sumber daya terkait (kode sumber, errata, dll.)

Komunikasi Pembaca Grup QQ: 808542982, 217863340

Tolong tambahkan saya ke grup weChat dan perhatikan "tambahkan grup". Selamat datang untuk mengikuti akun resmi:

|  |

Buku ini memakan waktu dan melelahkan, dan penulis telah mencurahkan banyak upaya untuk menindak pembajakan dan mempertahankan versi otentik!

Menulis ...

Tentang buku ini | Daftar Isi | Contoh Bab | Sumber daya terkait (kode sumber, errata, dll.)

Menulis ...

Tentang buku ini | Daftar Isi | Contoh Bab | Sumber daya terkait (kode sumber, errata, dll.)

—— "Daripada mempercayai rumor, lebih baik untuk terus belajar."

Alamat GitHub: https://github.com/firmianay/ctf-all-in-one

Alamat GitBook: https://firmianay.gitbook.io/ctf-all-in-one/

Silakan periksa ringkasan.md

Silakan periksa Contributing.md

Silakan periksa Changelog

|

CC-BY-SA-4.0