Python bytecode disassembler ช่วยให้วิศวกรย้อนกลับในการผ่า binaries Python โดยการถอดประกอบและวิเคราะห์ไฟล์ Python Byte-Code (.pyc) ที่รวบรวมได้ในทุกรุ่น Python (รวมถึง Python 3.10.*)

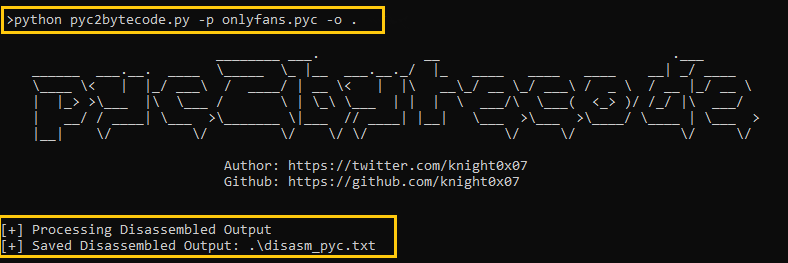

ในการเรียกใช้ pyc2bytecode:

> Console Disassembled Output: python pyc2bytecode.py -p <pyc_file_path>

> Save Disassembled Output to a file: python pyc2bytecode.py -p <pyc_file_path> -o <output_file_path>

นักวิจัยสามารถใช้ PYC2ByTeCode สำหรับ Binaries Python ที่เป็นอันตรายและฉีกขาดออกจากกันเพื่อทำความเข้าใจการทำงานภายในของไบนารีแบบคงที่

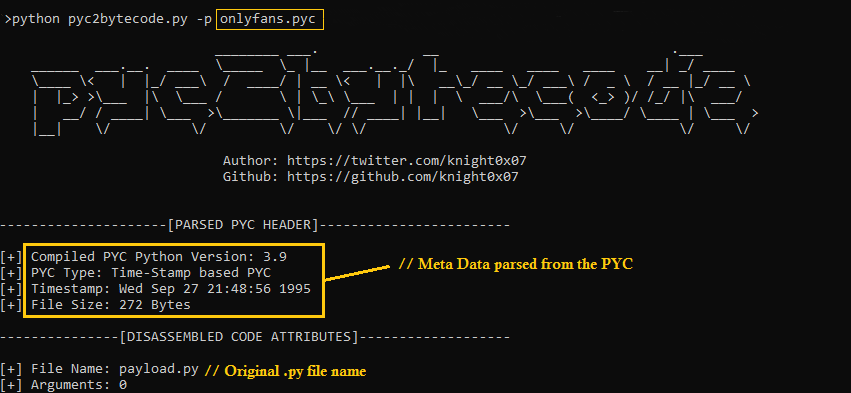

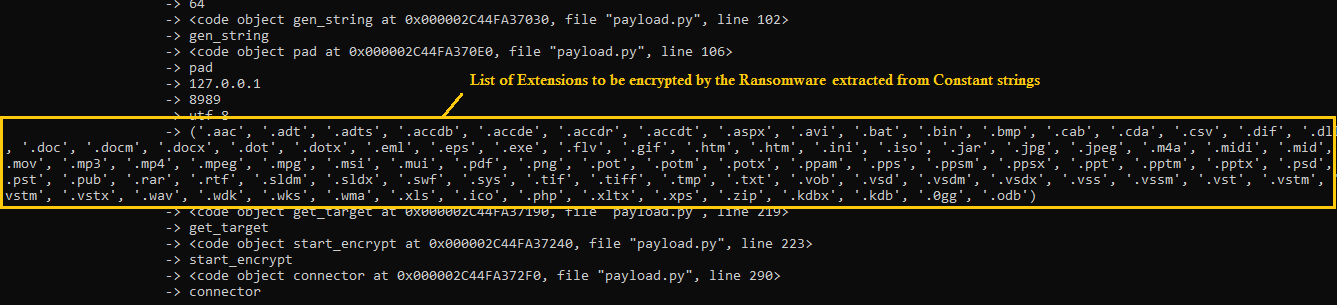

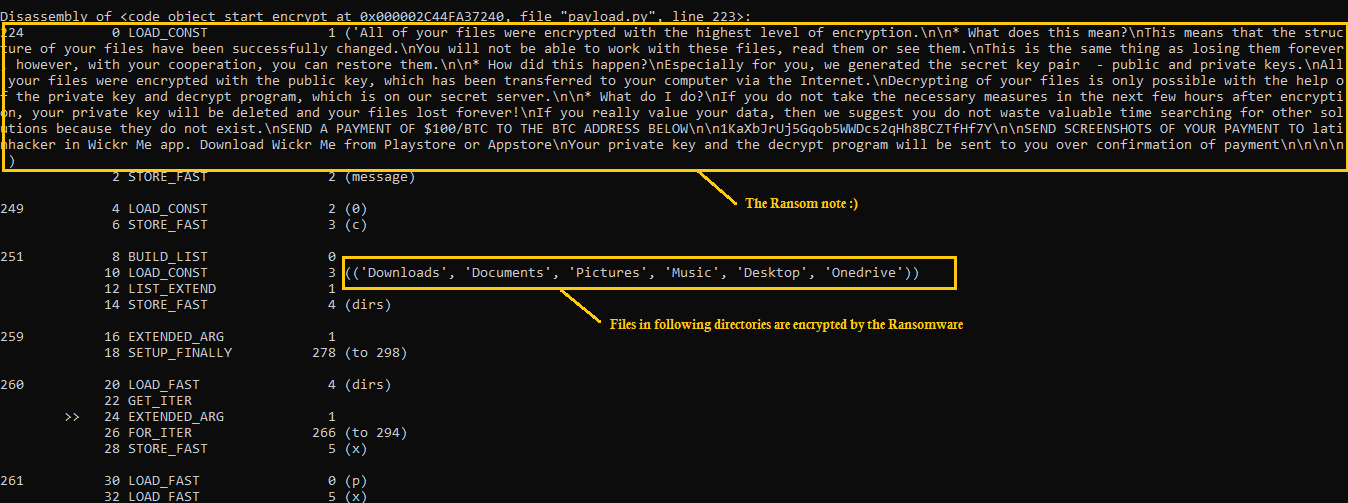

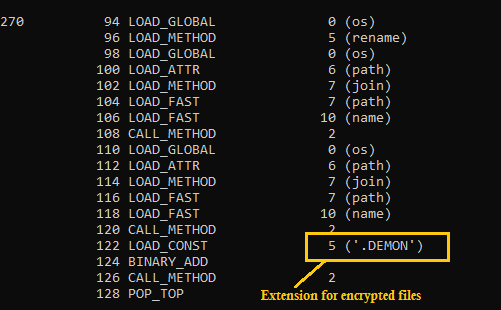

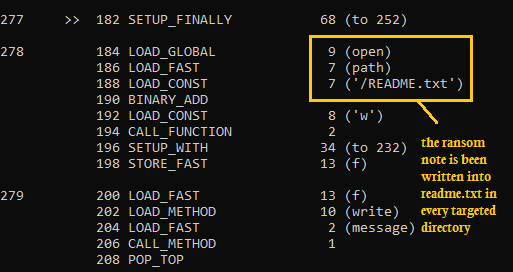

เราดำเนินการ pyc2bytecode.py กับ onlyfans.pyc ซึ่งสกัดจากตัวอย่าง Python ransomware ล่าสุดที่ปลอมตัวเป็น เพียง fans ที่สามารถทำงานได้ในป่าโดยใช้ pyinstxtractor.py

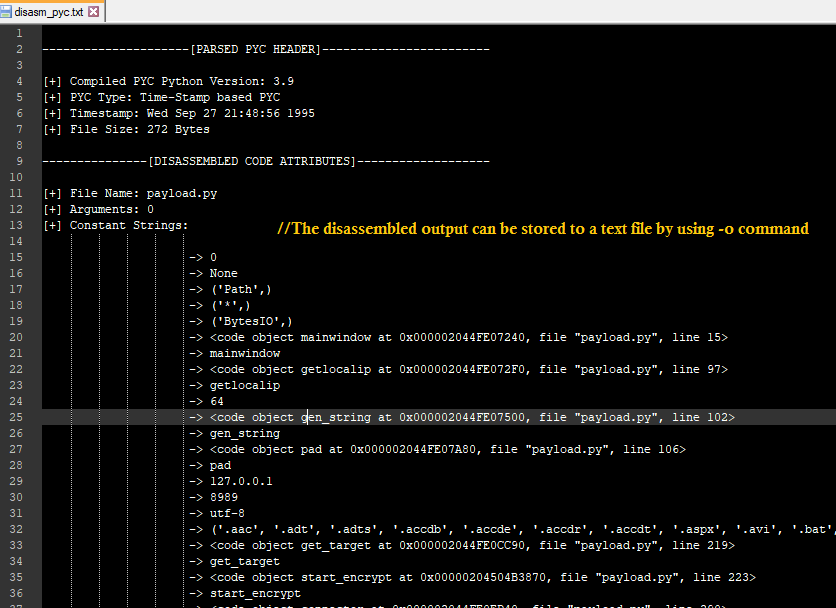

ต่อไปนี้เป็นผลการวิเคราะห์ที่สกัดโพสต์การดำเนินการของ pyc2bytecode :

แยกเอาต์พุตที่ถอดประกอบลงในไฟล์ข้อความ

i) https://github.com/google/pytype/blob/main/pytype/pyc/magic.py - หมายเลขเวทมนตร์

ii) https://nedbatchelder.com/blog/200804/the_structure_of_pyc_files.html - โครงสร้าง pyc

iii) https://docs.python.org/3/library/dis.html - dis

iv) https://docs.python.org/3/library/marshal.html- จอมพล

ขอบคุณคำติชมจะได้รับการชื่นชมอย่างมาก! หวังว่าคุณจะชอบเครื่องมือ :) - อัศวิน!