Um desmontador de bytecode Python, ajudando a engenheiros reversos a dissecar binários de Python desmontando e analisando os arquivos compilados de código de bytes python (.pyc) em todas as versões Python (incluindo Python 3.10.*)

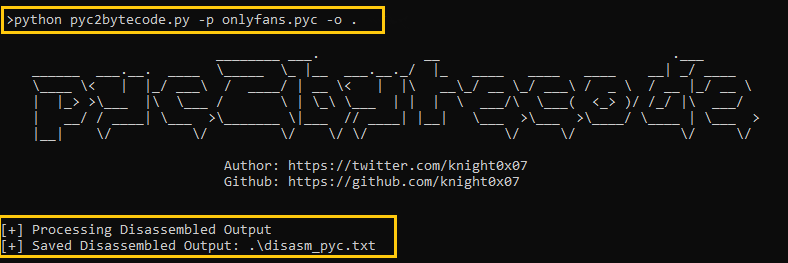

Para executar pyc2bytecode:

> Console Disassembled Output: python pyc2bytecode.py -p <pyc_file_path>

> Save Disassembled Output to a file: python pyc2bytecode.py -p <pyc_file_path> -o <output_file_path>

O Pyc2ByTecode pode ser usado pelos pesquisadores para engenharia reversa de binários maliciosos de Python e separá -los para entender o funcionamento interno do binário estaticamente.

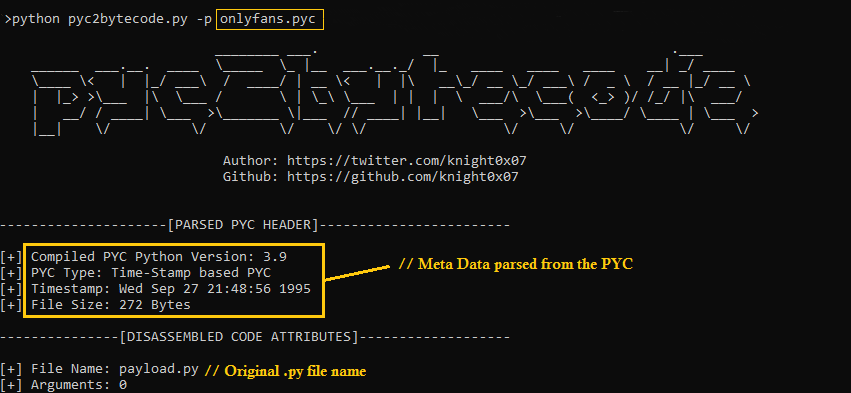

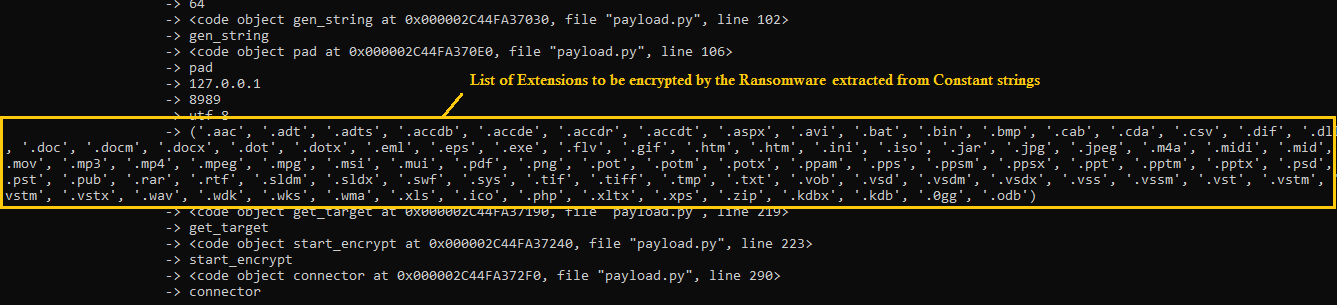

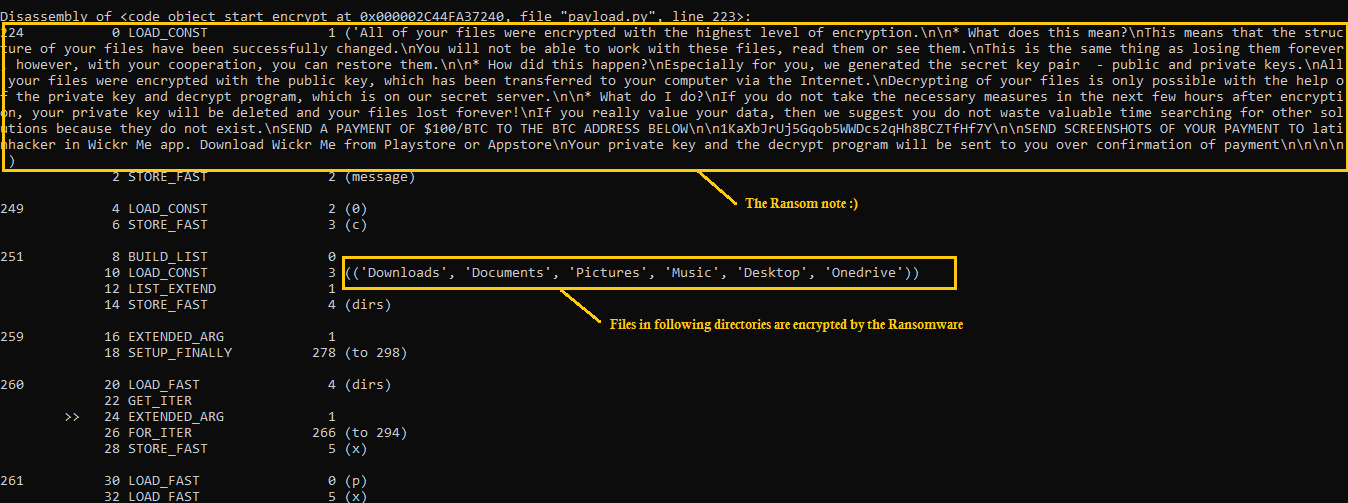

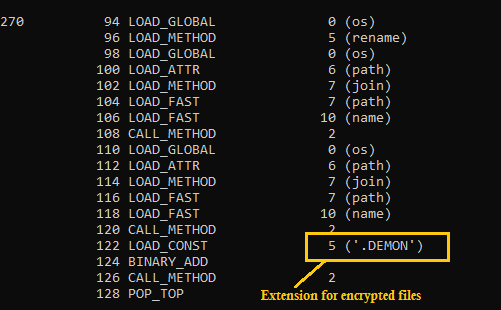

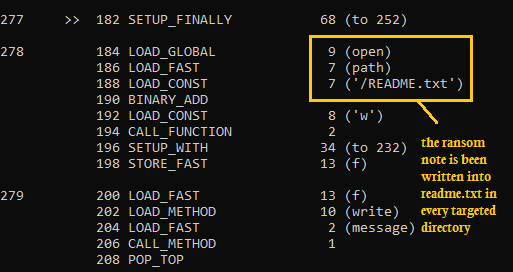

Executamos pyc2bytecode.py contra apenasfans.pyc , que é extraído de uma amostra recente de ransomware python mascarada como um executável único em Wild usando pyinstxtractor.py

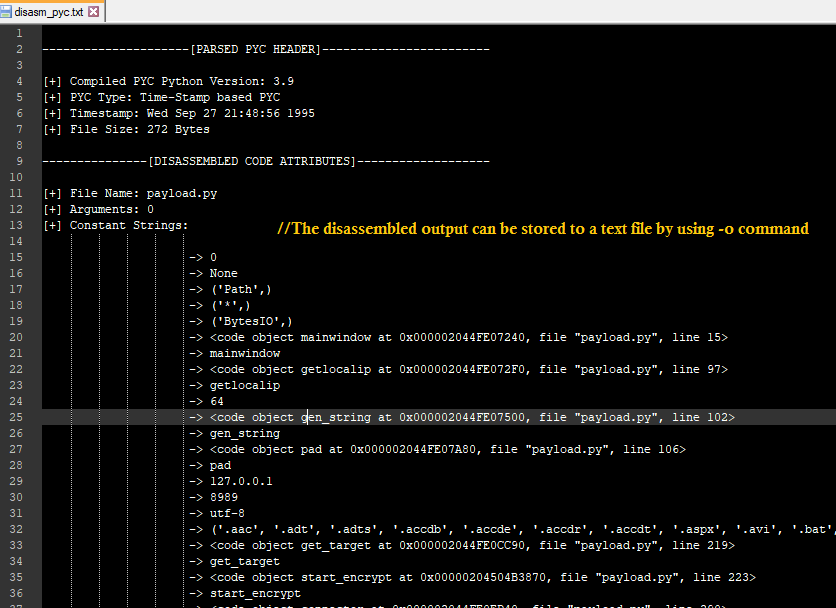

A seguir, os resultados da análise extraídos após a execução do Pyc2ByTecode :

Extraia a saída desmontada em um arquivo de texto

i) https://github.com/google/pytype/blob/main/pytype/pyc/magic.py - números mágicos

ii) https://nedbatchelder.com/blog/200804/the_structure_of_pyc_files.html - estrutura pyc

iii) https://docs.python.org/3/library/dis.html - dis

iv) https://docs.python.org/3/library/marshal.html- marshal

Obrigado, o feedback seria muito apreciado! Espero que você goste da ferramenta :) - Knight!