Ein Python-Bytecode-Disassembler, der Ingenieure bei der Zerlegung von Python-Binärdateien durch das Zerlegen und Analysieren der kompilierten Python-Byte-Code-Dateien (.pyc) in allen Python-Versionen (einschließlich Python 3.10) umgekehrt und analysiert hat (einschließlich Python 3.10).

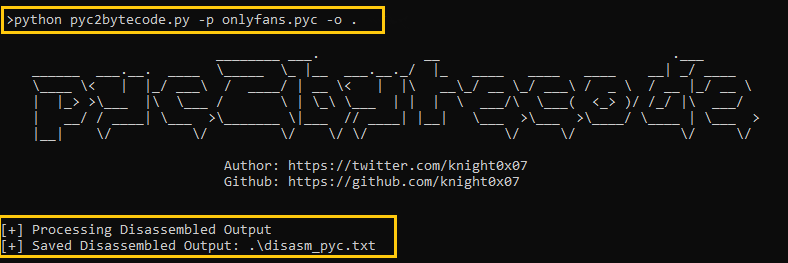

PYC2Bytecode ausführen:

> Console Disassembled Output: python pyc2bytecode.py -p <pyc_file_path>

> Save Disassembled Output to a file: python pyc2bytecode.py -p <pyc_file_path> -o <output_file_path>

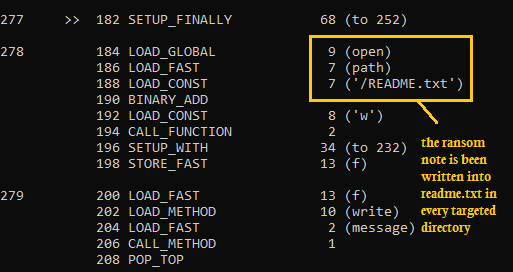

PYC2Bytecode kann von Forschern für bösartige Python -Binärdateien von Reverse Engineering verwendet werden und sie auseinander reißen, um die inneren Funktionsweise des Binarischen statisch zu verstehen.

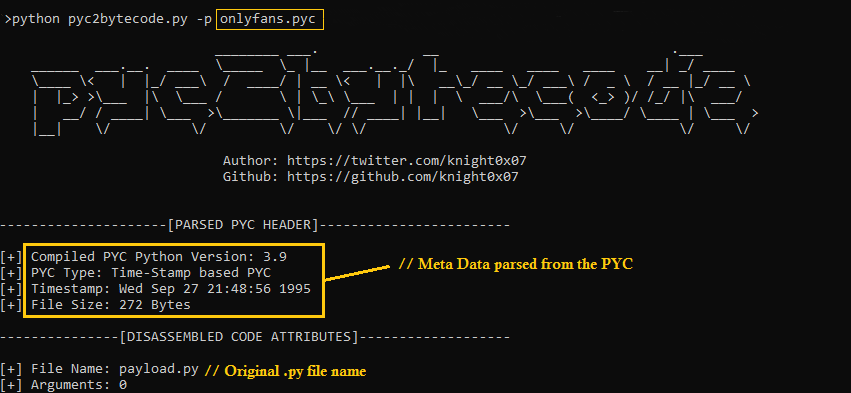

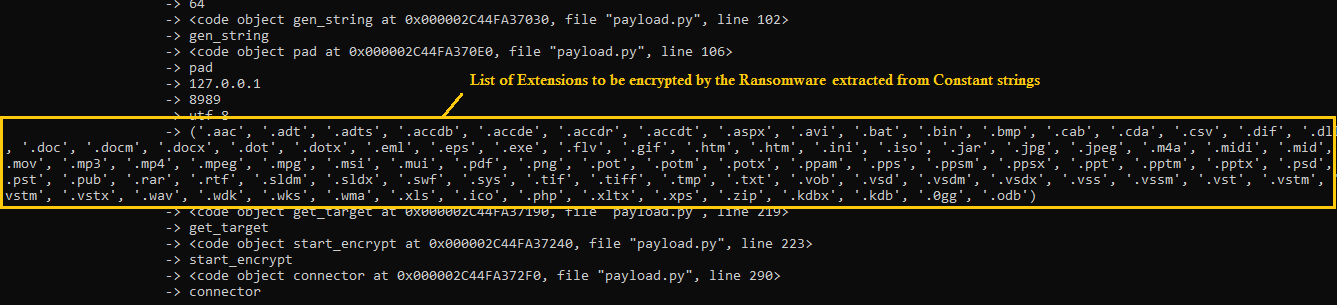

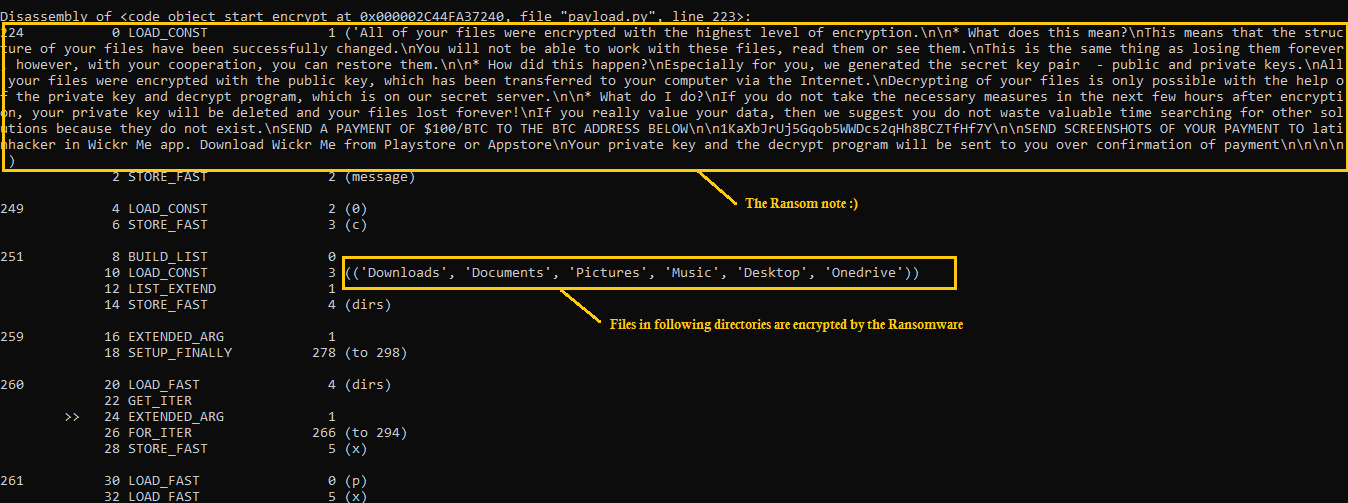

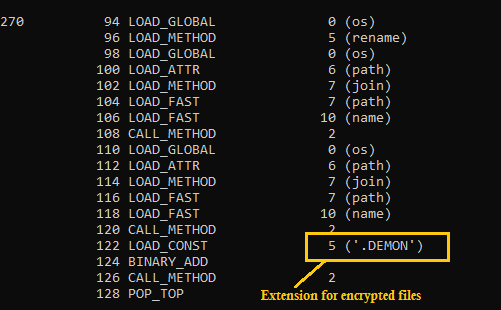

Wir führen pyc2Bytecode.py gegen nur Fans.pyc aus, das aus einer kürzlich durchgeführten Python -Ransomware -Probe extrahiert wird

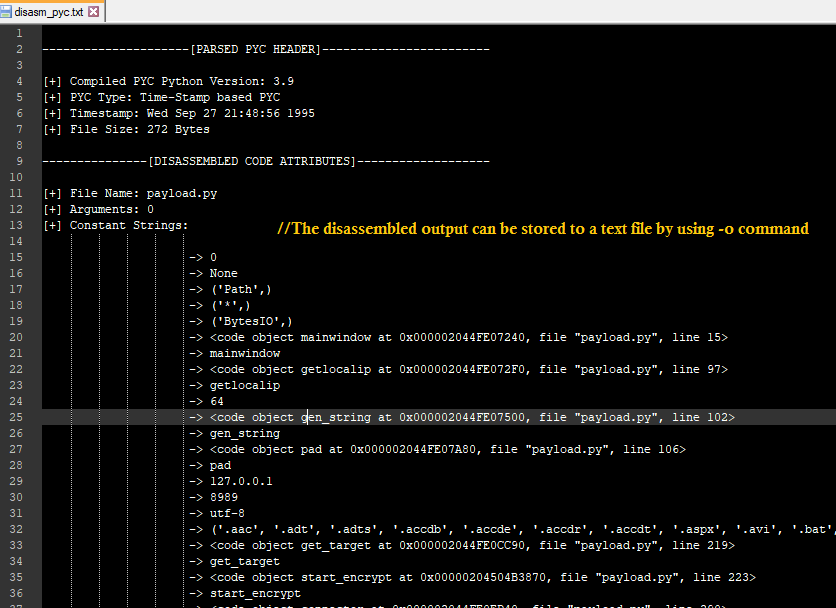

Im Folgenden finden Sie die nach der Ausführung von PYC2Bytecode extrahierten Analyseergebnisse:

Extrahieren Sie die abgebrochene Ausgabe in eine Textdatei

i) https://github.com/google/pytype/blob/main/pytype/pyc/magic.py - Magische Zahlen

ii) https://nedbatchelder.com/blog/200804/the_structure_of_pyc_files.html - PYC -Struktur

iii) https://docs.python.org/3/library/dis.html - dis

iv) https://docs.python.org/3/library/marshal.html- Marschall

Danke, Feedback wäre sehr geschätzt! Hoffe du magst das Werkzeug :) - Ritter!