Un desapsilador de código de byto de Python que ayuda a revertir a los ingenieros a diseccionar binarios de Python desmontando y analizando los archivos compilados de código de bytes de Python (.pyc) en todas las versiones de Python (incluido Python 3.10.*)

Para ejecutar pyc2bytecode:

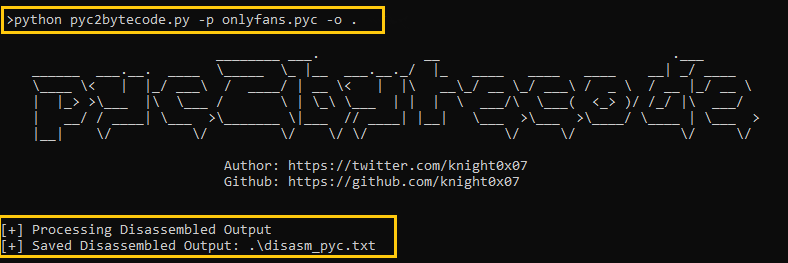

> Console Disassembled Output: python pyc2bytecode.py -p <pyc_file_path>

> Save Disassembled Output to a file: python pyc2bytecode.py -p <pyc_file_path> -o <output_file_path>

Los investigadores pueden utilizar Pyc2bytecode para binarios de pitón malicioso de ingeniería inversa y desgarrarlos para comprender el funcionamiento interno del binario estáticamente.

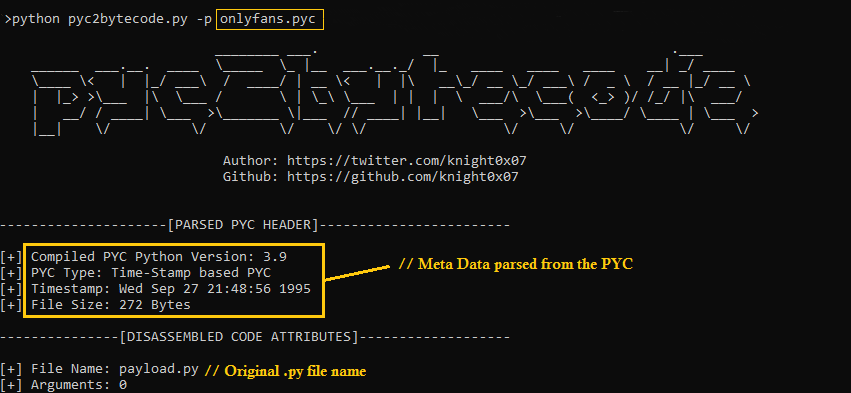

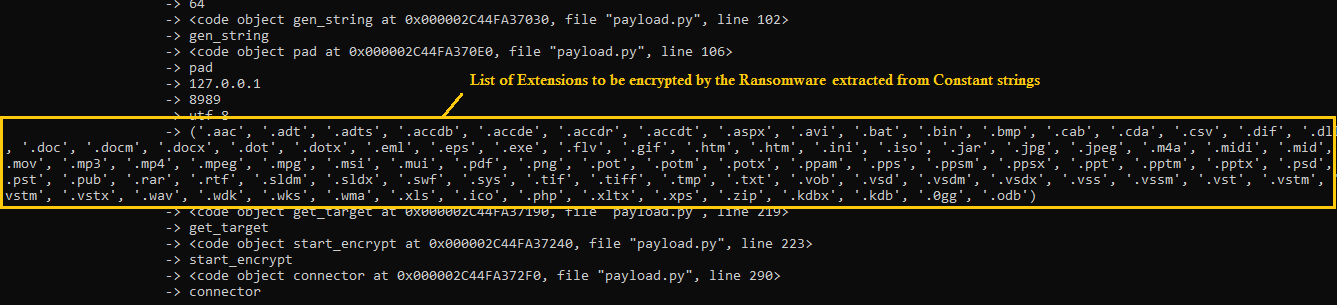

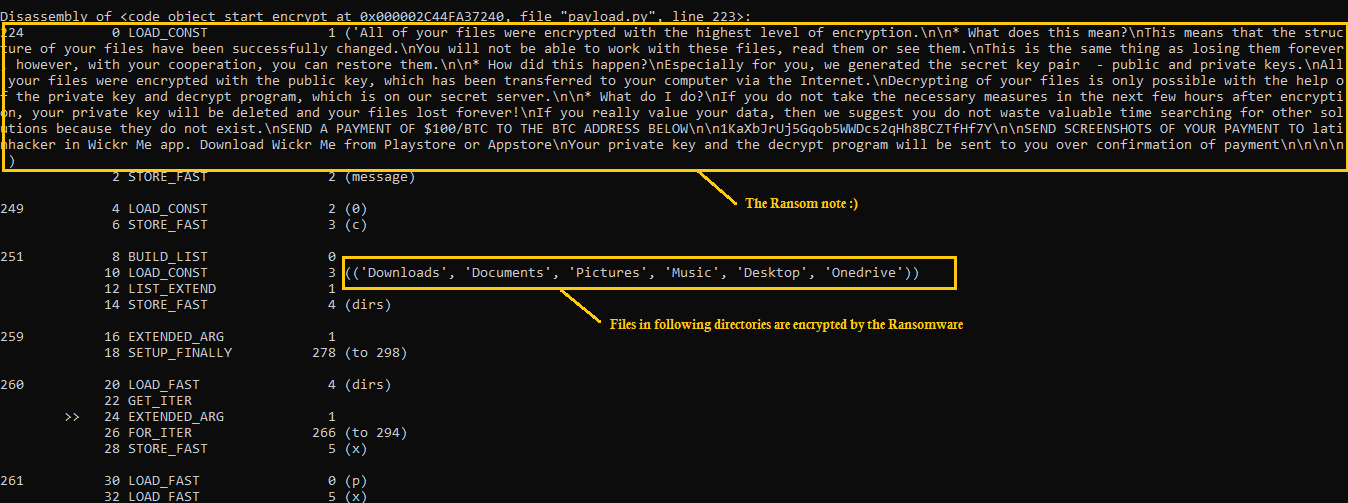

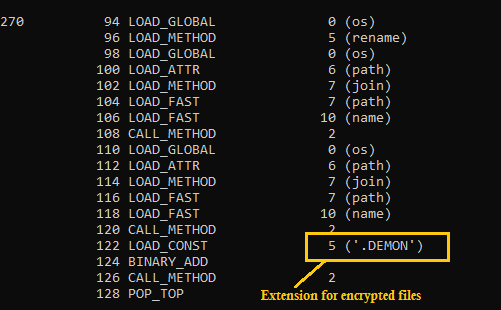

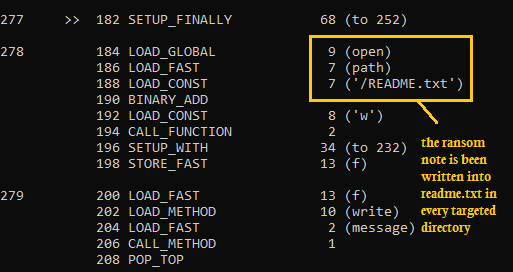

Ejecutamos pyc2bytecode.py contra OnlyFans.pyc que se extrae de una muestra reciente de ransomware de Python disfrazado de un ejecutable de OnlyFans en la naturaleza usando pyinstxtractor.py

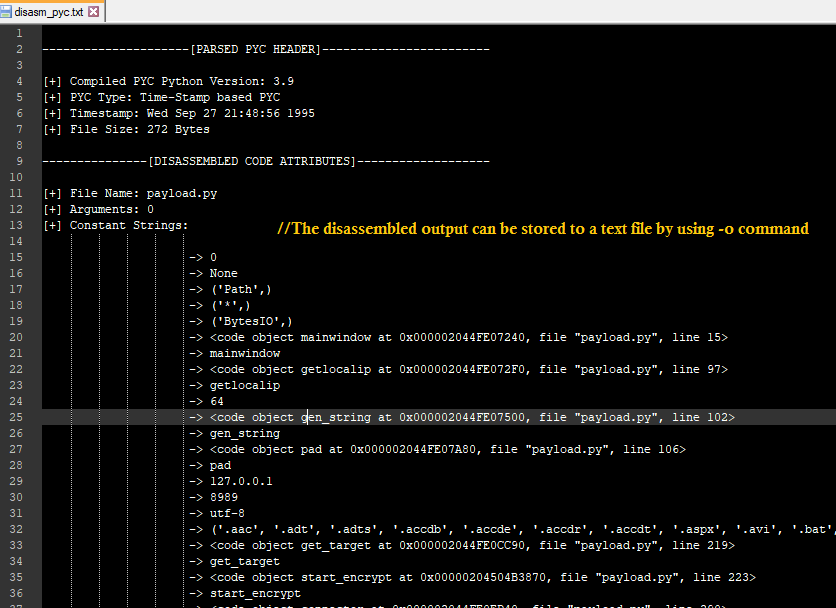

Los siguientes son los resultados de análisis extraídos posteriores a la ejecución de PYC2ByTecode :

Extraiga la salida desmontada en un archivo de texto

i) https://github.com/google/pytype/blob/main/pytype/pyc/magic.py - Números mágicos

ii) https://nedbatchelder.com/blog/200804/the_structure_of_pyc_files.html - estructura PYC

iii) https://docs.python.org/3/library/dis.html - dis

iv) https://docs.python.org/3/library/marshal.html- marshal

¡Gracias, los comentarios serían muy apreciados! Espero que te guste la herramienta :) - ¡Caballero!