Disassembler بايثون بايتيكبلر يساعد على عكس المهندسين في تشريح ثنائيات بيثون عن طريق تفكيك وتحليل ملفات بايت بايت (.pyc) المترجمة عبر جميع إصدارات Python (بما في ذلك Python 3.10.*)

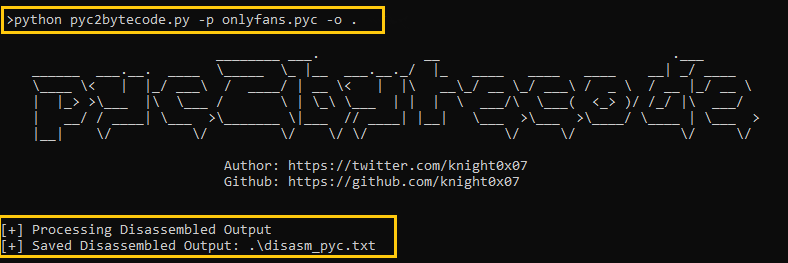

لتشغيل PYC2BYTECODE:

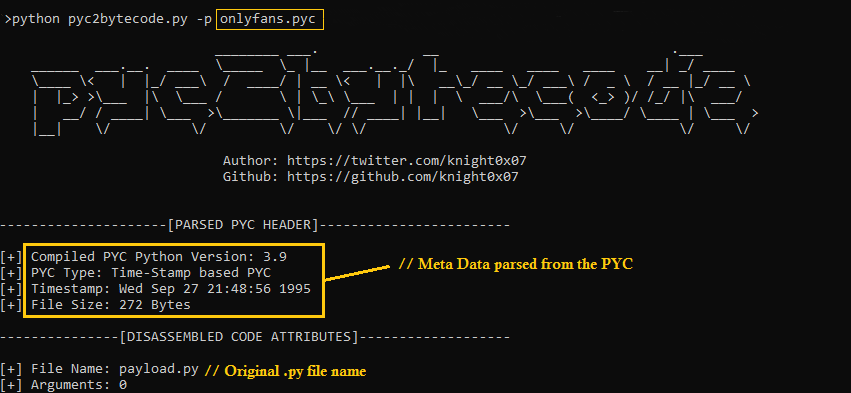

> Console Disassembled Output: python pyc2bytecode.py -p <pyc_file_path>

> Save Disassembled Output to a file: python pyc2bytecode.py -p <pyc_file_path> -o <output_file_path>

يمكن للباحثين PYC2BYTECODE استخدام ثنائيات بيثون الخبيثة العكسية وتمزيقها من أجل فهم الأعمال الداخلية للثنائي بشكل ثابت.

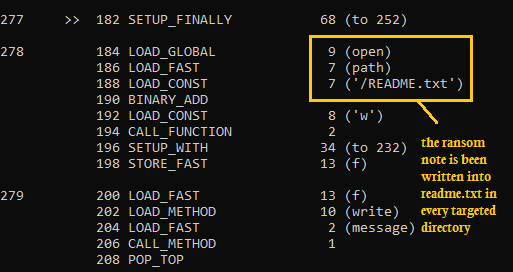

نقوم بتنفيذ pyc2bytecode.py ضد فقط fans.pyc الذي يتم استخلاصه من عينة من python ransomware الأخيرة تتنكر باعتبارها قابلة للتنفيذ فقط في البرية باستخدام pyinstxtractor.py

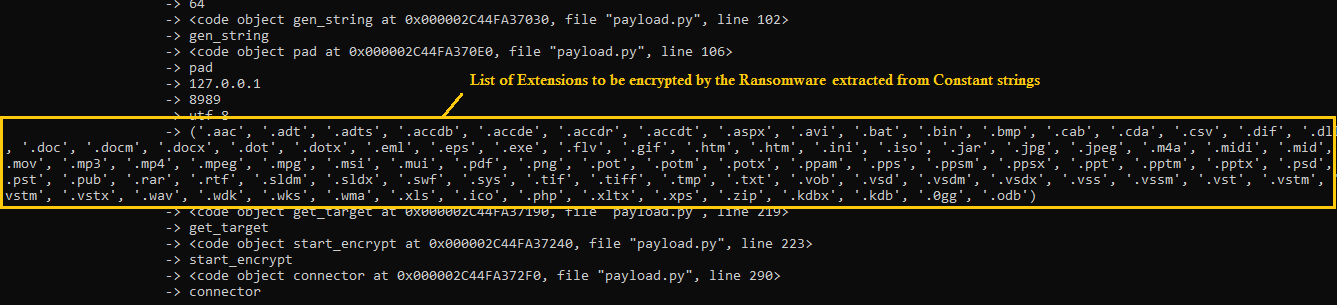

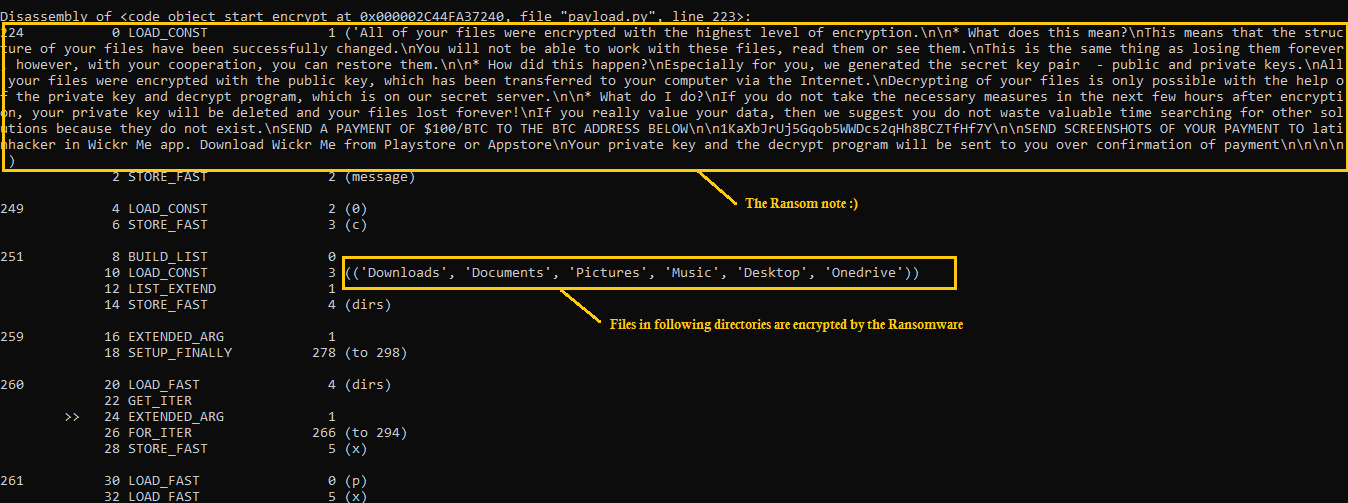

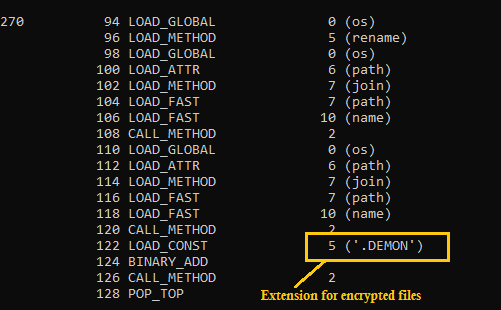

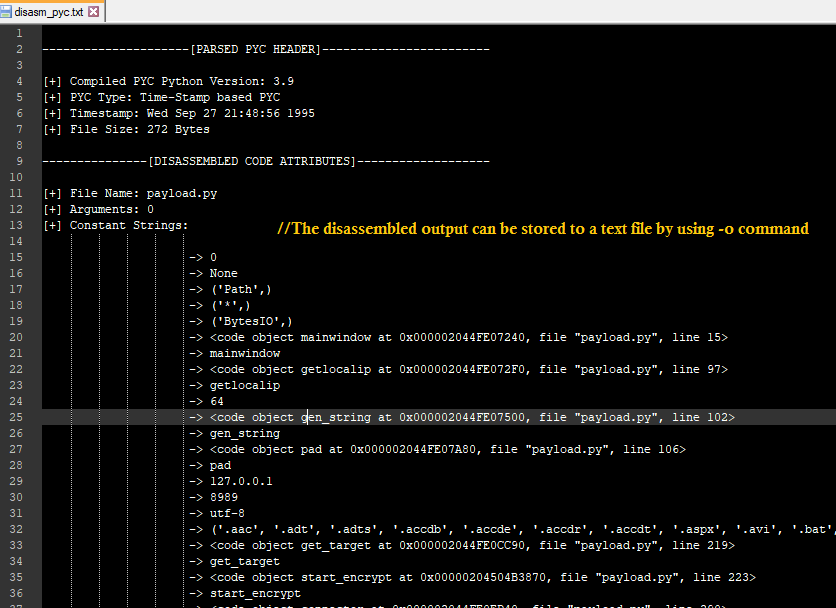

فيما يلي نتائج التحليل المستخرجة بعد تنفيذ PYC2BYTECODE :

استخراج الإخراج المفكك في ملف نصي

i) https://github.com/google/pytype/blob/main/pytype/pyc/magic.py - الأرقام السحرية

II) https://nedbatchelder.com/blog/200804/the_structure_of_pyc_files.html - هيكل PYC

3) https://docs.python.org/3/library/dis.html - ديس

4) https://docs.python.org/3/library/marshal.html- مارشال

شكرا لك ، سوف تكون ردود الفعل موضع تقدير كبير! أتمنى أن تعجبك الأداة :) - فارس!