pyc2bytecode

1.0.0

すべてのPythonバージョン(Python 3.10を含む。*を含む)にわたってコンパイルされたPythonバイトコード(.Pyc)ファイルを分解して分析することにより、Pythonバイナリを分析するリバースエンジニアを支援するPython Bytecode Reversembler

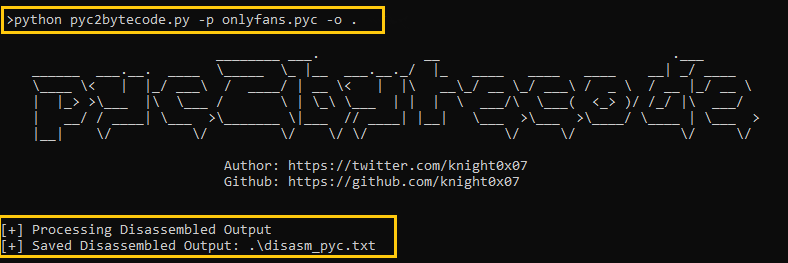

pyc2bytecodeを実行するには:

> Console Disassembled Output: python pyc2bytecode.py -p <pyc_file_path>

> Save Disassembled Output to a file: python pyc2bytecode.py -p <pyc_file_path> -o <output_file_path>

Pyc2bytecodeは、研究者がバイナリの内側の仕組みを静的に理解するために、悪意のあるPythonバイナリをリバースエンジニアリングするために使用し、それらを引き裂くことができます。

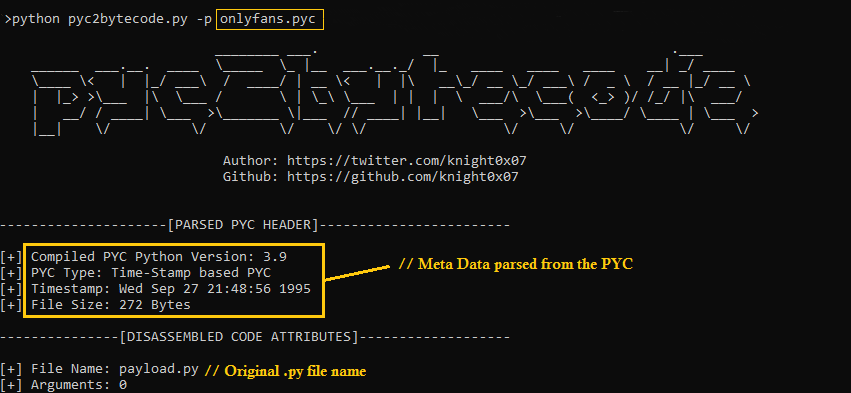

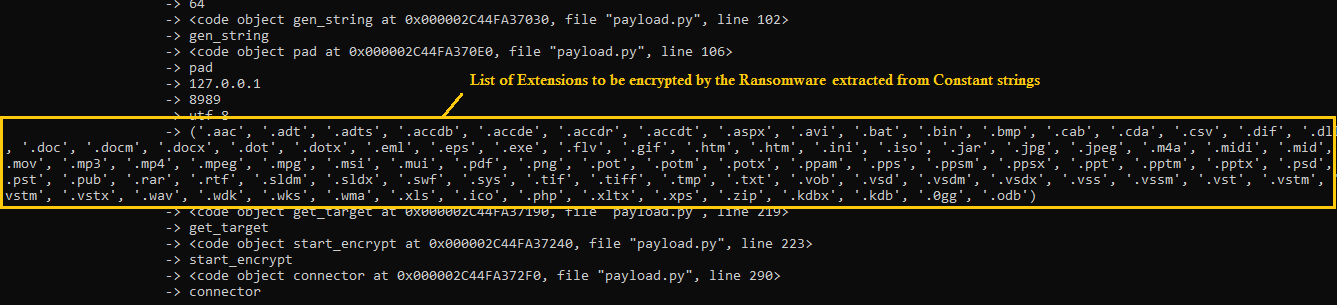

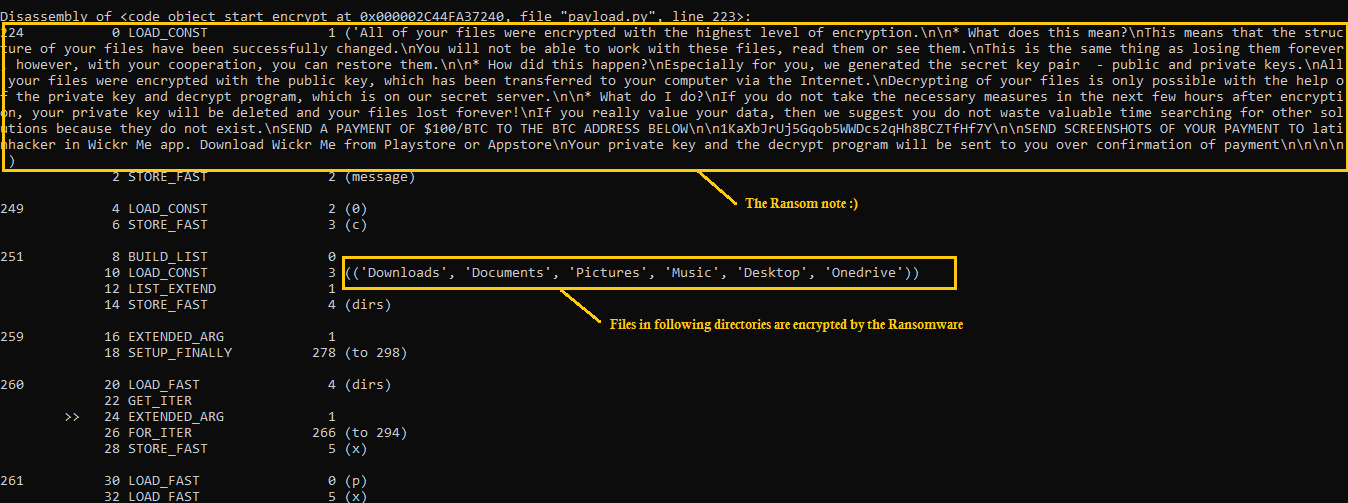

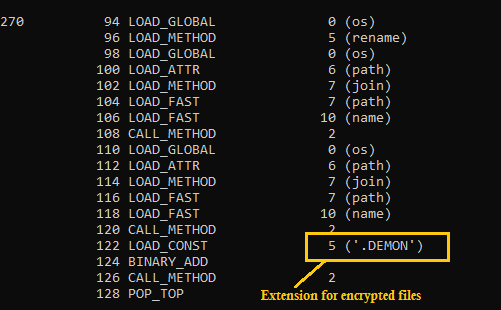

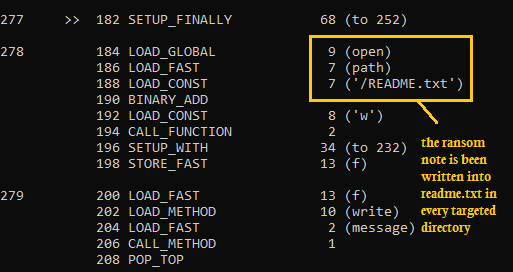

pyinstxtractor.pyを使用してワイルドで唯一のファン実行可能ファイルを描いた最近のpythonランサムウェアサンプルから抽出されたonlyfans.pycに対してpyc2bytecode.pyを実行します。

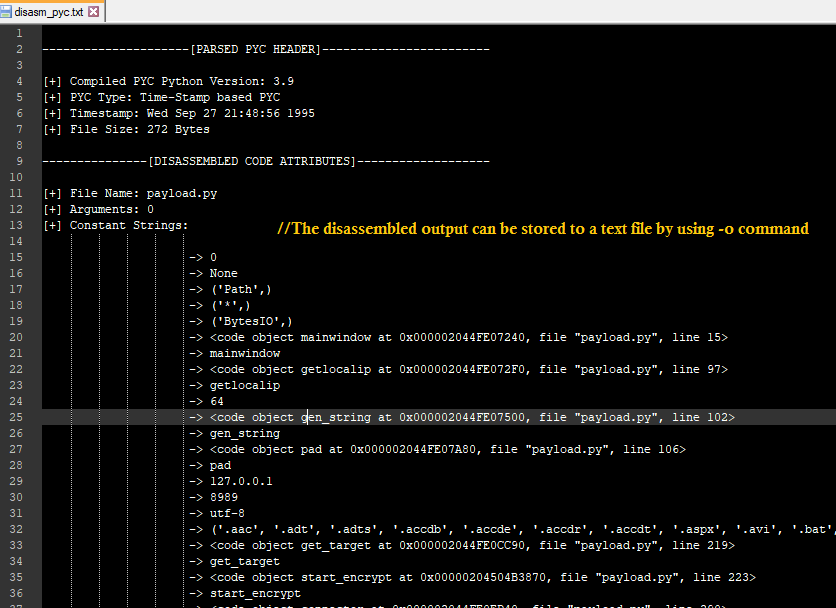

以下は、 pyc2bytecodeの実行後に抽出された分析結果です。

分解された出力をテキストファイルに抽出します

i)https://github.com/google/pytype/blob/main/pytype/pyc/magic.py-マジック番号

ii)https://nedbatchelder.com/blog/200804/the_structure_of_pyc_files.html -pyc構造

iii)https://docs.python.org/3/library/dis.html -dis

iv)https://docs.python.org/3/library/marshal.html-マーシャル

ありがとう、フィードバックは大歓迎です!あなたがツールを気に入ってくれることを願っています:) - ナイト!