การสแกนไฟล์ APK สำหรับ URIS, จุดสิ้นสุดและความลับ

มันค่อนข้างง่ายในการติดตั้ง Apkleaks :

$ pip3 install apkleaksที่เก็บโคลนและข้อกำหนดการติดตั้ง:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txtดึงภาพนักเทียบท่าโดยใช้:

$ docker pull dwisiswant0/apkleaks:latestApkLeaks ใช้ JADX Disassembler เพื่อถอดรหัสไฟล์ APK หาก JADX ไม่ปรากฏในระบบของคุณมันจะแจ้งให้คุณดาวน์โหลด

อย่างง่าย,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

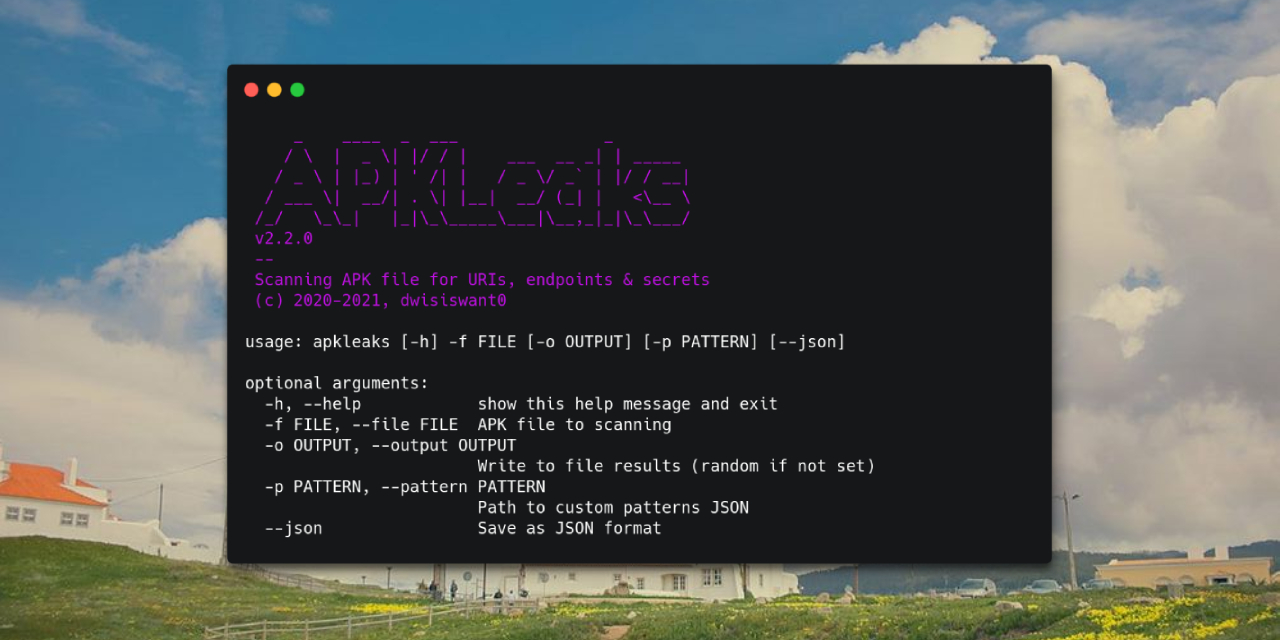

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkนี่คือตัวเลือกทั้งหมดที่รองรับ

| การโต้แย้ง | คำอธิบาย | ตัวอย่าง |

|---|---|---|

| -f, -ไฟล์ | ไฟล์ apk เพื่อสแกน | apkleaks -f file.apk |

| -O, -OUTPUT | เขียนถึงผลลัพธ์ไฟล์ (สุ่มหากไม่ได้ตั้งค่า) | apkleaks -f file.apk -o results.txt |

| -p, -รูปแบบ | เส้นทางสู่รูปแบบที่กำหนดเอง JSON | apkleaks -f file.apk -p custom-rules.json |

| -a, -Args | การถอดความข้อโต้แย้ง | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| -json | บันทึกเป็นรูปแบบ JSON | apkleaks -f file.apk -o results.json --json |

โดยทั่วไปหากคุณไม่ได้ให้อาร์กิวเมนต์ -o มันจะสร้างไฟล์ผลลัพธ์โดยอัตโนมัติ

เคล็ดลับ

โดยค่าเริ่มต้นมันจะบันทึกผลลัพธ์ในรูปแบบข้อความใช้ --json อาร์กิวเมนต์ json หากคุณต้องการรูปแบบเอาต์พุต JSON

รูปแบบที่กำหนดเองสามารถเพิ่มได้ด้วยอาร์กิวเมนต์ต่อไปนี้เพื่อให้ กฎการค้นหา ที่ละเอียดอ่อนในรูปแบบไฟล์ JSON: --pattern /path/to/custom-rules.json rules.json หากไม่มีการตั้งค่าไฟล์เครื่องมือจะใช้รูปแบบเริ่มต้นที่พบในไฟล์ regexes.json

นี่คือตัวอย่างของไฟล์รูปแบบที่กำหนดเองที่มีลักษณะอย่างไร:

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}ในการเรียกใช้เครื่องมือโดยใช้กฎที่กำหนดเองเหล่านี้ให้ใช้คำสั่งต่อไปนี้:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt เราให้ดุลยพินิจของผู้ใช้อย่างสมบูรณ์เพื่อส่งอาร์กิวเมนต์ disassembler ตัวอย่างเช่นหากคุณต้องการเปิดใช้งานเธรดในกระบวนการถอดรหัส jadx คุณสามารถเพิ่มได้ด้วยอาร์กิวเมนต์ -a/--args ตัวอย่าง: --args="--threads-count 5"

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

คำเตือน

โปรดให้ความสนใจกับอาร์กิวเมนต์ disassembler เริ่มต้นที่เราใช้เพื่อป้องกันการชน

apkleaks กระจายภายใต้ Apache 2

เนื่องจากเครื่องมือนี้มีการมีส่วนร่วมบางอย่างและฉันไม่ใช่ไอ้ฉันจะขอบคุณผู้ใช้ต่อไปนี้สำหรับความช่วยเหลือและทรัพยากรของพวกเขา:

apkurlgrep ที่สร้างแรงบันดาลใจของเขานั่นคือเหตุผลที่เครื่องมือนี้ถูกสร้างขึ้นมาtruffleHogRegexesLinkFindergfdex2jar ที่ยอดเยี่ยมSHA2048#4361 (ผู้ใช้ Discord) ที่ช่วยฉันพอร์ตรหัสไปยัง Python3NotKeyHacks