URI、エンドポイント、シークレットのAPKファイルをスキャンします。

APKLeaksをインストールするのはかなり簡単です:

$ pip3 install apkleaksリポジトリとインストール要件のクローン:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txt実行してDocker画像を引きます:

$ docker pull dwisiswant0/apkleaks:latestAPKLeaksは、JADX分解者を使用してAPKファイルを逆コンパイルします。 JADXがシステムに存在しない場合、ダウンロードするように促されます。

単に、

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

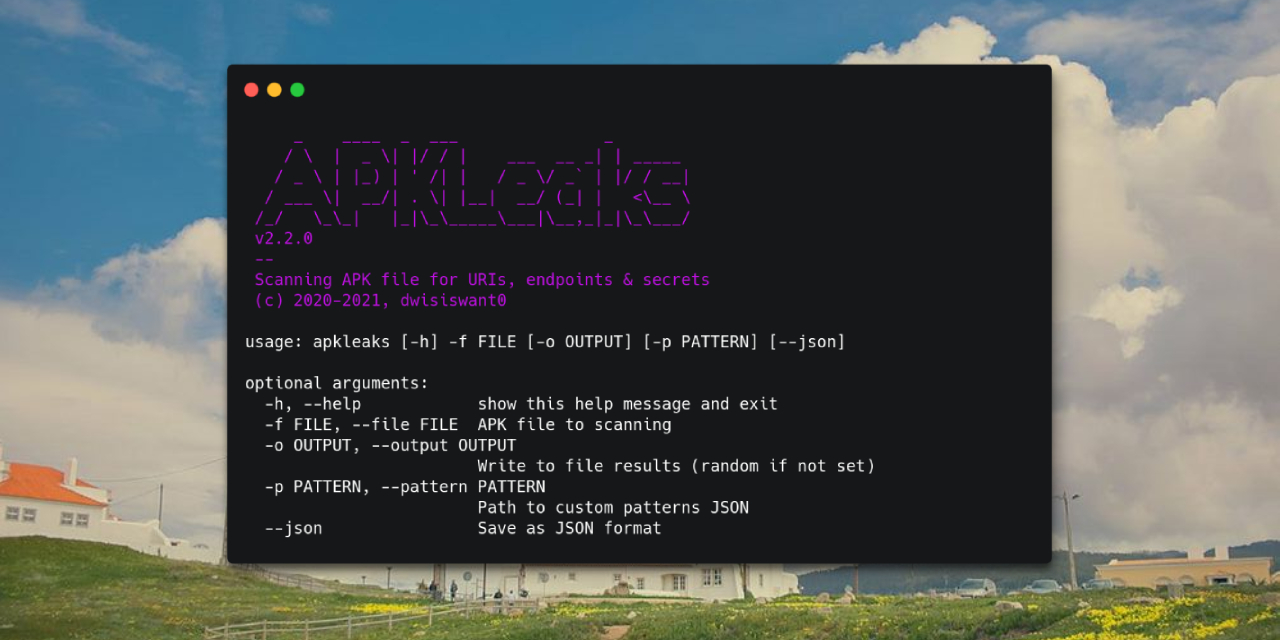

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkサポートするすべてのオプションは次のとおりです。

| 口論 | 説明 | 例 |

|---|---|---|

| -f、 - ファイル | スキャンするAPKファイル | apkleaks -f file.apk |

| -o、-output | ファイルの結果に書き込みます(設定されていない場合はランダム) | apkleaks -f file.apk -o results.txt |

| -p、 - パターン | カスタムパターンへのパスJSON | apkleaks -f file.apk -p custom-rules.json |

| -a、-args | 分解の議論 | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| --JSON | JSON形式として保存します | apkleaks -f file.apk -o results.json --json |

一般に、 -o引数を提供しない場合、結果ファイルを自動的に生成します。

ヒント

デフォルトでは、JSON出力形式が必要な場合は、結果をテキスト形式、使用--json引数で保存します。

カスタムパターンは、JSONファイル形式の機密検索ルールを提供するために、次の引数で追加できます: --pattern /path/to/custom-rules.json to/custom-rules.json。ファイルが設定されていない場合、ツールはregexes.jsonファイルにあるデフォルトパターンを使用します。

カスタムパターンファイルがどのように見えるかの例は次のとおりです。

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}これらのカスタムルールを使用してツールを実行するには、次のコマンドを使用します。

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txtユーザーに完全な裁量権を与えて、分解者の引数を渡します。たとえば、 jadxの逆コンパイルプロセスでスレッドをアクティブにする場合は、 -a/--args引数、例: --args="--threads-count 5"で追加できます。

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

警告

衝突を防ぐために使用するデフォルトの分解者引数に注意してください。

apkleaksはApache 2の下で配布されます。

このツールにはいくつかの貢献が含まれており、私は嫌いな人ではないので、次のユーザーにヘルプとリソースに感謝します。

apkurlgrepのために、それがこのツールが作られた理由です。truffleHogRegexesに貢献しています。LinkFinderからURL、エンドポイント、およびそのパラメーターを発見するための素晴らしいパターン。gfパターン。dex2jar場合。SHA2048#4361 (discord user)は、python3にコードを移植するのに役立ちます。NotKeyHacks 。