URI, 엔드 포인트 및 비밀에 대한 APK 파일을 스캔합니다.

APKLEAKS를 설치하는 것은 상당히 간단합니다.

$ pip3 install apkleaks복제 저장소 및 설치 요구 사항 :

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txt실행하여 Docker 이미지를 당기십시오.

$ docker pull dwisiswant0/apkleaks:latestAPKLEAKS는 JADX DISASSEMBLER를 사용하여 APK 파일을 디 컴파일합니다. JADX가 시스템에 존재하지 않으면 다운로드하라는 메시지가 표시됩니다.

간단히,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

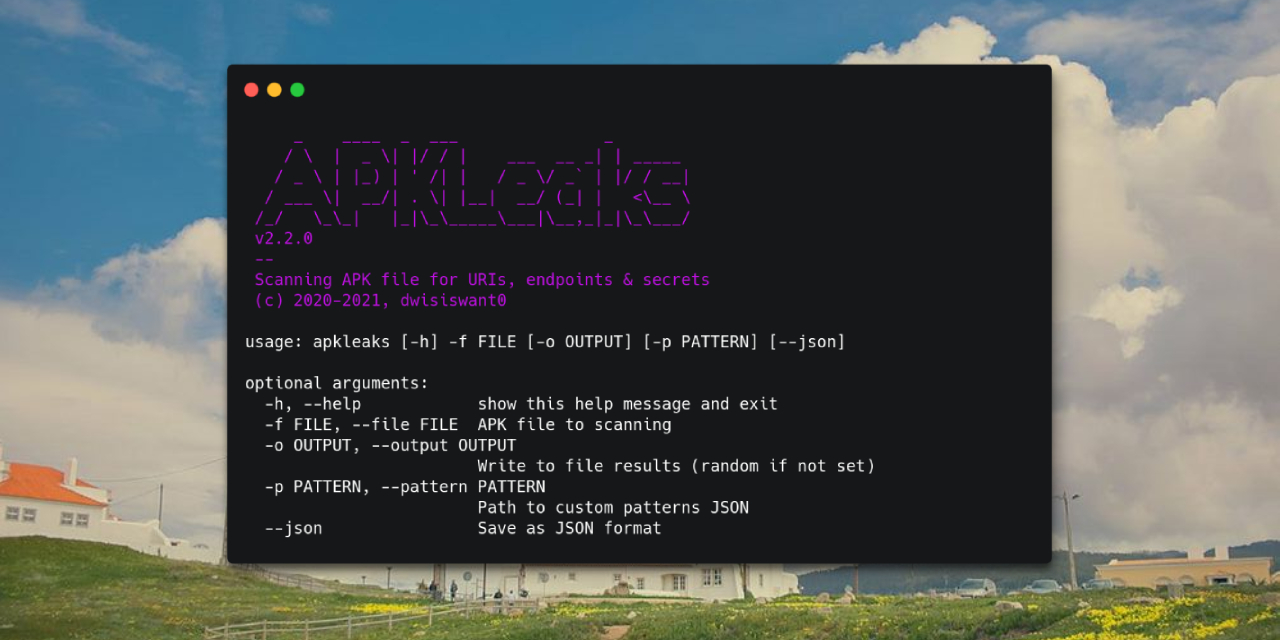

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apk지원하는 모든 옵션은 다음과 같습니다.

| 논쟁 | 설명 | 예 |

|---|---|---|

| -f, -파일 | 스캔 할 APK 파일 | apkleaks -f file.apk |

| -o, -출력 | 파일 결과에 쓰기 (설정되지 않은 경우 무작위) | apkleaks -f file.apk -o results.txt |

| -p, -패터 른 | 맞춤 패턴으로가는 길 JSON | apkleaks -f file.apk -p custom-rules.json |

| -a, -args | 분리 된 주장 | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| -json | JSON 형식으로 저장하십시오 | apkleaks -f file.apk -o results.json --json |

일반적으로 -o 인수를 제공하지 않으면 결과 파일이 자동으로 생성됩니다.

팁

기본적으로 결과를 텍스트 형식으로 저장하고 JSON 출력 형식을 원하는 경우 --json 인수를 사용합니다.

JSON 파일 형식에서 민감한 검색 규칙을 제공하기 위해 다음 인수와 함께 사용자 정의 패턴을 추가 할 수 있습니다. --pattern /path/to/custom-rules.json . 파일이 설정되지 않으면 도구는 regexes.json 파일에있는 기본 패턴을 사용합니다.

다음은 사용자 정의 패턴 파일이 어떻게 보일 수 있는지에 대한 예입니다.

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}이러한 사용자 정의 규칙을 사용하여 도구를 실행하려면 다음 명령을 사용하십시오.

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt 우리는 사용자에게 분리 된 인수를 통과시키기위한 완전한 재량을 제공합니다. 예를 들어, jadx 디 컴파일 프로세스에서 스레드를 활성화하려면 -a/--args argument, 예 : --args="--threads-count 5" 와 함께 추가 할 수 있습니다.

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

경고

충돌을 방지하기 위해 사용하는 기본 불일치 주장에주의를 기울이십시오.

apkleaks 는 Apache 2에 배포됩니다.

이 도구는 몇 가지 기여가 포함되어 있기 때문에 멍청하지 않기 때문에 도움과 리소스에 대해 다음 사용자에게 공개적으로 감사합니다.

apkurlgrep 에게는이 도구가 만들어졌습니다.truffleHogRegexes 에 기여하는 사람들.LinkFinder 에서 URL, 엔드 포인트 및 매개 변수를 발견 할 수있는 멋진 패턴.gf 패턴.dex2jar .SHA2048#4361 (불화 사용자) Python3로 코드를 포팅하는 데 도움이됩니다.NotKeyHacks 으로 민감한 토큰을 선별합니다.