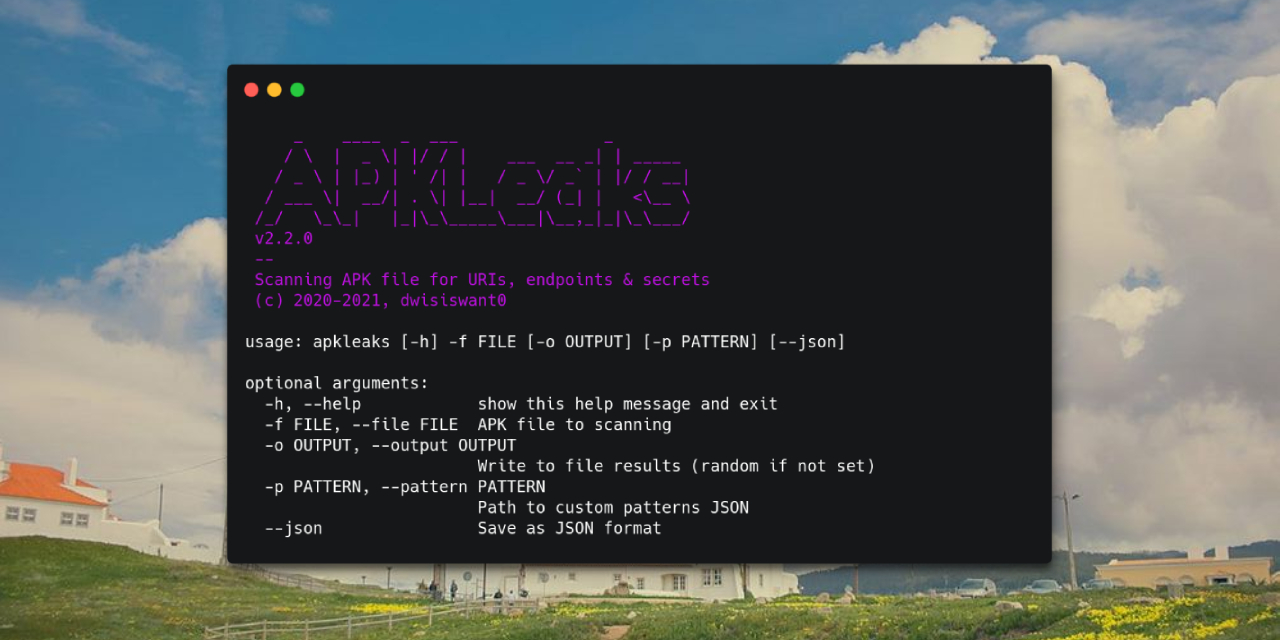

Memindai file APK untuk URI, titik akhir & rahasia.

Cukup mudah untuk menginstal apkleaks :

$ pip3 install apkleaksKlon Repositori dan Instal Persyaratan:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txtTarik gambar Docker dengan menjalankan:

$ docker pull dwisiswant0/apkleaks:latestAPKLEAKS menggunakan JADX Disassembler untuk mendekompilasi file APK. Jika JADX tidak ada di sistem Anda, itu akan meminta Anda untuk mengunduhnya.

Hanya,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkBerikut semua opsi yang didukungnya.

| Argumen | Keterangan | Contoh |

|---|---|---|

| -f, --file | File apk untuk memindai | apkleaks -f file.apk |

| -o, -output | Tulis ke Hasil File (Acak jika tidak disetel) | apkleaks -f file.apk -o results.txt |

| -p, - -pola | Jalur menuju pola kustom json | apkleaks -f file.apk -p custom-rules.json |

| -a, --args | Argumen Disassembler | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| --json | Simpan sebagai format JSON | apkleaks -f file.apk -o results.json --json |

Secara umum, jika Anda tidak memberikan argumen -o , maka itu akan menghasilkan file hasil secara otomatis.

Tip

Secara default juga akan menyimpan hasil dalam format teks, gunakan --json argumen jika Anda ingin format output JSON.

Pola khusus dapat ditambahkan dengan argumen berikut untuk memberikan aturan pencarian sensitif dalam format file JSON: --pattern /path/to/custom-rules.json . Jika tidak ada file yang diatur, alat ini akan menggunakan pola default yang ditemukan di file regexes.json.

Berikut adalah contoh seperti apa file pola kustom:

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}Untuk menjalankan alat menggunakan aturan khusus ini, gunakan perintah berikut:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt Kami memberikan kebijaksanaan lengkap pengguna untuk lulus argumen Disassembler. Misalnya, jika Anda ingin mengaktifkan utas dalam proses dekompilasi jadx , Anda dapat menambahkannya dengan -a/--args , contoh: --args="--threads-count 5" .

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

Peringatan

Harap perhatikan argumen Disassembler default yang kami gunakan untuk mencegah tabrakan.

apkleaks didistribusikan di bawah Apache 2.

Karena alat ini mencakup beberapa kontribusi, dan saya bukan orang brengsek, saya akan secara terbuka berterima kasih kepada pengguna berikut atas bantuan dan sumber daya mereka:

apkurlgrep yang menginspirasi, itu sebabnya alat ini dibuat.truffleHogRegexes .LinkFinder .gf .dex2jar yang luar biasa.SHA2048#4361 (Pengguna Discord) yang membantu saya porting kode ke Python3.NotKeyHacks .