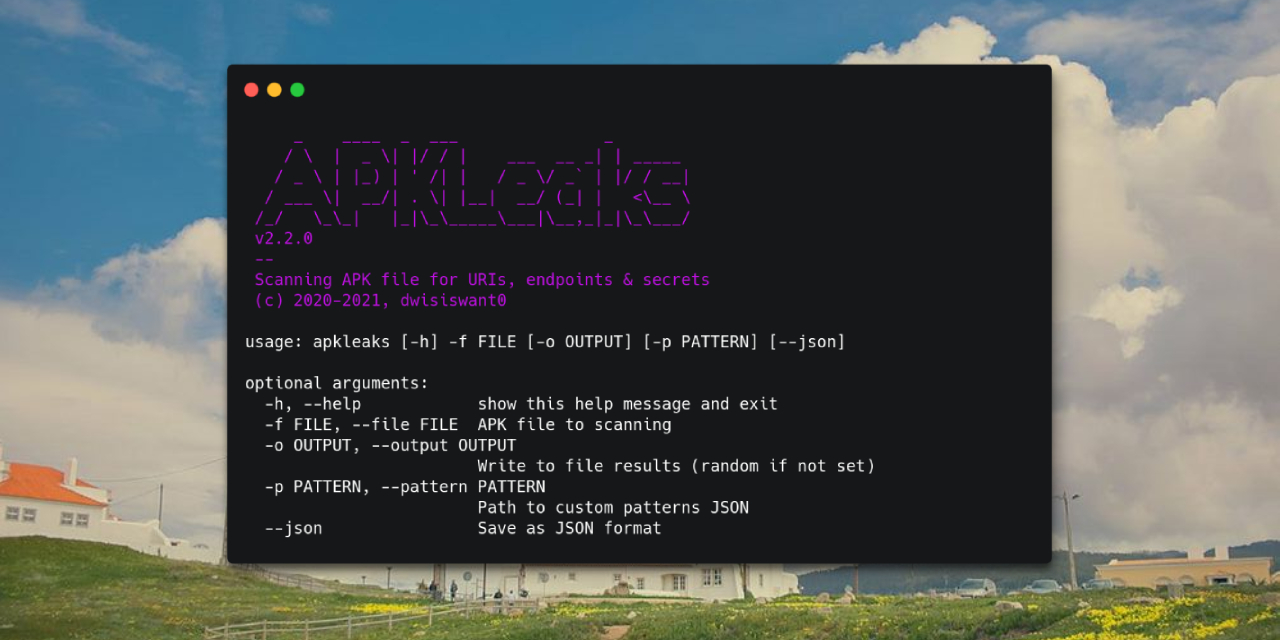

APK -Datei für URIs, Endpunkte und Geheimnisse scannen.

Es ist ziemlich einfach, Apkleaks zu installieren:

$ pip3 install apkleaksKlon -Repository und Installationsanforderungen:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txtZiehen Sie das Docker -Bild durch Laufen:

$ docker pull dwisiswant0/apkleaks:latestDie Apkleaks verwenden den Jadx -Disassembler, um APK -Dateien zu dekompilieren. Wenn Jadx nicht in Ihrem System vorhanden ist, werden Sie zum Herunterladen aufgefordert.

Einfach,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkHier sind alle Optionen, die es unterstützt.

| Argument | Beschreibung | Beispiel |

|---|---|---|

| -f, -File | APK -Datei zum Scannen | apkleaks -f file.apk |

| -O, -Ausgabe | Schreiben Sie in Dateiergebnisse (zufällig, wenn nicht festgelegt) | apkleaks -f file.apk -o results.txt |

| -p, -puster | Pfad zu benutzerdefinierten Mustern JSON | apkleaks -f file.apk -p custom-rules.json |

| -a, --args | Disassembler -Argumente | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| -Json | Speichern Sie als JSON -Format | apkleaks -f file.apk -o results.json --json |

Wenn Sie im Allgemeinen -o Argument vorlegen, generiert es automatisch eine Ergebnisdatei.

Tipp

Standardmäßig speichert es auch die Ergebnisse im Textformat. Verwenden Sie --json -Argument, wenn Sie JSON -Ausgabebildformat wünschen.

Benutzerdefinierte Muster können mit dem folgenden Argument hinzugefügt werden, um sensible Suchregeln im JSON-Dateiformat bereitzustellen: --pattern /path/to/custom-rules.json . Wenn keine Datei festgelegt ist, verwendet das Tool die Standardmuster in der Datei regexes.json.

Hier ist ein Beispiel dafür, wie eine benutzerdefinierte Musterdatei aussehen könnte:

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}Verwenden Sie den folgenden Befehl, um das Tool mit diesen benutzerdefinierten Regeln auszuführen:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt Wir geben dem Benutzer einen vollständigen Ermessen, um die Disassembler -Argumente zu bestehen. Wenn Sie beispielsweise Threads im jadx Dekompilierungsprozess aktivieren möchten, können Sie es mit -a/--args Argument hinzufügen, Beispiel: --args="--threads-count 5" .

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

Warnung

Bitte achten Sie auf die standardmäßigen Disassembler -Argumente, die wir zur Verhinderung von Kollisionen verwenden.

apkleaks ist unter Apache 2 verteilt.

Da dieses Tool einige Beiträge enthält und ich kein Arschloch bin, dankt ich den folgenden Benutzern öffentlich für ihre Helfer und Ressourcen:

apkurlgrep wurde dieses Tool gemacht.truffleHogRegexes beitragen.LinkFinder zu entdecken.gf -Muster.dex2jar .SHA2048#4361 (Discord -Benutzer) , mit dem ich den Code auf Python3 portieren kann.NotKeyHacks .