Examinar o arquivo APK para URIs, terminais e segredos.

É bastante simples instalar apkleaks :

$ pip3 install apkleaksRepositórios de clone e requisitos de instalação:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txtPuxe a imagem do Docker executando:

$ docker pull dwisiswant0/apkleaks:latestOs apkleaks utilizam o JADX Desmontingbler para descompilar arquivos APK. Se o JADX não estiver presente em seu sistema, ele solicitará que você o faça o download.

Simplesmente,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

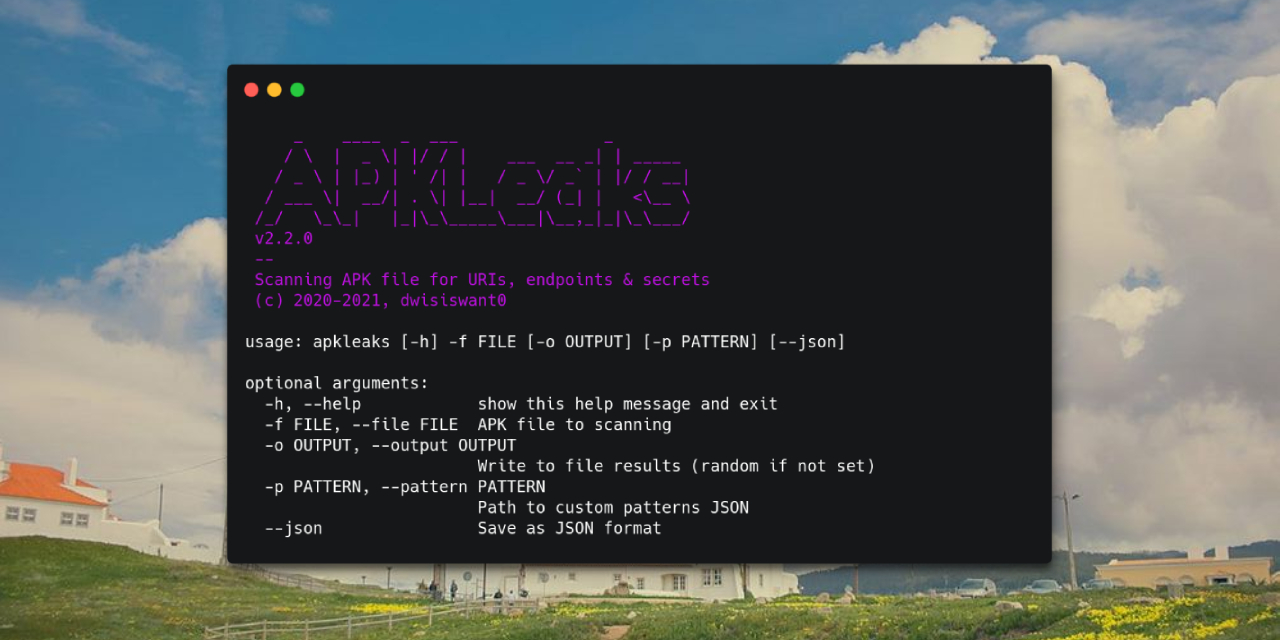

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkAqui estão todas as opções que ele suporta.

| Argumento | Descrição | Exemplo |

|---|---|---|

| -f, -File | Arquivo apk para digitalizar | apkleaks -f file.apk |

| -o, - -output | Escreva para os resultados do arquivo (aleatório, se não definido) | apkleaks -f file.apk -o results.txt |

| -P, -Pattern | Caminho para padrões personalizados JSON | apkleaks -f file.apk -p custom-rules.json |

| -a, --args | Argumentos desmontadores | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| --json | Salvar como formato json | apkleaks -f file.apk -o results.json --json |

Em geral, se você não fornecer -o argumento, ele gerará o arquivo de resultados automaticamente.

Dica

Por padrão, ele também salvará os resultados no formato de texto, use --json argumento se você deseja o formato de saída JSON.

Os padrões personalizados podem ser adicionados com o seguinte argumento para fornecer regras de pesquisa sensíveis no formato de arquivo json: --pattern /path/to/custom-rules.json . Se nenhum arquivo estiver definido, a ferramenta usará os padrões padrão encontrados no arquivo regexes.json.

Aqui está um exemplo de como seria um arquivo de padrão personalizado:

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}Para executar a ferramenta usando essas regras personalizadas, use o seguinte comando:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt Damos ao usuário total discrição para passar nos argumentos desmontadores. Por exemplo, se você deseja ativar os threads no processo de decompilação jadx , poderá adicioná-lo com -a/--args , exemplo: --args="--threads-count 5" .

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

Aviso

Por favor, preste atenção aos argumentos de desmontagem padrão que usamos para evitar colisões.

apkleaks é distribuído no Apache 2.

Como essa ferramenta inclui algumas contribuições e não sou um idiota, agradecerei publicamente aos seguintes usuários por suas ajuda e recursos:

apkurlgrep , é por isso que essa ferramenta foi feita.truffleHogRegexes .LinkFinder .gf Patterns.dex2jar incrível.SHA2048#4361 (Usuário Discord) que me ajudam a portar código para Python3.NotKeyHacks .