Escaneo de archivo APK para URI, puntos finales y secretos.

Es bastante simple instalar APKLeaks :

$ pip3 install apkleaksRequisitos de repositorio y instalación de clones:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txtTire de la imagen Docker ejecutando:

$ docker pull dwisiswant0/apkleaks:latestEl APKLeaks utiliza el desensamblador JADX para descompilar los archivos APK. Si JADX no está presente en su sistema, le pedirá que lo descargue.

Simplemente,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

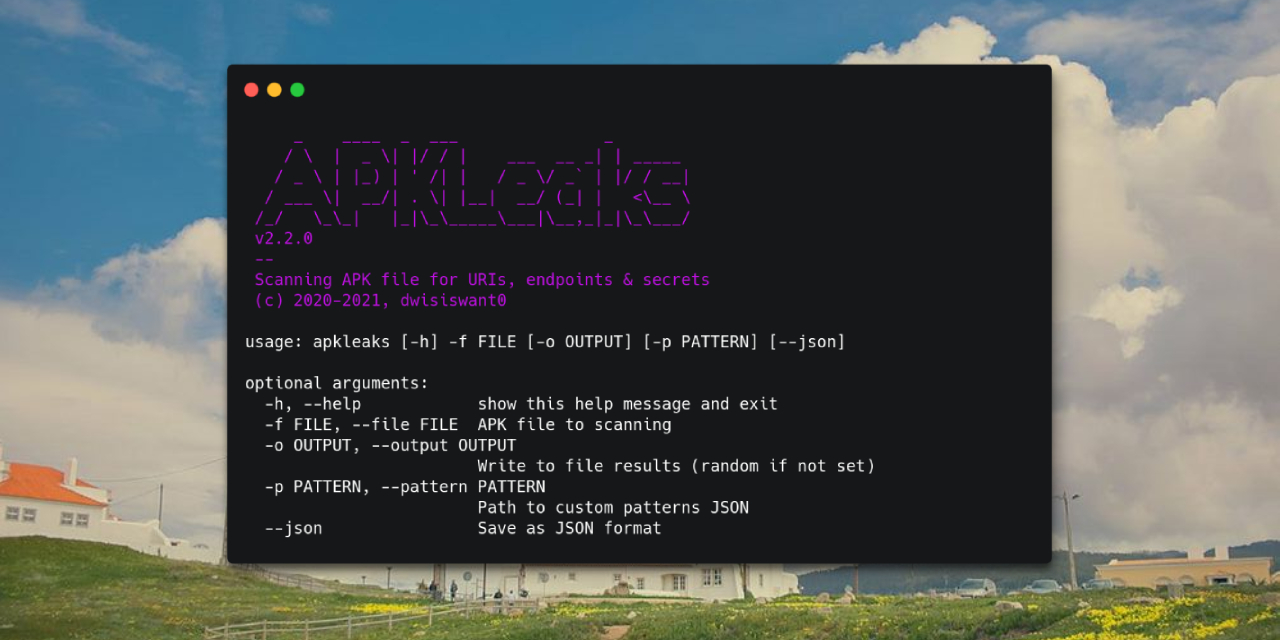

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkAquí están todas las opciones que admite.

| Argumento | Descripción | Ejemplo |

|---|---|---|

| -F, -archivo | Archivo apk para escanear | apkleaks -f file.apk |

| -o, -output | Escriba los resultados del archivo (al azar si no se establece) | apkleaks -f file.apk -o results.txt |

| -P, -patrón | Camino a patrones personalizados json | apkleaks -f file.apk -p custom-rules.json |

| -a, -args | Argumentos desmontales | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| --json | Guardar como formato JSON | apkleaks -f file.apk -o results.json --json |

En general, si no proporciona el argumento -o , generará el archivo de resultados automáticamente.

Consejo

De forma predeterminada, también guardará los resultados en formato de texto, use el argumento --json si desea el formato de salida JSON.

Los patrones personalizados se pueden agregar con el siguiente argumento para proporcionar reglas de búsqueda confidenciales en el formato de archivo JSON: --pattern /path/to/custom-rules.json . Si no se establece ningún archivo, la herramienta utilizará los patrones predeterminados que se encuentran en el archivo regexes.json.

Aquí hay un ejemplo de cómo podría verse un archivo de patrón personalizado:

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}Para ejecutar la herramienta utilizando estas reglas personalizadas, use el siguiente comando:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt Le damos al usuario la discreción completa para aprobar los argumentos desmoronados. Por ejemplo, si desea activar hilos en el proceso de descompilación jadx , puede agregarlo con -a/--args argumento, ejemplo: --args="--threads-count 5" .

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

Advertencia

Preste atención a los argumentos desmontales predeterminados que utilizamos para evitar colisiones.

apkleaks se distribuye bajo Apache 2.

Dado que esta herramienta incluye algunas contribuciones, y no soy un imbécil, agradeceré públicamente a los siguientes usuarios por sus ayuda y recursos:

apkurlgrep , por eso se hizo esta herramienta.truffleHogRegexes .LinkFinder .gf Patrones.dex2jar .SHA2048#4361 (usuario de Discord) que me ayuda a portar el código a Python3.NotKeyHacks .