Analyse du fichier APK pour URI, points de terminaison et secrets.

Il est assez simple d'installer des apkleaks :

$ pip3 install apkleaksRepositions et exigences d'installation de clone:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txtTirez l'image Docker en fonctionnant:

$ docker pull dwisiswant0/apkleaks:latestL'APKLeaks utilise le désassembleur JADX pour décompiler les fichiers APK. Si JADX n'est pas présent dans votre système, cela vous invitera à le télécharger.

Simplement,

$ apkleaks -f ~ /path/to/file.apk

# from Source

$ python3 apkleaks.py -f ~ /path/to/file.apk

# or with Docker

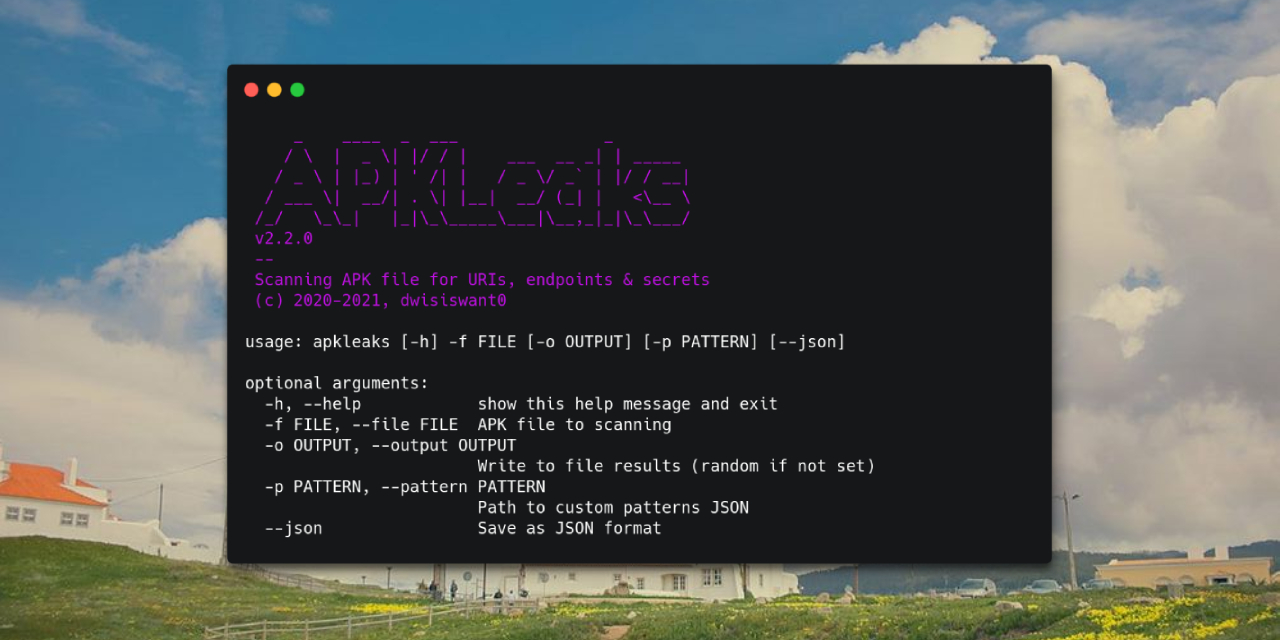

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apkVoici toutes les options qu'elle prend en charge.

| Argument | Description | Exemple |

|---|---|---|

| -f, - fichier | Fichier APK à la numérisation | apkleaks -f file.apk |

| -o, --output | Écrivez dans les résultats du fichier (aléatoire sinon définie) | apkleaks -f file.apk -o results.txt |

| -p, - Détravo | Chemin vers les modèles personnalisés JSON | apkleaks -f file.apk -p custom-rules.json |

| -a, --args | Arguments de désassembleur | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| --json | Enregistrer sous le format JSON | apkleaks -f file.apk -o results.json --json |

En général, si vous ne fournissez pas un argument -o , il générera automatiquement le fichier de résultats.

Conseil

Par défaut, il enregistrera également les résultats au format texte, utilisez l'argument --json si vous voulez le format de sortie JSON.

Des modèles personnalisés peuvent être ajoutés avec l'argument suivant pour fournir des règles de recherche sensibles dans le format de fichier JSON: --pattern /path/to/custom-rules.json . Si aucun fichier n'est défini, l'outil utilisera les modèles par défaut trouvés dans le fichier regex.json.

Voici un exemple de ce à quoi pourrait ressembler un fichier de modèle personnalisé:

// custom-rules.json

{

"Amazon AWS Access Key ID" : " AKIA[0-9A-Z]{16} " ,

// ...

}Pour exécuter l'outil à l'aide de ces règles personnalisées, utilisez la commande suivante:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~ /Documents/apkleaks-results.txt Nous donnons à l'utilisateur une discrétion complète pour adopter les arguments de désassembleur. Par exemple, si vous souhaitez activer des threads dans le processus de décompilation jadx , vous pouvez l'ajouter avec -a/--args , exemple: --args="--threads-count 5" .

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

Avertissement

Veuillez faire attention aux arguments de démontage par défaut que nous utilisons pour empêcher les collisions.

apkleaks est distribué sous Apache 2.

Étant donné que cet outil comprend quelques contributions et que je ne suis pas un connard, je remercierai publiquement les utilisateurs suivants pour leurs aides et leurs ressources:

apkurlgrep , c'est pourquoi cet outil a été fabriqué.truffleHogRegexes .LinkFinder .gf .dex2jar .SHA2048#4361 (Discord User) qui m'aide à porter le code sur Python3.NotKeyHacks .