สำนักข่าวกรองพลเมืองเป็นโครงการข่าวกรองโอเพ่นซอร์ส (OSINT) ที่ขับเคลื่อนด้วยอาสาสมัครโดยมุ่งเน้นไปที่กิจกรรมทางการเมืองในสวีเดน ด้วยการตรวจสอบตัวเลขและสถาบันทางการเมืองที่สำคัญแพลตฟอร์มนี้ให้ข้อมูลเชิงลึกที่มีคุณค่าเกี่ยวกับประสิทธิภาพทางการเงินตัวชี้วัดความเสี่ยงและแนวโน้มทางการเมือง แดชบอร์ดมีระบบการจัดอันดับทำให้ผู้ใช้สามารถเปรียบเทียบนักการเมืองตามประสิทธิภาพ ความคิดริเริ่มดังกล่าวเป็นอิสระและไม่ใช่พรรคพวกพยายามที่จะส่งเสริมการตัดสินใจอย่างมีข้อมูลเพิ่มความโปร่งใสในการกำกับดูแลและปลูกฝังพลเมืองที่มีส่วนร่วมและมีความรู้ดี

คุณสมบัติของโครงการ CIA เอกสารนี้นำเสนอคุณสมบัติที่กว้างขวางโดยให้ภาพหน้าจอโดยละเอียดของแดชบอร์ดกระดานคะแนนและการวิเคราะห์ที่สำคัญ การมุ่งเน้นไปที่ความโปร่งใสความรับผิดชอบและการตัดสินใจที่ขับเคลื่อนด้วยข้อมูลในระบบนิเวศทางการเมืองของสวีเดน

โครงการอาศัยข้อมูลเปิดจากแหล่งต่าง ๆ รวมถึง:

-

โปรดทำตามคำแนะนำในไฟล์ Security.md ของเราสำหรับการรายงานปัญหาความปลอดภัย

เอกสารนี้ให้ภาพรวมระดับสูงของเทคโนโลยีสำคัญที่ใช้ภายในโครงการ Citizen Intelligence Agency (CIA) แต่ละเทคโนโลยีมีบทบาทสำคัญในการสนับสนุนเป้าหมายของ CIA สำหรับการวิเคราะห์ข้อมูลความปลอดภัยและความสามารถในการปรับขนาดภายในโดเมนข่าวกรองทางการเมือง

| หมวดหมู่ | เทคโนโลยี |

|---|---|

| กรอบหลัก | กรอบฤดูใบไม้ผลิ |

| ความปลอดภัย | ความปลอดภัยในฤดูใบไม้ผลิปราสาทเด้ง |

| การเข้าถึงข้อมูล | Hibernate, JPA, PostgreSQL, JDBC |

| การจัดการธุรกรรม | Narayana (รวมเข้ากับ Spring JpaTransactionManager ) |

| การตรวจสอบข้อมูล | Javers |

| เอ็นจินกฎระเบียบธุรกิจ | น้ำลายไหล |

| การส่งข้อความ | Activemq Artemis, Spring JMS |

| Web/UI Layer | Vaadin, Vaadin Sass Compiler, Vaadin Themes |

| การตรวจ | Javamelody, AWS SDK สำหรับ CloudWatch |

| การทดสอบ | Junit, Mockito, การทดสอบฤดูใบไม้ผลิ, Selenium WebDriver |

| ระบบสาธารณูปโภค | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| การจัดการการสร้างและการพึ่งพา | หนอง |

สแต็คนี้ประกอบด้วย:

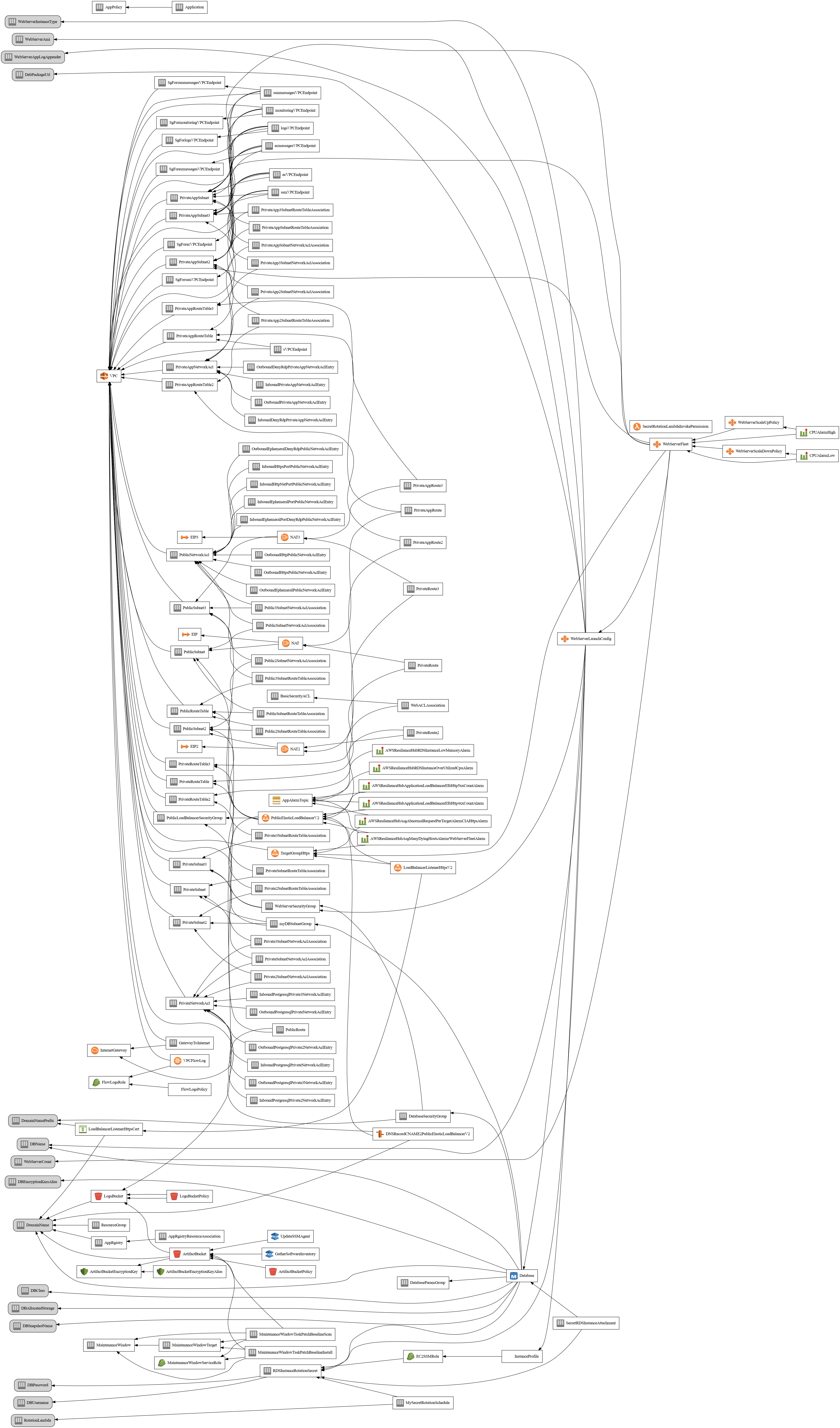

เอกสารนี้ให้ข้อมูลสรุปที่ครอบคลุมของบริการ AWS ที่ใช้ในโครงสร้างพื้นฐานโครงการ Citizen Intelligence Agency (CIA) ตามที่กำหนดโดยเทมเพลต CloudFormation บริการเหล่านี้ทำงานร่วมกันเพื่อให้แน่ใจว่าสภาพแวดล้อมการปรับใช้ที่ปลอดภัยยืดหยุ่นและปรับขนาดได้

| หมวดหมู่ | บริการ AWS | ฟังก์ชั่น NIST CSF หมวดหมู่และหมวดหมู่ย่อย | ISO 27001: 2022 การควบคุมและลิงก์ |

|---|---|---|---|

| เครือข่ายและความปลอดภัย | - Amazon VPC: กำหนดค่าสภาพแวดล้อมเครือข่ายที่กำหนดเองด้วยซับเน็ตสาธารณะ/ส่วนตัว, ตารางเส้นทาง, NAT Gateway, เครือข่าย ACLS (NACLS) สำหรับการควบคุมการจราจรและบันทึกการไหลของ VPC - จุดสิ้นสุด VPC: เปิดใช้งานการเข้าถึงบริการ AWS ส่วนตัว (เช่น S3, EC2, SSM, บันทึก CloudWatch) - AWS WAF: ป้องกันการโจมตีทางเว็บที่เลเยอร์ ALB - AWS IAM: จัดการการควบคุมการเข้าถึงตามบทบาท - AWS KMS: จัดการการเข้ารหัสสำหรับข้อมูลที่เหลือ | ระบุ (id) : - การจัดการสินทรัพย์ (id.am-2) ปกป้อง (PR) : -การควบคุมการเข้าถึง (PR.AC-1, PR.AC-3, PR.AC-5) -ความปลอดภัยของข้อมูล (Pr.DS-1, Pr.DS-2) - เทคโนโลยีป้องกัน (PR.PT-3) ตรวจจับ (de) : - การตรวจสอบอย่างต่อเนื่องด้านความปลอดภัย (DE.CM-3) | - A.8.1 : การจัดการสินทรัพย์ - A.9.4.1 : นโยบายการควบคุมการเข้าถึง - A.13.1.1 : การควบคุมเครือข่าย - A.13.1.3 : การแยกในเครือข่าย - A.18.1.5 : กฎระเบียบและการปฏิบัติตาม (ดู ISO 27001) |

| การจัดการโดเมนและ SSL | - Amazon Route 53: จัดการการลงทะเบียนโดเมนและการกำหนดเส้นทาง DNS - AWS Certificate Manager (ACM): ปัญหาและจัดการใบรับรอง SSL/TLS | ปกป้อง (PR) : - ความปลอดภัยของข้อมูล (PR.DS-5) ตรวจจับ (de) : - ความผิดปกติและเหตุการณ์ (de.ae-3) | - A.10.1.1 : การควบคุมการเข้ารหัสเพื่อการปกป้องข้อมูล - A.12.4.3 : ความปลอดภัยของบริการเครือข่าย |

| คำนวณ | - Amazon EC2: ให้อินสแตนซ์การคำนวณที่ปรับขนาดได้ | ปกป้อง (PR) : - เทคโนโลยีป้องกัน (pr.pt-1) ตอบสนอง (RS) : -การวิเคราะห์ (Rs.An-1), การบรรเทา (Rs.MI-2) | - A.12.1.3 : การจัดการความสามารถสำหรับโครงสร้างพื้นฐานและบริการด้านไอที |

| การปรับสมดุล | - แอปพลิเคชันโหลดบัลแลนเซอร์ (ALB): แจกจ่ายทราฟฟิก HTTP/HTTPS ในอินสแตนซ์ EC2 | ปกป้อง (PR) : - เทคโนโลยีป้องกัน (PR.PT-3) ตอบสนอง (RS) : - การสื่อสาร (Rs.Co-2) | - A.13.1.1 : การควบคุมเครือข่าย - A.13.2.1 : นโยบายการถ่ายโอนข้อมูล |

| การจัดเก็บข้อมูล | - Amazon S3: จัดเก็บสิ่งประดิษฐ์และบันทึกแอปพลิเคชันด้วยการเข้ารหัสการควบคุมการเข้าถึงและนโยบายวงจรชีวิต - Amazon RDS: ฐานข้อมูล PostgreSQL พร้อมการปรับใช้หลาย AZ | ปกป้อง (PR) : -ความปลอดภัยของข้อมูล (Pr.DS-1, Pr.DS-5) -กระบวนการป้องกันข้อมูลและขั้นตอน (PR.IP-3, PR.IP-4) - การบำรุงรักษา (pr.ma-1) กู้คืน (RC) : -การวางแผนการกู้คืน (RC.RP-1), การสื่อสาร (RC.CO-2) | - A.8.2.3 : ข้อมูลสำรอง - A.10.1.1 : การใช้การควบคุมการเข้ารหัส |

| การจัดการความลับ | - AWS Secrets Manager: จัดเก็บและหมุนข้อมูลรับรองที่ละเอียดอ่อนอย่างปลอดภัยด้วยการสนับสนุนการหมุนของแลมบ์ดา | ปกป้อง (PR) : -การควบคุมการเข้าถึง (PR.AC-1, PR.AC-4) - ความปลอดภัยของข้อมูล (Pr.DS-6) - การจัดการข้อมูลประจำตัวและการควบคุมการเข้าถึง (PR.AC-7) | - A.9.2.2 : การจัดสรรการเข้าถึงผู้ใช้ - A.10.1.1 : การจัดการคีย์เข้ารหัสและข้อมูลลับ |

| การตรวจสอบและการเตือนภัย | - Amazon CloudWatch: จัดทำตัวชี้วัดแบบเรียลไทม์บันทึกและการเตือนภัยเพื่อตรวจสอบประสิทธิภาพและสุขภาพ | ตรวจจับ (de) : - การตรวจสอบอย่างต่อเนื่องด้านความปลอดภัย (DE.CM-3) | - A.12.4.1 : กิจกรรมการตรวจสอบ |

| ความยืดหยุ่นและการกู้คืนภัยพิบัติ | - AWS Resilience Hub: ประเมินและปรับปรุงความยืดหยุ่นของสถาปัตยกรรมแนะนำกลยุทธ์สำหรับการยอมรับความผิดพลาดและการกู้คืนภัยพิบัติ | กู้คืน (RC) : - การวางแผนการกู้คืน (RC.RP-1) - การปรับปรุง (RC.IM-1) | - A.17.1.2 : การควบคุมความต่อเนื่อง - A.17.2.1 : ความพร้อมของสิ่งอำนวยความสะดวกในการประมวลผลข้อมูล |

| ระบบอัตโนมัติและการบำรุงรักษา | - AWS Systems Manager (SSM): งานสินค้าคงคลังการแก้ไขและงานบำรุงรักษาอัตโนมัติพร้อม หน้าต่างการบำรุงรักษา SSM และ SSM Patch Baselines สำหรับการดำเนินงานที่คล่องตัว | ปกป้อง (PR) : -การบำรุงรักษา (Pr.Ma-1, Pr.Ma-2) - เทคโนโลยีป้องกัน (pr.pt-1) | - A.12.6.1 : การควบคุมช่องโหว่ทางเทคนิค - A.12.7.1 : ข้อควรพิจารณาในการตรวจสอบระบบข้อมูล |

เครือข่ายและความปลอดภัย : Amazon VPC สร้างสภาพแวดล้อมเครือข่ายที่แยกได้ด้วย NAT Gateway, NaCls และ VPC Flow บันทึก จุดสิ้นสุดของ VPC ให้การเข้าถึงบริการ AWS ส่วนตัว (เช่น S3, EC2, SSM), AWS WAF ป้องกันการโจมตีทางเว็บ, AWS IAM Secures การควบคุมการเข้าถึงและ AWS KMS เข้ารหัสข้อมูลที่เหลือ

การจัดการโดเมนและ SSL : Amazon Route 53 จัดการ DNS และการลงทะเบียนโดเมนในขณะที่ AWS Certificate Manager (ACM) ให้ใบรับรอง SSL/TLS สำหรับการรักษาความปลอดภัย HTTPS

การคำนวณเลเยอร์ : อินสแตนซ์ของ Amazon EC2 โฮสต์แอปพลิเคชันให้ทรัพยากรการคำนวณที่ยืดหยุ่นและปรับขนาดได้

โหลดบาลานซ์ : แอปพลิเคชัน Load Balancer (ALB) จัดจำหน่ายการรับส่งข้อมูล HTTP/HTTPS ในอินสแตนซ์ EC2 เพื่อเพิ่มประสิทธิภาพเพื่อความพร้อมใช้งานและความยืดหยุ่นสูง

การจัดเก็บข้อมูล : Amazon RDS เสนอการตั้งค่า PostgreSQL ที่ยืดหยุ่นด้วยการปรับใช้แบบหลาย AZ และกลุ่มพารามิเตอร์ที่กำหนดเอง Amazon S3 จัดเก็บสิ่งประดิษฐ์และบันทึกอย่างปลอดภัยพร้อมนโยบายวงจรชีวิตและปุ่มเข้ารหัสที่จัดการ KMS เพื่อการปฏิบัติตาม

การจัดการความลับ : AWS Secrets Manager จัดเก็บและหมุนข้อมูลรับรองอย่างปลอดภัยเช่นรหัสผ่านฐานข้อมูลพร้อมการสนับสนุนแลมบ์ดาอัตโนมัติสำหรับการหมุน

การตรวจสอบและการเตือนภัย : Amazon CloudWatch ตรวจสอบสุขภาพโครงสร้างพื้นฐานผ่านตัวชี้วัดบันทึกและการเตือนภัยช่วยให้การจัดการเชิงรุก

ความยืดหยุ่นและการกู้คืนภัยพิบัติ : AWS Resilience Hub ประเมินและแนะนำการปรับปรุงเพื่อปรับปรุงความยืดหยุ่นของระบบให้การกู้คืนภัยพิบัติและกลยุทธ์ที่ทนต่อความผิดพลาด

ระบบอัตโนมัติและการบำรุงรักษา : AWS Systems Manager (SSM) ทำให้สินค้าคงคลัง, การแก้ไขและงานบำรุงรักษาอื่น ๆ โดยอัตโนมัติเพิ่มประสิทธิภาพการดำเนินงาน

โครงการ Citizen Intelligence Agency (CIA) สามารถนำไปใช้กับ AWS โดยใช้ไฟล์ Cloudformation Stack ที่ให้ไว้ ไฟล์นี้ตั้งอยู่ใน cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json

คุณสามารถค้นหาไฟล์ CloudFormation Stack ได้ที่นี่

หากต้องการเปิดตัว CloudFormation Stack ให้ทำตามขั้นตอนเหล่านี้:

เข้าสู่คอนโซลการจัดการ AWS ของคุณ

นำทางไปยังบริการ CloudFormation

คลิกที่ สร้างสแต็ก

ในส่วน เลือกเทมเพลต ให้เลือก อัปโหลดไฟล์เทมเพลต และอัปโหลดไฟล์ cia-dist-cloudformation.json

คลิก ถัดไป

กรอก ชื่อสแต็ก และพารามิเตอร์ที่จำเป็น พารามิเตอร์อธิบายไว้ในไฟล์สแต็ก CloudFormation ปรับตามความต้องการของคุณ

คลิก ถัดไป เพื่อกำหนดค่าตัวเลือกสแต็ก คุณสามารถเพิ่มแท็กหรือกำหนดค่าตัวเลือกขั้นสูงได้ตามต้องการ

คลิก ถัดไป เพื่อตรวจสอบการตั้งค่าสแต็กของคุณ ตรวจสอบให้แน่ใจว่าทุกอย่างถูกตั้งค่าตามที่ต้องการ

ในส่วน ความสามารถ ทำเครื่องหมายในกล่องสำหรับตัวเลือกต่อไปนี้:

คลิก สร้างสแต็ก เพื่อเริ่มกระบวนการสร้างสแต็ก AWS CloudFormation จะสร้างทรัพยากรที่จำเป็นและปรับใช้โครงการ CIA

เมื่อกระบวนการสร้างสแต็กเสร็จสมบูรณ์คุณสามารถเข้าถึงแอปพลิเคชันได้โดยการนำทางไปยัง URL เอาต์พุตที่มีให้ในแท็บเอาต์พุตสแต็ก CloudFormation

คู่มือนี้จะนำคุณผ่านการติดตั้งโครงการ CIA บนระบบ Debian และ Ubuntu 24.4+

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit คำแนะนำด้านล่างตั้งค่าชื่อผู้ใช้/รหัสผ่านเริ่มต้นและชื่อฐานข้อมูลที่ใช้สำหรับการพัฒนา เราขอแนะนำให้ใช้ข้อมูลรับรองที่กำหนดเองและอัปเดตการกำหนดค่าที่ /opt/cia/webapps/cia/WEB-INF/database.properties เพื่อกำหนดชื่อผู้ใช้/รหัสผ่านและฐานข้อมูลของคุณเอง

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; แก้ไข /etc/postgresql/16/main/postgresql.conf และตั้งค่า:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 แก้ไข /etc/postgresql/16/main/pg_hba.conf และเพิ่มบรรทัดต่อไปนี้:

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debยินดีต้อนรับสู่สำนักข่าวกรองพลเมือง - พื้นที่เก็บข้อมูลแผงควบคุมของสวีเดนกิจกรรมทางการเมือง โครงการนี้ให้แดชบอร์ดที่ครอบคลุมและเป็นกลางโดยมุ่งเน้นไปที่กิจกรรมทางการเมืองในสวีเดน โดยการตรวจสอบตัวเลขทางการเมืองและสถาบันที่สำคัญเรานำเสนอข้อมูลเชิงลึกที่มีค่าเกี่ยวกับผลการดำเนินงานทางการเงินตัวชี้วัดความเสี่ยงและแนวโน้มทางการเมือง

แดชบอร์ดของเรานำเสนอภาพรวมโดยละเอียดเกี่ยวกับตัวเลขทางการเมืองข้อมูลที่ครอบคลุมเกี่ยวกับกระทรวงต่าง ๆ ตัวชี้วัดประสิทธิภาพและการแสดงข้อมูลภาพ ตรวจสอบ Dashboard.md ของเราสำหรับรายละเอียดเพิ่มเติม

MedborgarunderrättelsebyrånTillhandahåller en neutral och omfattande dashboard som fokuserar på politisk aktivitet i sverige จีโนม att Övervaka nyckelpolitiska figurer och สถาบัน erbjuder plattformen värdefulla insikter i finansiell prestanda, ความเสี่ยง metriker och politiska trender Detta projekt drivs avancerade ai-teknologier som openai och datavisualiseringsverktyg som daigram

Vår Dashboard Erbjuder en detaljerad ÖversiktÖver Politiska figurer, ข้อมูล omfattande om olika แผนก, prestandametriker och visuell dataRepresentation Kolla ในVår Dashboard_sv.md ข้อมูลFör Mer

โครงการนี้ใช้พลังงานจากเทคโนโลยี AI ขั้นสูงเช่น OpenAI สำหรับการประมวลผลข้อมูลและการวิเคราะห์ เราใช้ AI ในการประมวลผลและวิเคราะห์ข้อมูลจำนวนมากจากแหล่งเปิดต่างๆเช่นรัฐสภาสวีเดนหน่วยงานการเลือกตั้งสวีเดนธนาคารโลกและหน่วยงานด้านการจัดการทางการเงินแห่งชาติสวีเดน ข้อมูลที่วิเคราะห์จะถูกแสดงด้วยสายตาผ่านเครื่องมือสร้างภาพข้อมูลเช่น Daigram