A Citizen Intelligence Agency é um projeto de inteligência de código aberto (OSINT) orientado a voluntários, com foco na atividade política na Suécia. Ao monitorar figuras e instituições políticas importantes, a plataforma fornece informações valiosas sobre o desempenho financeiro, métricas de risco e tendências políticas. O painel apresenta um sistema de classificação, permitindo que os usuários comparem objetivamente os políticos com base no desempenho. A iniciativa é independente e não partidária, buscando incentivar a tomada de decisão informada, aumentar a transparência na governança e cultivar um cidadão engajado e bem informado.

Recursos do projeto CIA Este documento mostra os recursos extensos, fornecendo capturas de tela detalhadas de painéis, placas e análises críticas. O foco está na transparência, responsabilidade e tomada de decisão orientada a dados no ecossistema político da Suécia.

O projeto conta com dados abertos de várias fontes, incluindo:

[] [] []

Siga as instruções em nosso arquivo de segurança.md para relatar problemas de segurança.

Este documento fornece uma visão geral de alto nível das principais tecnologias usadas no projeto da Agência de Inteligência do Cidadão (CIA) . Cada tecnologia desempenha um papel vital no apoio aos objetivos da CIA para análise de dados, segurança e escalabilidade no domínio da inteligência política.

| Categoria | Tecnologias |

|---|---|

| Estrutura central | Estrutura de primavera |

| Segurança | Segurança da primavera, castelo saltitante |

| Acesso de dados | Hibernate, JPA, PostgreSQL, JDBC |

| Gerenciamento de transações | Narayana (integrado ao JpaTransactionManager da primavera) |

| Auditoria de dados | Javers |

| Engine de regras de negócios | Baba |

| Mensagens | ActiveMQ Artemis, Spring JMS |

| Camada da Web/UI | Vaadin, Vaadin Sass Compiler, temas Vaadin |

| Monitoramento | Javamelody, AWS SDK para CloudWatch |

| Teste | Junit, Mockito, Spring Test, Selenium webdriver |

| Utilitários | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| Gerenciamento de construção e dependência | Maven |

Esta pilha compreende:

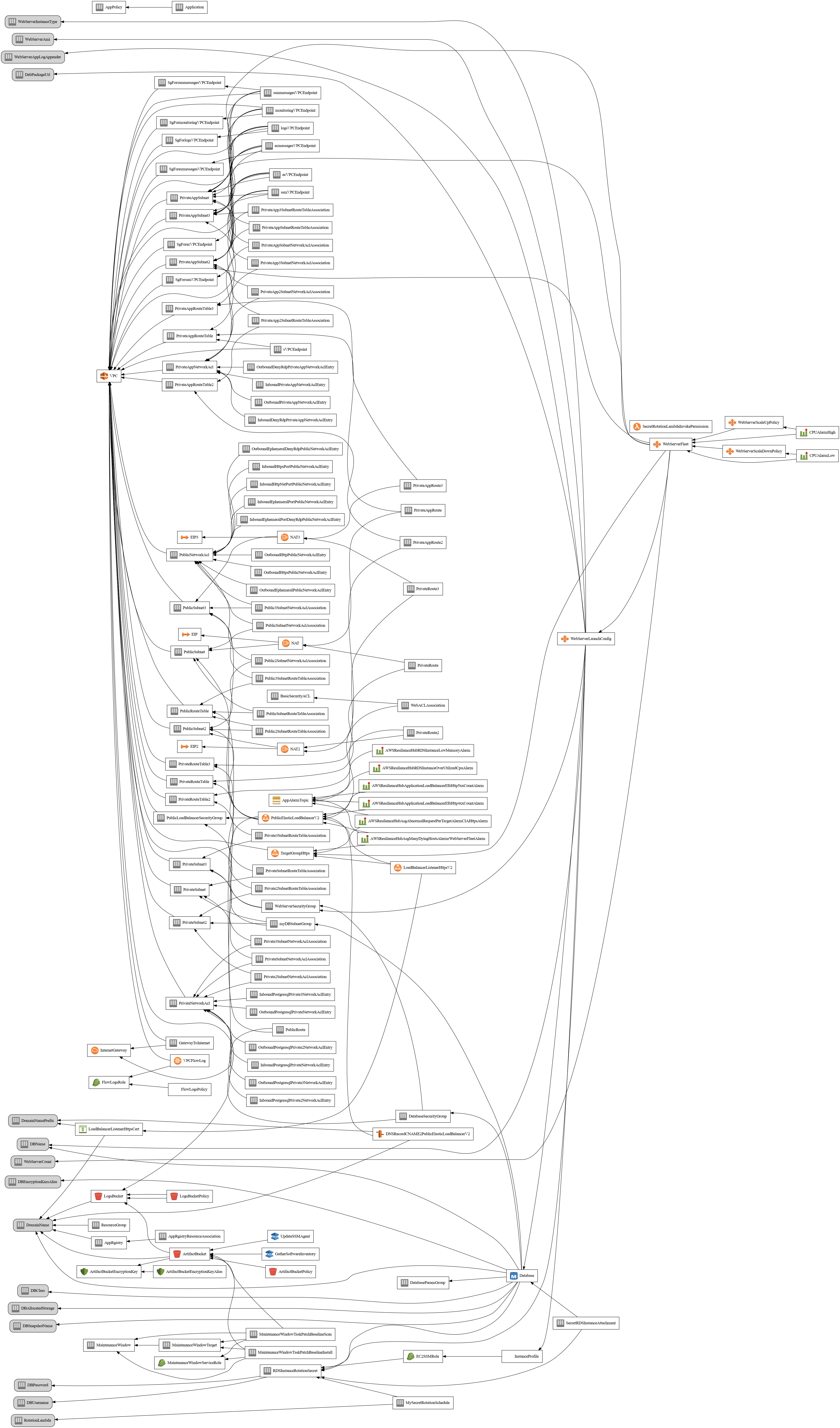

Este documento fornece um resumo abrangente dos serviços da AWS utilizados na infraestrutura do projeto da Agência de Inteligência do Cidadão (CIA) , conforme definido por seu modelo de formação de nuvem. Esses serviços trabalham juntos para garantir um ambiente de implantação seguro, resiliente e escalável.

| Categoria | Serviços da AWS | Função, categoria e subcategoria NIST CSF | ISO 27001: 2022 Control & Link |

|---|---|---|---|

| Networking e segurança | - Amazon VPC: configura um ambiente de rede personalizado com sub -redes públicas/privadas, tabelas de rota, gateway NAT, ACLs de rede (NACLs) para controle de tráfego e logs de fluxo VPC. - Pontos de extremidade do VPC: Permite o acesso privado aos serviços da AWS (por exemplo, S3, EC2, SSM, CloudWatch Logs). - AWS WAF: protege contra ataques na web na camada alb. - AWS IAM: gerencia o controle de acesso baseado em funções. - AWS KMS: gerencia a criptografia para dados em repouso. | Identify (id) : - Gerenciamento de ativos (id.am-2) Protect (PR) : -Controle de acesso (pr.ac-1, pr.ac-3, pr.ac-5) -Segurança de dados (PR.DS-1, PR.DS-2) - Tecnologia de proteção (PR.PT-3) Detect (DE) : - Monitoramento contínuo de segurança (DE.CM-3) | - A.8.1 : Gerenciamento de ativos - A.9.4.1 : Política de controle de acesso - A.13.1.1 : Controles de rede - A.13.1.3 : Segregação em redes - A.18.1.5 : Regulamento e conformidade (ver ISO 27001) |

| Gerenciamento de domínio e SSL | - Amazon Route 53: gerencia o registro de domínio e o roteamento de DNS. - Gerenciador de certificados da AWS (ACM): emitidos e gerencia certificados SSL/TLS. | Protect (PR) : - Segurança de dados (PR.DS-5) Detect (DE) : - Anomalias e eventos (DE.AE-3) | - A.10.1.1 : Controles criptográficos para proteção de dados - A.12.4.3 : Segurança dos serviços de rede |

| Calcular | - Amazon EC2: fornece instâncias de computação escalável. | Protect (PR) : - Tecnologia de proteção (PR.PT-1) Responder (RS) : -Análise (Rs.an-1), mitigação (Rs.mi-2) | - A.12.1.3 : Gerenciamento de capacidade para infraestrutura e serviços de TI |

| Balanceamento de carga | - Balancer de carga de aplicação (ALB): distribui o tráfego HTTP/HTTPS nas instâncias do EC2. | Protect (PR) : - Tecnologia de proteção (PR.PT-3) Responder (RS) : - Comunicações (Rs.Co-2) | - A.13.1.1 : Controles de rede - A.13.2.1 : Políticas de transferência de informações |

| Armazenamento de dados | - Amazon S3: armazena artefatos e logs de aplicativos com políticas de criptografia, controle de acesso e ciclo de vida. - Amazon RDS: banco de dados PostGresql com implantação multi-az. | Protect (PR) : -Segurança de dados (PR.DS-1, PR.DS-5) -Processos e procedimentos de proteção de informações (PR.IP-3, PR.IP-4) - Manutenção (PR.MA-1) Recuperar (rc) : -Planejamento de recuperação (RC.RP-1), Comunicações (RC.CO-2) | - A.8.2.3 : Backup de informações - A.10.1.1 : Uso de controles criptográficos |

| Gerenciamento de segredos | - Gerente da AWS Secrets: armazena e gira com segurança credenciais confidenciais com suporte de rotação lambda. | Protect (PR) : -Controle de acesso (pr.ac-1, pr.ac-4) - Segurança de dados (PR.DS-6) - Gerenciamento de identidade e controle de acesso (PR.AC-7) | - A.9.2.2 : Provisionamento de acesso ao usuário - A.10.1.1 : Gerenciamento de chaves de criptografia e informações secretas |

| Monitoramento e alarmes | - Amazon CloudWatch: fornece métricas, logs e alarmes em tempo real para monitorar o desempenho e a saúde. | Detect (DE) : - Monitoramento contínuo de segurança (DE.CM-3) | - A.12.4.1 : Atividades de monitoramento |

| Resiliência e recuperação de desastres | - AWS Resilience Hub: Avalia e melhora a resiliência da arquitetura, recomendando estratégias para tolerância a falhas e recuperação de desastres. | Recuperar (rc) : - Planejamento de recuperação (RC.RP-1) - Melhorias (RC.IM-1) | - A.17.1.2 : Implementando controles de continuidade - A.17.2.1 : Disponibilidade de instalações de processamento de informações |

| Automação e manutenção | - AWS Systems Manager (SSM): automatiza tarefas de inventário, patching e manutenção, com as janelas de manutenção do SSM e linhas de base SSM Patch para operações simplificadas. | Protect (PR) : -Manutenção (PR.MA-1, PR.MA-2) - Tecnologia de proteção (PR.PT-1) | - A.12.6.1 : Controle de vulnerabilidades técnicas - A.12.7.1 : Considerações de auditoria de sistemas de informação |

Networking and Security : a Amazon VPC cria um ambiente de rede isolado com logs de fluxo NAT Gateway, NACLs e VPC. Os pontos de extremidade do VPC fornecem acesso privado aos Serviços da AWS (por exemplo, S3, EC2, SSM), a AWS WAF protege contra ataques da Web, a AWS IAM protege o controle de acesso e a AWS KMS criptografa os dados em repouso.

Gerenciamento de domínio e SSL : a Amazon Route 53 lida com DNS e registro de domínio, enquanto o AWS Certificate Manager (ACM) fornece certificados SSL/TLS para segurança HTTPS.

Camada de computação : as instâncias do Amazon EC2 hospedam o aplicativo, fornecendo recursos de computação flexíveis e escaláveis.

Balanceamento de carga : O balanceador de carga do aplicativo (ALB) distribui o tráfego HTTP/HTTPS nas instâncias do EC2, otimizando para alta disponibilidade e resiliência.

Armazenamento de dados : a Amazon RDS oferece uma configuração resiliente do PostGresql com os grupos de parâmetros de implantação e parâmetros personalizados. A Amazon S3 armazena artefatos e troncos com segurança, com políticas de ciclo de vida e chaves de criptografia gerenciadas pelo KMS para conformidade.

Gerenciamento de segredos : o AWS Secrets Manager armazena e gira credenciais com segurança, como senhas de banco de dados, com suporte automatizado de lambda para rotação.

Monitoramento e alarmes : o Amazon CloudWatch monitora a saúde da infraestrutura por meio de métricas, logs e alarmes, permitindo o gerenciamento proativo.

Resiliência e recuperação de desastres : o AWS Resilience Hub avalia e recomenda aprimoramentos para melhorar a resiliência do sistema, fornecendo recuperação de desastres e estratégias tolerantes a falhas.

Automação e manutenção : o AWS Systems Manager (SSM) automatiza inventário, patching e outras tarefas de manutenção, aumentando a eficiência operacional.

O projeto da Citizen Intelligence Agency (CIA) pode ser implantado na AWS usando o arquivo de pilha de informações CloudFormation fornecido. Este arquivo está localizado na pasta cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json .

Você pode encontrar o arquivo de pilha de formação de nuvem aqui.

Para iniciar a pilha de informações Cloud, siga estas etapas:

Faça login no seu console de gerenciamento da AWS.

Navegue até o serviço de formação de nuvem.

Clique em Criar pilha .

Na seção Selecionar modelo , escolha Upload de um arquivo de modelo e faça o upload do arquivo cia-dist-cloudformation.json .

Clique em Avançar .

Preencha o nome da pilha e quaisquer parâmetros necessários. Os parâmetros são descritos no arquivo de pilha de formação de nuvem. Ajuste -os de acordo com seus requisitos.

Clique em Avançar para configurar as opções de pilha. Você pode adicionar tags ou configurar opções avançadas conforme necessário.

Clique em Avançar para revisar suas configurações de pilha. Verifique se tudo está configurado conforme desejado.

Na seção Recursos , verifique as caixas para obter as seguintes opções:

Clique em Criar pilha para iniciar o processo de criação da pilha. A AWS CloudFormation criará os recursos necessários e implantará o projeto CIA.

Depois que o processo de criação da pilha estiver concluído, você pode acessar o aplicativo navegando no URL de saída fornecido na guia Saídas da pilha de formação de nuvem.

Este guia o levará a instalar o projeto da CIA nos sistemas Debian e Ubuntu 24.4+.

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit As instruções abaixo definem o nome de usuário/senha padrão e o nome do banco de dados usado para desenvolvimento. Recomendamos o uso de credenciais personalizadas e atualizar a configuração em /opt/cia/webapps/cia/WEB-INF/database.properties para definir seu próprio nome de usuário/senha e nome do banco de dados.

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; Edit /etc/postgresql/16/main/postgresql.conf e set:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 Edit /etc/postgresql/16/main/pg_hba.conf e adicione a seguinte linha:

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debBem -vindo à Agência de Inteligência do Cidadão - Repositório de Painel de Atividade Política da Suécia. Este projeto fornece um painel abrangente e neutro, com foco na atividade política na Suécia. Ao monitorar figuras e instituições políticas importantes, oferecemos informações valiosas sobre o desempenho financeiro, métricas de risco e tendências políticas.

Nosso painel oferece uma visão geral detalhada das figuras políticas, dados abrangentes sobre vários ministérios, métricas de desempenho e representação de dados visuais. Confira nosso painel.md para obter mais detalhes.

Medborgarunderrättelsebyrån tillhandhahåller em OCH OMFATTANDE PAINEL SOM FOKUSERAR På Politisk Aktivitet I Sverige. Genom att Övervaka nyckelpolitiska figurador OCH Instituição Erbjuder Plattformen Värdefulla Insikter I FINANSIELL Prestanda, Riskmetriker Och Politiska Trender. Detta Projekt Drivs AV AVANCERADA AI-TEKLOLOLOGIER SOM OPENAI OCH OCH DATAVISUALISTERINGINGTYG SOM DAIGRAM.

Dashboard de Vår erbjuder en pattaljerad Översikt Över Politiska Figure, Omfattande Data Om Olika Departamento, Prestandametriker OCH Visuell DataeRepresentation. Kolla em Vår Dashboard_SV.MD För Mer Informações.

Este projeto é alimentado por tecnologias avançadas de IA como o OpenAI para processamento e análise de dados. Utilizamos a IA para processar e analisar uma grande quantidade de dados de várias fontes abertas, como o Parlamento sueco, a Autoridade Eleitoral Sueca, o Banco Mundial e a Autoridade Nacional de Gerenciamento Financeiro Sueco. Os dados analisados são então representados visualmente por meio de ferramentas de visualização de dados como o daigram.