Citizen Intelligence Agency는 스웨덴의 정치 활동에 중점을 둔 자원 봉사 중심의 오픈 소스 정보 (OSINT) 프로젝트입니다. 주요 정치 인물과 기관을 모니터링함으로써 플랫폼은 재무 성과, 위험 지표 및 정치적 동향에 대한 귀중한 통찰력을 제공합니다. 대시 보드에는 순위 시스템이있어 사용자가 성과에 따라 정치인을 객관적으로 비교할 수 있습니다. 이 이니셔티브는 독립적이고 당파적이며, 정보에 입각 한 의사 결정을 장려하고, 거버넌스의 투명성을 높이고, 약혼하고 잘 알고있는 시민을 키우고 자합니다.

CIA 프로젝트의 기능이 문서는 광범위한 기능을 보여 주어 대시 보드, 스코어 보드 및 중요한 분석의 상세 스크린 샷을 제공합니다. 스웨덴의 정치 생태계에서 투명성, 책임 및 데이터 중심 의사 결정에 중점을 둡니다.

이 프로젝트는 다음을 포함하여 다양한 소스의 공개 데이터에 의존합니다.

[] [] []

보안 문제를보고하려면 Security.md 파일의 지침을 따르십시오.

이 문서는 CIA (Citizen Intelligence Agency) 프로젝트에 사용되는 주요 기술에 대한 높은 수준의 개요를 제공합니다. 각 기술은 정치 정보 영역 내에서 데이터 분석, 보안 및 확장성에 대한 CIA의 목표를 지원하는 데 중요한 역할을합니다.

| 범주 | 기술 |

|---|---|

| 핵심 프레임 워크 | 봄 프레임 워크 |

| 보안 | 봄 보안, 탄력 성 |

| 데이터 액세스 | Hibernate, JPA, Postgresql, JDBC |

| 거래 관리 | Narayana (Spring JpaTransactionManager 와 통합) |

| 데이터 감사 | 황버 |

| 비즈니스 규칙 엔진 | 침물 |

| 메시징 | ActiveMQ Artemis, Spring JMS |

| 웹/UI 계층 | Vaadin, Vaadin Sass Compiler, Vaadin 테마 |

| 모니터링 | Javamelody, CloudWatch 용 AWS SDK |

| 테스트 | Junit, Mockito, Spring Test, Selenium Webdriver |

| 유용 | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| 빌드 및 의존성 관리 | Maven |

이 스택은 다음과 같습니다.

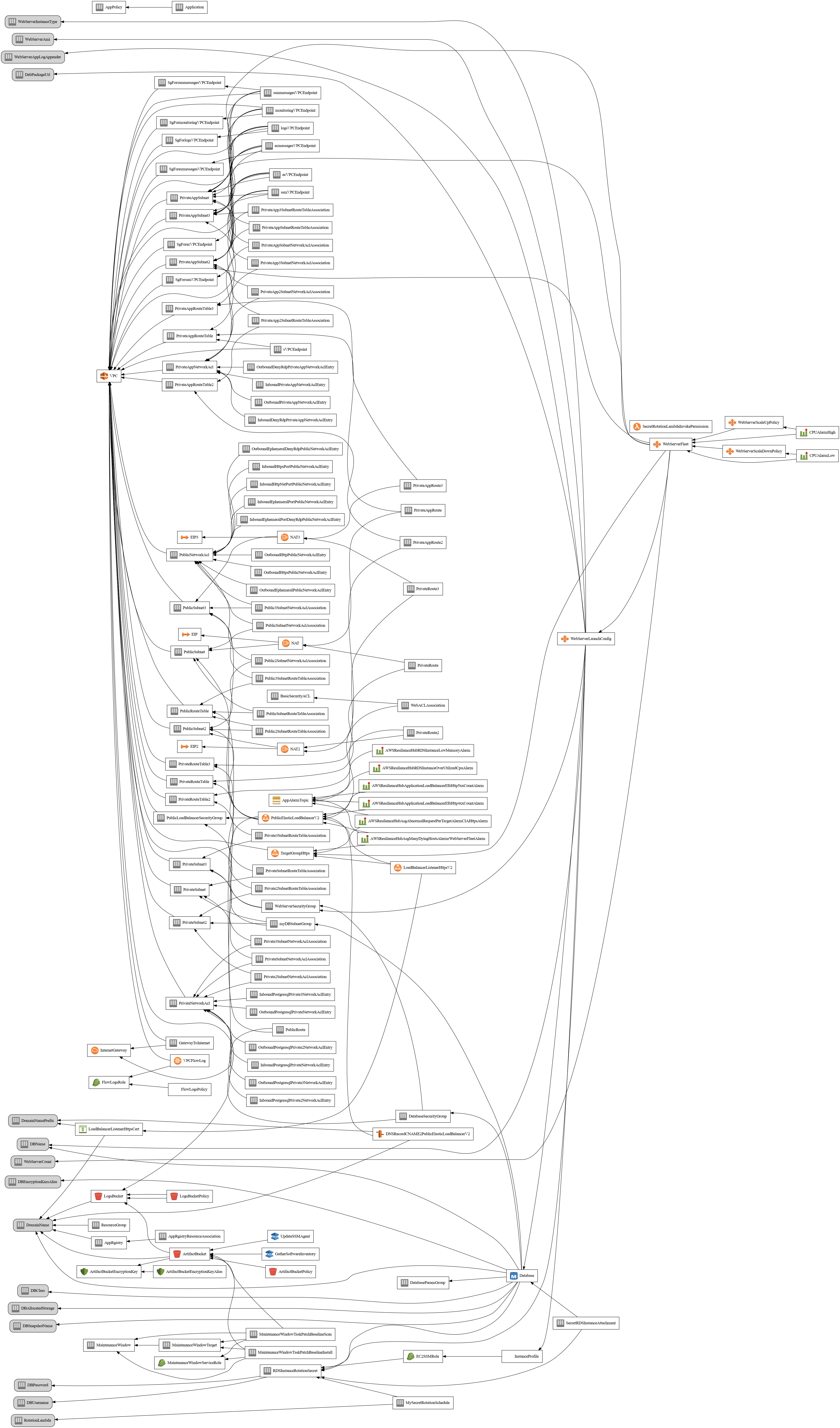

이 문서는 CloudFormation Template에 의해 정의 된 CIA (Citizen Intelligence Agency) 프로젝트 인프라에 사용 된 AWS 서비스에 대한 포괄적 인 요약을 제공합니다. 이러한 서비스는 안전하고 탄력적이며 확장 가능한 배포 환경을 보장하기 위해 함께 작동합니다.

| 범주 | AWS 서비스 | NIST CSF 기능, 카테고리 및 하위 범주 | ISO 27001 : 2022 제어 및 링크 |

|---|---|---|---|

| 네트워킹 및 보안 | -Amazon VPC : 공개/개인 서브넷, 노선 테이블, NAT 게이트웨이, 트래픽 제어를위한 NACLS (Network ACL) 및 VPC 흐름 로그를 사용하여 사용자 정의 네트워크 환경을 구성합니다. -VPC 엔드 포인트 : AWS 서비스 (예 : S3, EC2, SSM, CloudWatch Logs)에 개인 액세스 할 수 있습니다. -AWS WAF : ALB 레이어의 웹 공격으로부터 보호합니다. -AWS IAM : 역할 기반 액세스 제어를 관리합니다. -AWS KMS : 휴식중인 데이터의 암호화를 관리합니다. | 식별 (ID) : - 자산 관리 (id.am-2) 보호 (PR) : -액세스 제어 (Pr.AC-1, Pr.AC-3, Pr.AC-5) -데이터 보안 (Pr.ds-1, Pr.ds-2) - 보호 기술 (Pr.pt-3) 감지 (de) : - 보안 연속 모니터링 (DE.CM-3) | -A.8.1 : 자산 관리 -A.9.4.1 : 액세스 제어 정책 -A.13.1.1 : 네트워크 제어 -A.13.1.3 : 네트워크의 분리 -A.18.1.5 : 규정 및 규정 준수 (ISO 27001 참조) |

| 도메인 및 SSL 관리 | -Amazon Route 53 : 도메인 등록 및 DNS 라우팅을 관리합니다. -AWS 인증서 관리자 (ACM) : SSL/TLS 인증서 문제 및 관리. | 보호 (PR) : - 데이터 보안 (Pr.DS-5) 감지 (de) : - 이상 및 사건 (de.ae-3) | -A.10.1.1 : 데이터 보호를위한 암호화 제어 -A.12.4.3 : 네트워크 서비스의 보안 |

| 계산 | -Amazon EC2 : 확장 가능한 컴퓨팅 인스턴스를 제공합니다. | 보호 (PR) : - 보호 기술 (Pr.pt-1) 응답 (RS) : -분석 (Rs.AN-1), 완화 (Rs.MI-2) | -A.12.1.3 : IT 인프라 및 서비스에 대한 용량 관리 |

| 로드 밸런싱 | - 애플리케이션로드 밸런서 (ALB) : EC2 인스턴스에 걸쳐 HTTP/HTTPS 트래픽을 배포합니다. | 보호 (PR) : - 보호 기술 (Pr.pt-3) 응답 (RS) : - 커뮤니케이션 (Rs.co-2) | -A.13.1.1 : 네트워크 제어 -A.13.2.1 : 정보 전송 정책 |

| 데이터 저장 | -Amazon S3 : 암호화, 액세스 제어 및 수명주기 정책으로 응용 프로그램 아티팩트 및 로그를 저장합니다. -Amazon RDS : Multi-AZ 배포가있는 PostgreSQL 데이터베이스. | 보호 (PR) : -데이터 보안 (Pr.ds-1, Pr.ds-5) -정보 보호 프로세스 및 절차 (Pr.IP-3, Pr.IP-4) - 유지 보수 (Pr.MA-1) 복구 (RC) : -복구 계획 (RC.RP-1), 커뮤니케이션 (RC.CO-2) | -A.8.2.3 : 정보 백업 -A.10.1.1 : 암호화 제어 사용 |

| 비밀 관리 | -AWS Secrets Manager : Lambda 회전 지원으로 민감한 자격 증명을 안전하게 저장하고 회전시킵니다. | 보호 (PR) : -액세스 제어 (Pr.AC-1, Pr.AC-4) - 데이터 보안 (Pr.DS-6) - 신원 관리 및 액세스 제어 (Pr.AC-7) | -A.9.2.2 : 사용자 액세스 프로비저닝 -A.10.1.1 : 암호화 키 및 비밀 정보 관리 |

| 모니터링 및 경보 | -Amazon CloudWatch : 실시간 메트릭, 로그 및 경보를 제공하여 성능 및 건강을 모니터링합니다. | 감지 (de) : - 보안 연속 모니터링 (DE.CM-3) | -A.12.4.1 : 모니터링 활동 |

| 탄력성 및 재해 회복 | -AWS 탄력성 허브 : 아키텍처의 탄력성을 평가하고 향상시켜 결함 허용 오류 및 재해 복구 전략을 권장합니다. | 복구 (RC) : - 복구 계획 (RC.RP-1) - 개선 (RC.IM-1) | -A.17.1.2 : 연속성 제어 구현 -A.17.2.1 : 정보 처리 시설의 가용성 |

| 자동화 및 유지 보수 | -AWS Systems Manager (SSM) : SSM 유지 보수 Windows 및 간소화 된 작업을위한 SSM 패치 기준 으로 인벤토리, 패치 및 유지 보수 작업을 자동화합니다. | 보호 (PR) : -유지 보수 (Pr.MA-1, Pr.MA-2) - 보호 기술 (Pr.pt-1) | -A.12.6.1 : 기술 취약점 제어 -A.12.7.1 : 정보 시스템 감사 고려 사항 |

네트워킹 및 보안 : Amazon VPC는 NAT 게이트웨이, NACLS 및 VPC 흐름 로그를 사용하여 고립 된 네트워크 환경을 만듭니다. VPC 엔드 포인트는 AWS 서비스 (예 : S3, EC2, SSM)에 대한 개인 액세스를 제공하고 AWS WAF는 웹 공격으로부터 보호하고 AWS IAM은 액세스 제어를 보장하며 AWS KMS는 REST시 데이터를 암호화합니다.

도메인 및 SSL 관리 : Amazon Route 53은 DNS 및 도메인 등록을 처리하고 ACM (AWS Certificate Manager)은 HTTPS 보안에 대한 SSL/TLS 인증서를 제공합니다.

컴퓨팅 레이어 : Amazon EC2 인스턴스는 애플리케이션을 호스팅하여 유연하고 확장 가능한 컴퓨팅 리소스를 제공합니다.

로드 밸런싱 : 응용 프로그램로드 밸런서 (ALB)는 EC2 인스턴스에 걸쳐 HTTP/HTTPS 트래픽을 배포하여 고 가용성 및 탄력성을 최적화합니다.

데이터 저장소 : Amazon RDS는 Multi-AZ 배포 및 사용자 정의 매개 변수 그룹을 갖춘 탄력적 인 PostgreSQL 설정을 제공합니다. Amazon S3는 수명주기 정책과 KMS 관리 암호화 키가있는 인공물 및 로그를 안전하게 저장합니다.

비밀 관리 : AWS Secrets Manager는 자동화 된 Lambda 지원을 통해 데이터베이스 암호와 같은 자격 증명을 안전하게 저장하고 회전시킵니다.

모니터링 및 경보 : Amazon CloudWatch는 지표, 로그 및 경보를 통한 인프라 건강을 모니터링하여 사전 관리를 가능하게합니다.

탄력성 및 재해 복구 : AWS 탄력성 허브는 시스템의 탄력성을 향상시키기위한 향상을 평가하고 권장합니다.

자동화 및 유지 보수 : SSM (AWS Systems Manager)은 인벤토리, 패치 및 기타 유지 보수 작업을 자동화하여 운영 효율성을 높입니다.

CIA (Citizen Intelligence Agency) 프로젝트는 제공된 CloudFormation 스택 파일을 사용하여 AWS에 배포 할 수 있습니다. 이 파일은 cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json 폴더에 있습니다.

CloudFormation 스택 파일을 여기에서 찾을 수 있습니다.

CloudFormation 스택을 시작하려면 다음 단계를 따르십시오.

AWS 관리 콘솔에 로그인하십시오.

CloudFormation Service로 이동하십시오.

스택 생성을 클릭하십시오.

선택 템플릿 섹션에서 템플릿 파일 업로드를 선택하고 cia-dist-cloudformation.json 파일을 업로드하십시오.

다음을 클릭하십시오.

스택 이름 과 필요한 매개 변수를 작성하십시오. 매개 변수는 CloudFormation 스택 파일에 설명되어 있습니다. 요구 사항에 따라 조정하십시오.

스택 옵션을 구성하면 다음을 클릭하십시오. 필요에 따라 태그를 추가하거나 고급 옵션을 구성 할 수 있습니다.

스택 설정을 검토하려면 다음을 클릭하십시오. 원하는대로 모든 것이 설정되어 있는지 확인하십시오.

기능 섹션에서 다음 옵션이 있는지 상자를 확인하십시오.

스택 생성 프로세스를 시작하려면 스택 생성을 클릭하십시오. AWS CloudFormation은 필요한 리소스를 생성하고 CIA 프로젝트를 배포합니다.

스택 생성 프로세스가 완료되면 CloudFormation 스택 출력 탭에서 제공된 출력 URL로 탐색하여 응용 프로그램에 액세스 할 수 있습니다.

이 안내서는 Debian 및 Ubuntu 24.4+ 시스템에 CIA 프로젝트 설치를 안내합니다.

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit 아래 지침은 개발에 사용되는 기본 사용자 이름/비밀번호 및 데이터베이스 이름을 설정합니다. 자신의 사용자 이름/비밀번호 및 데이터베이스 이름을 정의하려면 /opt/cia/webapps/cia/WEB-INF/database.properties 정의 자격 증명을 사용하고 구성을 업데이트하여 자신의 사용자 이름/비밀번호 및 데이터베이스 이름을 정의하는 것이 좋습니다.

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; /etc/postgresql/16/main/postgresql.conf edit and set :

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 /etc/postgresql/16/main/pg_hba.conf 편집하고 다음 줄을 추가하십시오.

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debCitizen Intelligence Agency -Sweden Political Activity Dashboard Repository에 오신 것을 환영합니다. 이 프로젝트는 스웨덴의 정치 활동에 중점을 둔 포괄적이고 중립적 인 대시 보드를 제공합니다. 주요 정치 인물과 기관을 모니터링함으로써 우리는 재무 성과, 위험 지표 및 정치 추세에 대한 귀중한 통찰력을 제공합니다.

우리의 대시 보드는 정치적 인물에 대한 자세한 개요, 다양한 부처에 대한 포괄적 인 데이터, 성능 지표 및 시각적 데이터 표현을 제공합니다. 자세한 내용은 Dashboard.md를 확인하십시오.

Medborgarunderrättelsebyrån Tillhandahåller en Neutral och Omfattande 대시 보드 SOM Fokuserar På politisk aktivitet I sverige. Genom Att Övervaka Nyckelpolitiska Figurer och 기관 Erbjuder Plattformen Värdefulla Insikter I Finansiell Prestanda, Riskmetriker och politiska trender. Detta projekt drivs av avancerade ai-teknologier som openai och datavisualiseringsverktyg som daigram.

Vår 대시 보드 Erbjuder en detaljerad Översikt Över Politiska Figurer, Omfattande 데이터 OM Olika 출발, Prestandametriker och visuell datarepresentation. vår dashboard_sv.md för mer Information의 Kolla.

이 프로젝트는 데이터 처리 및 분석을위한 OpenAI와 같은 고급 AI 기술로 구동됩니다. 우리는 AI를 사용하여 스웨덴 의회, 스웨덴 선거 당국, 세계 은행 및 스웨덴 국가 재무 관리 당국과 같은 다양한 오픈 소스의 많은 데이터를 처리하고 분석합니다. 그런 다음 분석 된 데이터는 Daigram과 같은 데이터 시각화 도구를 통해 시각적으로 표시됩니다.