市民情報機関は、スウェーデンの政治活動に焦点を当てたボランティア主導のオープンソースインテリジェンス(OSINT)プロジェクトです。主要な政治家や機関を監視することにより、このプラットフォームは、財務パフォーマンス、リスク指標、および政治的傾向に関する貴重な洞察を提供します。ダッシュボードにはランキングシステムがあり、ユーザーはパフォーマンスに基づいて政治家を客観的に比較できるようにします。このイニシアチブは独立しており、非党派的であり、情報に基づいた意思決定を奨励し、ガバナンスの透明性を高め、熱心で十分な情報に基づいた市民を育成しようとしています。

CIAプロジェクトの機能このドキュメントは、ダッシュボード、スコアボード、および重要な分析の詳細なスクリーンショットを提供し、広範な機能を紹介します。焦点は、スウェーデンの政治生態系における透明性、説明責任、およびデータ主導の意思決定にあります。

このプロジェクトは、以下を含むさまざまなソースからのオープンデータに依存しています。

[] [] []

セキュリティの問題を報告するために、security.mdファイルの指示に従ってください。

このドキュメントは、Citizen Intelligence Agency(CIA)プロジェクト内で使用される主要なテクノロジーの高レベルの概要を提供します。各テクノロジーは、政治的知能領域内でのデータ分析、セキュリティ、およびスケーラビリティに関するCIAの目標をサポートする上で重要な役割を果たしています。

| カテゴリ | テクノロジー |

|---|---|

| コアフレームワーク | スプリングフレームワーク |

| 安全 | 春のセキュリティ、弾力性のある城 |

| データアクセス | Hibernate、JPA、PostgreSQL、JDBC |

| トランザクション管理 | narayana(spring JpaTransactionManagerと統合) |

| データ監査 | ジャバーズ |

| ビジネスルールエンジン | よだれ |

| メッセージング | Activemq artemis、スプリングJMS |

| Web/UIレイヤー | Vaadin、Vaadin Sass Compiler、Vaadin Themes |

| 監視 | JavameLody、CloudWatchのAWS SDK |

| テスト | Junit、Mockito、Spring Test、Selenium WebDriver |

| ユーティリティ | Apache Commons、Google Guava、SLF4J、Logback、Jackson |

| ビルドおよび依存管理管理 | メイベン |

このスタックは次のとおりです。

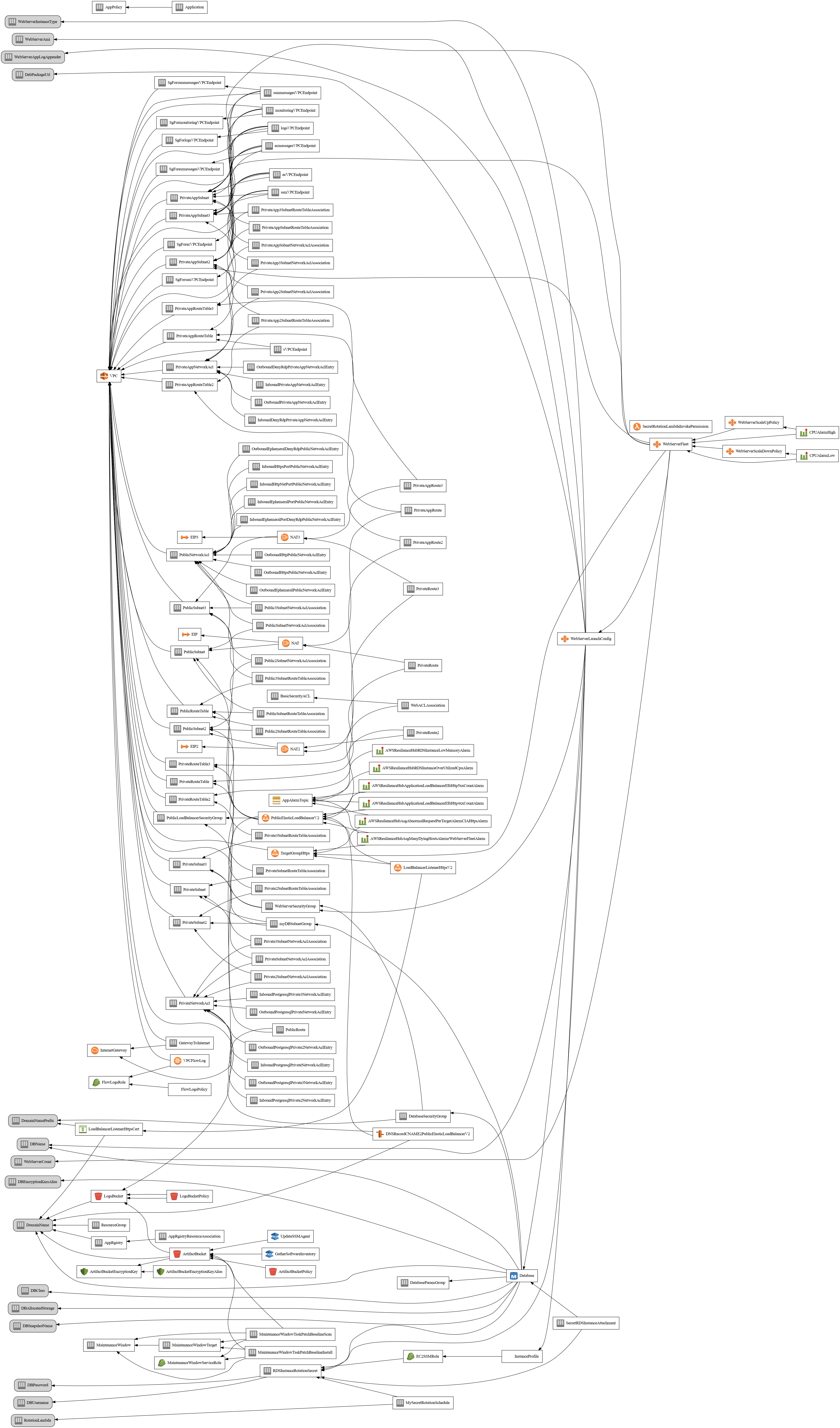

このドキュメントは、CloudFormationテンプレートで定義されているように、 Citizen Intelligence Agency(CIA) Project Infrastructureで利用されるAWSサービスの包括的な要約を提供します。これらのサービスは、安全で回復力があり、スケーラブルな展開環境を確保するために連携します。

| カテゴリ | AWSサービス | NIST CSF関数、カテゴリ、サブカテゴリ | ISO 27001:2022コントロールとリンク |

|---|---|---|---|

| ネットワーキングとセキュリティ | -Amazon VPC:パブリック/プライベートサブネット、ルートテーブル、NATゲートウェイ、トラフィックコントロール用のネットワークACL(NACL)、およびVPCフローログを使用して、カスタムネットワーク環境を構成します。 -VPCエンドポイント:AWSサービスへのプライベートアクセス(S3、EC2、SSM、CloudWatchログなど)を有効にします。 -AWS WAF:ALBレイヤーでのWeb攻撃から保護します。 -AWS IAM:ロールベースのアクセス制御を管理します。 -AWS KMS:安静時のデータの暗号化を管理します。 | 識別(ID) : - 資産管理(ID.AM-2) 保護(PR) : - アクセス制御(Pr.ac-1、Pr.ac-3、Pr.ac-5) - データセキュリティ(PR.DS-1、PR.DS-2) - 保護技術(PR.PT-3) 検出(de) : - セキュリティ継続的監視(de.CM-3) | -A.8.1 :資産管理 -A.9.4.1 :アクセス制御ポリシー -A.13.1.1 :ネットワークコントロール -A.13.1.3 :ネットワークの分離 -A.18.1.5 :規制とコンプライアンス(ISO 27001を参照) |

| ドメインとSSL管理 | -Amazon Route 53:ドメイン登録とDNSルーティングを管理します。 -AWS証明書マネージャー(ACM):SSL/TLS証明書の問題と管理。 | 保護(PR) : - データセキュリティ(PR.DS-5) 検出(de) : - 異常とイベント(de.ae-3) | -A.10.1.1 :データ保護のための暗号化制御 -A.12.4.3 :ネットワークサービスのセキュリティ |

| 計算します | -Amazon EC2:スケーラブルな計算インスタンスを提供します。 | 保護(PR) : - 保護技術(PR.PT-1) 応答(rs) : - 分析(rs.an-1)、緩和(rs.mi-2) | -A.12.1.3 :ITインフラストラクチャとサービスの容量管理 |

| ロードバランシング | -Application Load Balancer(ALB):EC2インスタンス全体にHTTP/HTTPSトラフィックを配布します。 | 保護(PR) : - 保護技術(PR.PT-3) 応答(rs) : - コミュニケーション(Rs.Co-2) | -A.13.1.1 :ネットワークコントロール -A.13.2.1 :情報転送ポリシー |

| データストレージ | -Amazon S3:暗号化、アクセス制御、ライフサイクルポリシーを備えたアプリケーションアーティファクトとログを保存します。 -Amazon RDS:Multi-AZ展開を備えたPostgreSQLデータベース。 | 保護(PR) : - データセキュリティ(PR.DS-1、PR.DS-5) - 情報保護プロセスと手順(PR.IP-3、PR.IP-4) - メンテナンス(PR.MA-1) Recover(RC) : - 回復計画(RC.RP-1)、通信(RC.CO-2) | -A.8.2.3 :情報バックアップ -A.10.1.1 :暗号化コントロールの使用 |

| 秘密管理 | -AWS Secrets Manager:Lambda Rotation Supportを使用して、敏感な資格情報を安全に保存および回転させます。 | 保護(PR) : - アクセス制御(Pr.ac-1、Pr.ac-4) - データセキュリティ(PR.DS-6) - アイデンティティ管理とアクセス制御(PR.AC-7) | -A.9.2.2 :ユーザーアクセスプロビジョニング -A.10.1.1 :暗号化キーと秘密情報の管理 |

| 監視とアラーム | -Amazon CloudWatch:リアルタイムのメトリック、ログ、アラームを提供して、パフォーマンスと健康を監視します。 | 検出(de) : - セキュリティ継続的監視(de.CM-3) | -A.12.4.1 :監視活動 |

| 回復力と災害復旧 | -AWS Resilience Hub:アーキテクチャの回復力を評価および改善し、フォールトトレランスと災害復旧のための戦略を推奨します。 | Recover(RC) : - 回復計画(RC.RP-1) - 改善(RC.IM-1) | -A.17.1.2 :連続制御の実装 -A.17.2.1 :情報処理施設の可用性 |

| 自動化とメンテナンス | -AWS Systems Manager(SSM): SSMメンテナンスウィンドウとSSMパッチベースラインを使用して、在庫、パッチ、およびメンテナンスタスクを自動化します。 | 保護(PR) : - メンテナンス(PR.MA-1、PR.MA-2) - 保護技術(PR.PT-1) | -A.12.6.1 :技術的脆弱性の制御 -A.12.7.1 :情報システムの監査に関する考慮事項 |

ネットワーキングとセキュリティ:Amazon VPCは、NAT Gateway、NaCls、およびVPCフローログを使用して、孤立したネットワーク環境を作成します。 VPCエンドポイントは、AWSサービス(S3、EC2、SSMなど)へのプライベートアクセスを提供し、AWS WAFはWeb攻撃から保護し、AWS IAMはアクセス制御を保護し、AWS KMSはデータを安静時に暗号化します。

ドメインとSSL管理:Amazon Route 53はDNSとドメイン登録を処理し、AWS証明書マネージャー(ACM)はHTTPSセキュリティのSSL/TLS証明書を提供します。

計算レイヤー:Amazon EC2インスタンスはアプリケーションをホストし、柔軟でスケーラブルな計算リソースを提供します。

ロードバランシング:アプリケーションロードバランサー(ALB)は、EC2インスタンス全体にHTTP/HTTPSトラフィックを配布し、高可用性と回復力を最適化します。

データストレージ:Amazon RDSは、Multi-AZ展開とカスタムパラメーターグループを備えた回復力のあるPostgreSQLセットアップを提供します。 Amazon S3は、コンプライアンスのためのライフサイクルポリシーとKMS管理された暗号化キーを使用して、アーティファクトとログを安全に保存しています。

シークレット管理:AWS Secrets Managerは、データベースパスワードなどの資格情報を安全に保存および回転させ、回転を自動化したLambdaサポートを使用します。

監視とアラーム:Amazon CloudWatchは、メトリック、ログ、アラームを通じてインフラストラクチャの健康を監視し、プロアクティブな管理を可能にします。

レジリエンスと災害復旧:AWS Resilience Hubは、システムの回復力を改善するための強化を評価および推奨し、災害復旧と過失耐性戦略を提供します。

自動化とメンテナンス:AWS Systems Manager(SSM)は、在庫、パッチング、およびその他のメンテナンスタスクを自動化し、運用効率を向上させます。

Citizen Intelligence Agency(CIA)プロジェクトは、提供されたCloudFormationスタックファイルを使用してAWSに展開できます。このファイルはcia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.jsonフォルダーにあります。

CloudFormationスタックファイルはこちらをご覧ください。

CloudFormationスタックを起動するには、次の手順に従ってください。

AWS管理コンソールにログインします。

CloudFormationサービスに移動します。

[スタックの作成]をクリックします。

[テンプレート]セクションの選択セクションで、 [テンプレートファイルをアップロード]を選択し、 cia-dist-cloudformation.jsonファイルをアップロードします。

[次へ]をクリックします。

スタック名と必要なパラメーターに記入します。パラメーターは、CloudFormationスタックファイルで説明されています。要件に従ってそれらを調整します。

[次へ]をクリックして、スタックオプションを構成します。タグを追加したり、必要に応じて高度なオプションを構成できます。

[次へ]をクリックして、スタック設定を確認します。必要に応じて、すべてがセットアップされていることを確認してください。

[機能]セクションで、次のオプションについてはボックスを確認します。

[スタックの作成]をクリックして、スタック作成プロセスを開始します。 AWS CloudFormationは、必要なリソースを作成し、CIAプロジェクトを展開します。

スタック作成プロセスが完了したら、CloudFormation Stack Outputsタブで提供される出力URLに移動することにより、アプリケーションにアクセスできます。

このガイドでは、DebianおよびUbuntu 24.4+システムにCIAプロジェクトのインストールを説明します。

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit以下の手順は、開発に使用されるデフォルトのユーザー名/パスワードとデータベース名を設定します。カスタム資格情報を使用して、 /opt/cia/webapps/cia/WEB-INF/database.properties webapps/cia/webinf/database.propertiesで構成を更新して、独自のユーザー名/パスワードとデータベース名を定義することをお勧めします。

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; edit /etc/postgresql/16/main/postgresql.confおよびset:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 edit /etc/postgresql/16/main/pg_hba.confを追加し、次の行を追加します。

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debシチズンインテリジェンスエージェンシーへようこそ - スウェーデンの政治活動ダッシュボードリポジトリ。このプロジェクトは、スウェーデンの政治活動に焦点を当てた包括的で中立的なダッシュボードを提供します。主要な政治家や機関を監視することにより、財務パフォーマンス、リスク指標、政治的傾向に関する貴重な洞察を提供します。

ダッシュボードでは、政治家の詳細な概要、さまざまな省庁、パフォーマンスメトリック、視覚データの表現に関する包括的なデータを提供します。詳細については、dashboard.mdをご覧ください。

Medborgarunderrättelsebyråntillhandahålleren inutral och omfattandeダッシュボードsomfokuserarpåpolitiskaktivitet i sverige。ゲノムattövervakanyckelpolitiskaのフィギュラーoch Instituterer erbjuder plattformenvärdefullainsikter i finansiell prestanda、riskmetriker och politiska trender。 Detta Projektは、Av Avancerade ai-teknologier som openai och och datavisualiseringsverktyg som daigramをdrivsします。

vårダッシュボードErbjuder en DetaljeradÖversiktÖverPolitiskaのフィギュラー、Omfattande Data Om Olika Departement、Prestandametriker och visuell datarepresentation。 kolla invårdashboard_sv.mdförmer情報。

このプロジェクトは、データ処理と分析のためにOpenaiのような高度なAIテクノロジーを搭載しています。 AIを使用して、スウェーデン議会、スウェーデンの選挙当局、世界銀行、スウェーデン国立財務管理局など、さまざまなオープンソースから大量のデータを処理および分析します。分析されたデータは、Daigramなどのデータ視覚化ツールを介して視覚的に表されます。