La Agencia de Inteligencia Ciudadana es un proyecto de inteligencia de código abierto (OSINT) impulsado por voluntarios (OSINT) que se centra en la actividad política en Suecia. Al monitorear figuras e instituciones políticas clave, la plataforma proporciona información valiosa sobre el desempeño financiero, las métricas de riesgo y las tendencias políticas. El tablero presenta un sistema de clasificación, lo que permite a los usuarios comparar objetivamente a los políticos en función del rendimiento. La iniciativa es independiente y no partidista, busca alentar la toma de decisiones informadas, mejorar la transparencia en la gobernanza y cultivar una ciudadanía comprometida y bien informada.

Características del proyecto de la CIA Este documento muestra las extensas características, proporcionando capturas de pantalla detalladas de paneles, marcadores y análisis críticos. La atención se centra en la transparencia, la responsabilidad y la toma de decisiones basadas en datos en el ecosistema político de Suecia.

El proyecto se basa en datos abiertos de varias fuentes, que incluyen:

[] [] []

Siga las instrucciones en nuestro archivo Security.MD para informar problemas de seguridad.

Este documento proporciona una descripción general de alto nivel de las tecnologías clave utilizadas en el proyecto de la Agencia de Inteligencia Ciudadana (CIA) . Cada tecnología juega un papel vital en el apoyo a los objetivos de la CIA para el análisis de datos, la seguridad y la escalabilidad dentro del dominio de inteligencia política.

| Categoría | Tecnologías |

|---|---|

| Marco central | Marco de primavera |

| Seguridad | Seguridad de primavera, castillo hinchable |

| Acceso a datos | Hibernate, JPA, PostgreSQL, JDBC |

| Gestión de transacciones | Narayana (integrado con Spring JpaTransactionManager ) |

| Auditoría de datos | Duendecillo |

| Motor de reglas de negocios | Baba |

| Mensajería | Activemq Artemis, Spring JMS |

| Capa web/de interfaz de usuario | Vaadin, compilador de Vaadin Sass, temas de Vaadin |

| Escucha | Javamelody, AWS SDK para CloudWatch |

| Pruebas | Junit, Mockito, Prueba de primavera, Selenium WebDriver |

| Utilidades | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| Gestión de la construcción y dependencia | Aturdir |

Esta pila comprende:

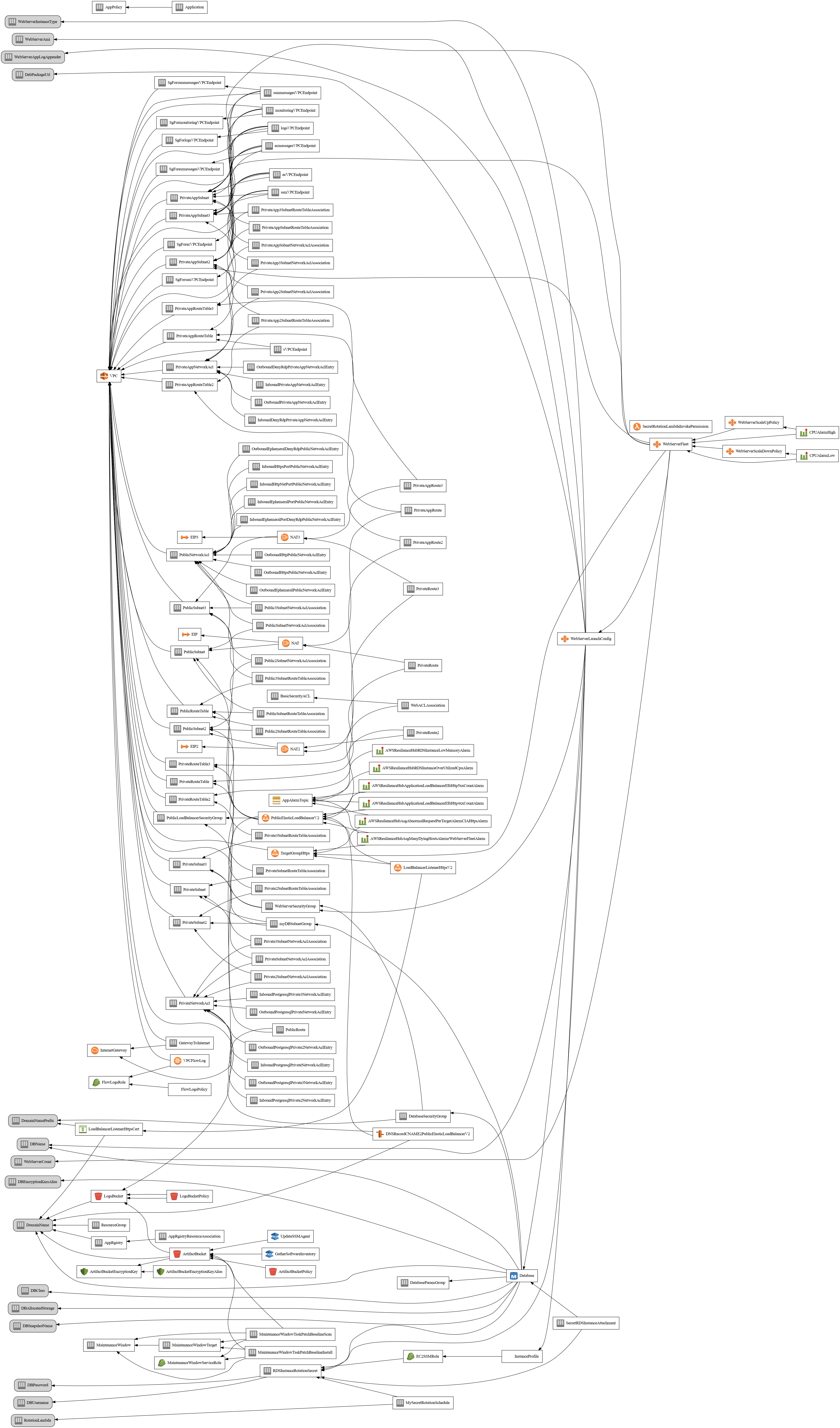

Este documento proporciona un resumen integral de los servicios de AWS utilizados en la infraestructura del Proyecto de la Agencia de Inteligencia Ciudadana (CIA) , según lo definido por su plantilla CloudFormation. Estos servicios trabajan juntos para garantizar un entorno de implementación seguro, resistente y escalable.

| Categoría | Servicios de AWS | Función, categoría y subcategoría de CSF NIST | ISO 27001: 2022 Control y enlace |

|---|---|---|---|

| Redes y seguridad | - Amazon VPC: configura un entorno de red personalizado con subredes públicas/privadas, tablas de ruta, puerta de enlace NAT, ACL de red (NaCL) para el control de tráfico y los registros de flujo VPC. - Puntos finales de VPC: permite el acceso privado a los servicios de AWS (por ejemplo, S3, EC2, SSM, los registros de CloudWatch). - AWS WAF: protege contra ataques web en la capa Alb. - AWS IAM: administra el control de acceso basado en roles. - AWS KMS: administra el cifrado de datos en reposo. | Identificar (id) : - Gestión de activos (id.am-2) Proteger (PR) : -Control de acceso (PR.AC-1, PR.AC-3, PR.AC-5) -Seguridad de datos (PR.DS-1, PR.DS-2) - Tecnología de protección (PR.PT-3) Detectar (de) : - Monitoreo continuo de seguridad (DE.CM-3) | - A.8.1 : Gestión de activos - A.9.4.1 : Política de control de acceso - A.13.1.1 : Controles de red - A.13.1.3 : Segregación en redes - A.18.1.5 : Regulación y cumplimiento (ver ISO 27001) |

| Dominio y gestión SSL | - Amazon Route 53: administra el registro de dominio y el enrutamiento DNS. - AWS Certificate Manager (ACM): problemas y administra los certificados SSL/TLS. | Proteger (PR) : - Seguridad de datos (PR.DS-5) Detectar (de) : - Anomalías y eventos (de.ae-3) | - A.10.1.1 : Controles criptográficos para la protección de datos - A.12.4.3 : Seguridad de los servicios de red |

| Calcular | - Amazon EC2: proporciona instancias de cómputo escalables. | Proteger (PR) : - Tecnología de protección (PR.PT-1) Responder (Rs) : -Análisis (Rs.an-1), Mitigation (Rs.Mi-2) | - A.12.1.3 : Gestión de capacidad para infraestructura y servicios de TI |

| Equilibrio de carga | - Balancador de carga de aplicación (ALB): distribuye el tráfico HTTP/HTTPS a través de instancias de EC2. | Proteger (PR) : - Tecnología de protección (PR.PT-3) Responder (Rs) : - Comunicaciones (RS.CO-2) | - A.13.1.1 : Controles de red - A.13.2.1 : Políticas de transferencia de información |

| Almacenamiento de datos | - Amazon S3: almacena artefactos y registros de aplicaciones con cifrado, control de acceso y políticas de ciclo de vida. - Amazon RDS: base de datos PostgreSQL con implementación de múltiples AZ. | Proteger (PR) : -Seguridad de datos (PR.DS-1, PR.DS-5) -Procesos y procedimientos de protección de la información (PR.IP-3, PR.IP-4) - Mantenimiento (PR.MA-1) Recuperar (rc) : -Planificación de recuperación (RC.RP-1), Comunicaciones (RC.CO-2) | - A.8.2.3 : copia de seguridad de la información - A.10.1.1 : Uso de controles criptográficos |

| Gestión de secretos | - AWS Secrets Manager: almacena y gira de forma segura credenciales confidenciales con soporte de rotación Lambda. | Proteger (PR) : -Control de acceso (PR.AC-1, PR.AC-4) - Seguridad de datos (PR.DS-6) - Gestión de identidad y control de acceso (PR.AC-7) | - A.9.2.2 : Aprovisionamiento de acceso a los usuarios - A.10.1.1 : Gestión de claves de cifrado e información secreta |

| Monitoreo y alarmas | - Amazon CloudWatch: proporciona métricas, registros y alarmas en tiempo real para monitorear el rendimiento y la salud. | Detectar (de) : - Monitoreo continuo de seguridad (DE.CM-3) | - A.12.4.1 : Actividades de monitoreo |

| Resiliencia y recuperación de desastres | - AWS Resilience Hub: evalúa y mejora la resiliencia de la arquitectura, recomendando estrategias para la tolerancia a fallas y la recuperación de desastres. | Recuperar (rc) : - Planificación de recuperación (RC.RP-1) - Mejoras (RC.IM-1) | - A.17.1.2 : Implementación de controles de continuidad - A.17.2.1 : Disponibilidad de instalaciones de procesamiento de información |

| Automatización y mantenimiento | - AWS Systems Manager (SSM): automatiza tareas de inventario, parches y mantenimiento, con ventanas de mantenimiento SSM y líneas de base SSM Patch para operaciones simplificadas. | Proteger (PR) : -Mantenimiento (PR.MA-1, PR.MA-2) - Tecnología de protección (PR.PT-1) | - A.12.6.1 : Control de vulnerabilidades técnicas - A.12.7.1 : Consideraciones de auditoría de sistemas de información |

Redes y seguridad : Amazon VPC crea un entorno de red aislado con NAT Gateway, NaCls y registros de flujo VPC. Los puntos finales de VPC proporcionan acceso privado a los servicios de AWS (por ejemplo, S3, EC2, SSM), AWS WAF protege contra ataques web, AWS IAM asegura el control de acceso y AWS KMS cifra los datos en reposo.

Gestión de dominio y SSL : Amazon Route 53 maneja el registro de DNS y dominio, mientras que AWS Certificate Manager (ACM) proporciona certificados SSL/TLS para la seguridad HTTPS.

Capa de cómputo : las instancias de Amazon EC2 alojan la aplicación, proporcionando recursos de cómputo flexibles y escalables.

Equilibrio de carga : el equilibrador de carga de la aplicación (ALB) distribuye el tráfico HTTP/HTTPS a través de instancias de EC2, optimizando para alta disponibilidad y resistencia.

Almacenamiento de datos : Amazon RDS ofrece una configuración resistente de PostgreSQL con implementación múltiple y grupos de parámetros personalizados. Amazon S3 almacena de forma segura artefactos y registros, con políticas de ciclo de vida y claves de cifrado administradas por KMS para el cumplimiento.

Gestión de secretos : AWS Secrets Manager almacena y gira de forma segura las credenciales, como las contraseñas de la base de datos, con soporte automatizado de lambda para la rotación.

Monitoreo y alarmas : Amazon CloudWatch monitorea la salud de la infraestructura a través de métricas, registros y alarmas, lo que permite la gestión proactiva.

Resiliencia y recuperación de desastres : AWS Resilience Hub evalúa y recomienda mejoras para mejorar la resiliencia del sistema, proporcionando recuperación ante desastres y estrategias tolerantes a fallas.

Automatización y mantenimiento : AWS Systems Manager (SSM) automatiza el inventario, parches y otras tareas de mantenimiento, aumentando la eficiencia operativa.

El proyecto Citizen Intelligence Agency (CIA) se puede implementar en AWS utilizando el archivo de pila CloudFormation proporcionado. Este archivo se encuentra en la carpeta cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json .

Puede encontrar el archivo de pila CloudFormation aquí.

Para iniciar la pila CloudFormation, siga estos pasos:

Inicie sesión en su consola de administración de AWS.

Navegue al servicio CloudFormation.

Haga clic en Crear pila .

En la sección Seleccionar plantilla , elija cargar un archivo de plantilla y cargar el archivo cia-dist-cloudformation.json .

Haga clic en Siguiente .

Complete el nombre de la pila y los parámetros requeridos. Los parámetros se describen en el archivo de pila CloudFormation. Ajustarlos de acuerdo con sus requisitos.

Haga clic en Siguiente para configurar las opciones de pila. Puede agregar etiquetas o configurar opciones avanzadas según sea necesario.

Haga clic en Siguiente para revisar su configuración de pila. Asegúrese de que todo esté configurado según lo desee.

En la sección Capacidades , marque las casillas para ver las siguientes opciones:

Haga clic en Crear pila para iniciar el proceso de creación de pila. AWS CloudFormation creará los recursos requeridos e implementará el proyecto CIA.

Una vez que se completa el proceso de creación de pila, puede acceder a la aplicación navegando a la URL de salida proporcionada en la pestaña CloudFormation Stack Sutess.

Esta guía lo guiará a través de la instalación del proyecto de la CIA en sistemas Debian y Ubuntu 24.4+.

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit Las instrucciones a continuación Establecen el nombre de usuario/contraseña predeterminado y el nombre de la base de datos utilizada para el desarrollo. Recomendamos usar credenciales personalizadas y actualizar la configuración en /opt/cia/webapps/cia/WEB-INF/database.properties para definir su propio nombre de usuario/contraseña y nombre de la base de datos.

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; Editar /etc/postgresql/16/main/postgresql.conf y establecer:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 Editar /etc/postgresql/16/main/pg_hba.conf y agregar la siguiente línea:

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debBienvenido a la Agencia de Inteligencia Ciudadana - Repositorio del Panel de control de Actividad Política de Suecia. Este proyecto proporciona un tablero integral y neutral centrado en la actividad política en Suecia. Al monitorear figuras e instituciones políticas clave, ofrecemos información valiosa sobre el desempeño financiero, las métricas de riesgo y las tendencias políticas.

Nuestro tablero ofrece una descripción detallada de las figuras políticas, datos integrales sobre varios ministerios, métricas de rendimiento y representación de datos visuales. Echa un vistazo a nuestro tablero.md para más detalles.

Medborgarunderrättelsebyrån Tillhandahåller en neutral Och Omfattande Panel de control Som Fokuserar På Politisk Aktivitet I Sverige. Genom att Övervaka nyckelpolitiska figurador och institucional erbjuder plattformen värdefulla Insikter I Finansiell Prestanda, Riskmetriker Och Politiska Trender. Detta Projekt Drivs av Avancerade ai-teknologier som OpenAi och dataVisualSeringSverktyg som daigram.

Vår Dashboard Erbjuder en Detaljerad Översikt över Politiska Figura, Omfattande Data Om Olika Department, Prestandametriker Och Visuell DataPresentation. Kolla en Vår Dashboard_SV.MD För Mer Información.

Este proyecto está impulsado por tecnologías AI avanzadas como OpenAI para el procesamiento y análisis de datos. Utilizamos la IA para procesar y analizar una gran cantidad de datos de varias fuentes abiertas, como el Parlamento sueco, la Autoridad Electoral Sueca, el Banco Mundial y la Autoridad Nacional de Gestión Financiera Nacional sueca. Los datos analizados se representan visualmente a través de herramientas de visualización de datos como Daigram.