Die Citizen Intelligence Agency ist ein freiwilliges Projekt mit Open-Source Intelligence (OSING), das sich auf politische Aktivitäten in Schweden konzentriert. Durch die Überwachung der wichtigsten politischen Zahlen und Institutionen bietet die Plattform wertvolle Einblicke in die finanzielle Leistung, Risikokennzahlen und politische Trends. Das Dashboard verfügt über ein Ranking -System, sodass Benutzer Politiker objektiv auf der Leistung vergleichen können. Die Initiative ist unabhängig und unparteiisch, um fundierte Entscheidungen zu fördern, die Transparenz in der Regierungsführung zu verbessern und eine engagierte und gut informierte Bürgerschaft zu fördern.

Merkmale des CIA -Projekts Dieses Dokument zeigt die umfangreichen Funktionen und bietet detaillierte Screenshots von Dashboards, Anzeigetafeln und kritischen Analysen. Der Schwerpunkt liegt auf Transparenz, Rechenschaftspflicht und datengesteuerten Entscheidungen im schwedischen politischen Ökosystem.

Das Projekt basiert auf offenen Daten aus verschiedenen Quellen, darunter:

[] [] []

Bitte befolgen Sie die Anweisungen in unserer Datei "Security.md", um Sicherheitsprobleme zu melden.

Dieses Dokument bietet einen hohen Überblick über die im Projekt Citizen Intelligence Agency (CIA) verwendeten Schlüsseltechnologien. Jede Technologie spielt eine wichtige Rolle bei der Unterstützung der CIA -Ziele für die Datenanalyse, Sicherheit und Skalierbarkeit im Bereich Political Intelligence.

| Kategorie | Technologien |

|---|---|

| Kerngerüst | Federgerüst |

| Sicherheit | Frühlingssicherheit, Hüpfburg |

| Datenzugriff | Hibernate, JPA, Postgresql, JDBC |

| Transaktionsmanagement | Narayana (integriert mit Spring JpaTransactionManager ) |

| Datenprüfung | Javers |

| Business Rules Engine | Sabber |

| Nachrichten | Activemq Artemis, Spring JMS |

| Web/UI -Ebene | Vaadin, Vaadin Sass Compiler, Vaadin Themes |

| Überwachung | Javamelody, AWS SDK für CloudWatch |

| Testen | Junit, Mockito, Spring Test, Selenium Webdriver |

| Versorgungsunternehmen | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| Build & Abhängigkeitsmanagement | Maven |

Dieser Stapel umfasst:

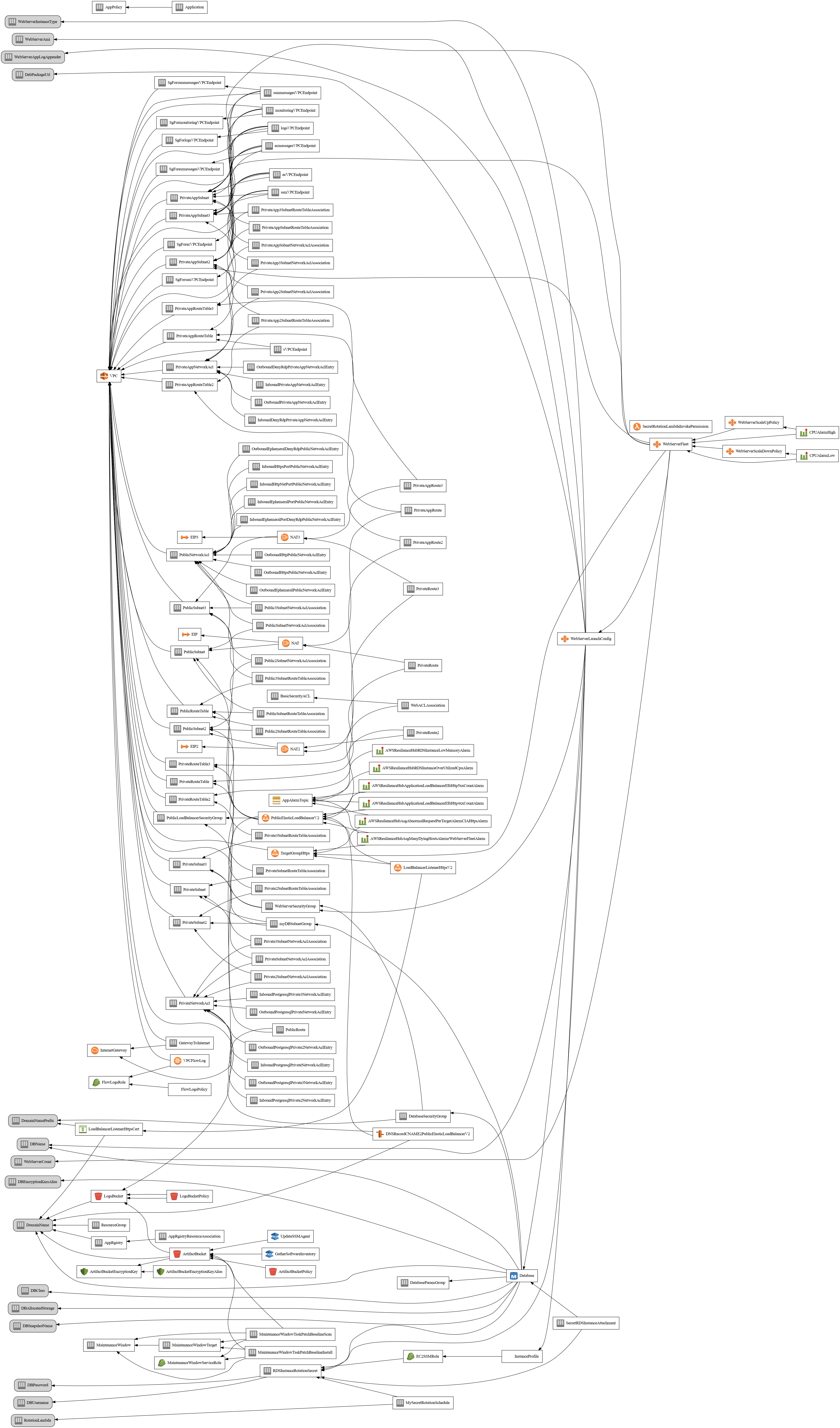

Dieses Dokument enthält eine umfassende Zusammenfassung der AWS -Dienste, die in der Projektinfrastruktur der Citizen Intelligence Agency (CIA) verwendet werden, wie in der CloudFormation -Vorlage definiert. Diese Dienste arbeiten zusammen, um eine sichere, belastbare und skalierbare Bereitstellungsumgebung zu gewährleisten.

| Kategorie | AWS -Dienste | NIST CSF -Funktion, Kategorie und Unterkategorie | ISO 27001: 2022 Kontrolle & Link |

|---|---|---|---|

| Vernetzung und Sicherheit | - Amazon VPC: Konfiguriert eine benutzerdefinierte Netzwerkumgebung mit öffentlichen/privaten Subnetzen, Routentabellen, NAT Gateway, Netzwerk -ACLs (NaCls) für Verkehrskontrolle und VPC -Flussprotokolle. - VPC -Endpunkte: Ermöglicht den privaten Zugriff auf AWS -Dienste (z. B. S3, EC2, SSM, CloudWatch -Protokolle). - AWS WAF: Schützt vor Web -Angriffen auf der ALB -Schicht. - AWS IAM: Verwaltet rollenbasierte Zugriffskontrolle. - AWS KMS: Verwaltet die Verschlüsselung für Daten in Ruhe. | Identifizieren (ID) : - Vermögensverwaltung (ID.AM-2) Schützen (PR) : -Zugangskontrolle (PR.AC-1, PR.AC-3, PR.AC-5) -Datensicherheit (pr.ds-1, pr.ds-2) - Schutztechnologie (PR.PT-3) Erkennen (de) : - Sicherheitsüberwachung (DE.CM-3) | - A.8.1 : Vermögensverwaltung - A.9.4.1 : Zugangskontrollrichtlinie - A.13.1.1 : Netzwerksteuerungen - A.13.1.3 : Trennung in Netzwerken - A.18.1.5 : Regulierung und Konformität (siehe ISO 27001) |

| Domain- und SSL -Management | - Amazon Route 53: Verwaltet die Domänenregistrierung und DNS -Routing. - AWS Certificate Manager (ACM): Ausgibt und verwaltet SSL/TLS -Zertifikate. | Schützen (PR) : - Datensicherheit (PR.DS-5) Erkennen (de) : - Anomalien und Ereignisse (De.ae-3) | - A.10.1.1 : Kryptografische Kontrollen für den Datenschutz - A.12.4.3 : Sicherheit von Netzwerkdiensten |

| Berechnen | - Amazon EC2: Bietet skalierbare Recheninstanzen. | Schützen (PR) : - Schutztechnologie (PR.PT-1) Antworten (RS) : -Analyse (Rs.an-1), Minderung (Rs.Mi-2) | - A.12.1.3 : Kapazitätsmanagement für IT -Infrastruktur und -dienste |

| Lastausgleich | - Anwendungslastbalancer (ALB): Verteilt den HTTP/HTTPS -Verkehr über EC2 -Instanzen hinweg. | Schützen (PR) : - Schutztechnologie (PR.PT-3) Antworten (RS) : - Kommunikation (Rs.co-2) | - A.13.1.1 : Netzwerksteuerungen - A.13.2.1 : Informationstransfer Richtlinien |

| Datenspeicherung | - Amazon S3: Speichert Anwendungsartefakte und Protokolle mit Verschlüsselungs-, Zugangskontroll- und Lebenszyklusrichtlinien. - Amazon RDS: PostgreSQL-Datenbank mit Multi-Az-Bereitstellung. | Schützen (PR) : -Datensicherheit (PR.DS-1, PR.DS-5) -Informationsschutzprozesse und -verfahren (PR.IP-3, PR.IP-4) - Wartung (pr.ma-1) Erholen (RC) : -Wiederherstellungsplanung (RC.RP-1), Kommunikation (RC.co-2) | - A.8.2.3 : Informationssicherung - A.10.1.1 : Verwendung kryptografischer Kontrollen |

| Geheimnisse Management | - AWS Secrets Manager: Speichert und rotiert sensible Anmeldeinformationen sicher mit Lambda -Rotationsunterstützung. | Schützen (PR) : -Zugangskontrolle (PR.AC-1, PR.AC-4) - Datensicherheit (PR.DS-6) - Identitätsmanagement und Zugangskontrolle (PR.AC-7) | - A.9.2.2 : Benutzerzugriffsbereitstellung - A.10.1.1 : Verwaltung von Verschlüsselungsschlüssel und geheimen Informationen |

| Überwachung und Alarme | - Amazon CloudWatch: Bietet Echtzeit-Metriken, Protokolle und Alarme zur Überwachung von Leistung und Gesundheit. | Erkennen (de) : - Sicherheitsüberwachung (DE.CM-3) | - A.12.4.1 : Überwachungsaktivitäten |

| Resilienz und Katastrophenaufbereitung | - AWS Resilience Hub: Bewertet und verbessert die Resilienz der Architektur und empfiehlt Strategien zur Verwerfungstoleranz und der Erholung von Katastrophen. | Erholen (RC) : - Wiederherstellungsplanung (RC.RP-1) - Verbesserungen (rc.im-1) | - A.17.1.2 : Implementierung von Kontinuitätskontrollen - A.17.2.1 : Verfügbarkeit von Informationsbearbeitungseinrichtungen |

| Automatisierung und Wartung | - AWS Systems Manager (SSM): Automatisiert Inventar-, Patch- und Wartungsaufgaben mit SSM -Wartungsfenstern und SSM -Patch -Baselines für optimierte Operationen. | Schützen (PR) : -Wartung (pr.ma-1, pr.ma-2) - Schutztechnologie (PR.PT-1) | - A.12.6.1 : Kontrolle der technischen Schwachstellen - A.12.7.1 : Überlegungen zur Prüfung von Informationssystemen |

Networking und Sicherheit : Amazon VPC erstellt eine isolierte Netzwerkumgebung mit NAT Gateway-, NaCls- und VPC -Flussprotokollen. VPC -Endpunkte bieten einen privaten Zugriff auf AWS -Dienste (z. B. S3, EC2, SSM), AWS WAF schützt vor Webangriffen, AWS IAM sichert die Zugriffskontrolle und AWS KMS verschlüsselt Daten in Ruhe.

Domain und SSL Management : Amazon Route 53 übernimmt die DNS- und Domain -Registrierung, während AWS Certificate Manager (ACM) SSL/TLS -Zertifikate für die Sicherheit von HTTPS bereitstellt.

Berechnung der Ebene : Amazon EC2 -Instanzen hosten die Anwendung und bereitstellen flexible und skalierbare Rechenressourcen.

Lastausgleich : Der Anwendungslastausgleich (ALB) verteilt den HTTP/HTTPS -Verkehr über EC2 -Instanzen hinweg und optimiert die hohe Verfügbarkeit und Belastbarkeit.

Datenspeicher : Amazon RDS bietet ein belastbares PostgreSQL-Setup mit Mehrfach-AZ-Bereitstellung und benutzerdefinierten Parametergruppen. Amazon S3 speichert Artefakte und Protokolle sicher mit Lebenszyklusrichtlinien und KMS-verwalteten Verschlüsselungsschlüssel für die Einhaltung der Verschlüsselungsschlüssel.

Secrets Management : AWS Secrets Manager speichert und rotiert Anmeldeinformationen wie Datenbankkennwörter sicher mit automatisierter Lambda -Unterstützung für die Rotation.

Überwachung und Alarme : Amazon CloudWatch überwacht die Gesundheit der Infrastruktur durch Metriken, Protokolle und Alarme und ermöglicht proaktives Management.

Resilienz und Disaster Recovery : AWS Resilience Hub bewertet und empfiehlt Verbesserungen zur Verbesserung der Resilienz des Systems und der Bereitstellung von Katastrophenwiederherstellung und fehlertoleranten Strategien.

Automatisierung und Wartung : AWS Systems Manager (SSM) Automatisiert Inventar-, Patch- und andere Wartungsaufgaben und erhöht die Betriebseffizienz.

Das Projekt der Citizen Intelligence Agency (CIA) kann mit der bereitgestellten CloudFormation Stack -Datei auf AWS eingesetzt werden. Diese Datei befindet sich im Ordner cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json .

Hier finden Sie die CloudFormation Stack -Datei.

Befolgen Sie die folgenden Schritte, um den CloudFormation -Stapel zu starten:

Melden Sie sich bei Ihrer AWS -Verwaltungskonsole an.

Navigieren Sie zum CloudFormation -Dienst.

Klicken Sie auf Stack erstellen .

Wählen Sie im Abschnitt Vorlagen eine Vorlagendatei hoch und laden Sie die cia-dist-cloudformation.json -Datei hoch.

Klicken Sie auf Weiter .

Füllen Sie den Stapelnamen und alle erforderlichen Parameter aus. Die Parameter werden in der CloudFormation Stack -Datei beschrieben. Passen Sie sie nach Ihren Anforderungen an.

Klicken Sie auf Weiter , um Stackoptionen zu konfigurieren. Sie können Tags hinzufügen oder erweiterte Optionen nach Bedarf konfigurieren.

Klicken Sie auf Weiter , um Ihre Stapeleinstellungen zu überprüfen. Stellen Sie sicher, dass alles wie gewünscht eingerichtet ist.

Aktivieren Sie im Abschnitt "Funktionen" die Boxen für die folgenden Optionen:

Klicken Sie auf Stapel erstellen , um den Stapelerstellungsprozess zu starten. AWS CloudFormation erstellt die erforderlichen Ressourcen und bereitet das CIA -Projekt bereit.

Sobald der Stapelerstellungsprozess abgeschlossen ist, können Sie auf die Anwendung zugreifen, indem Sie zu der auf der Registerkarte "CloudFormation Stack Outputs" bereitgestellten Ausgangs -URL navigieren.

Dieser Leitfaden führt Sie durch die Installation des CIA -Projekts auf Debian und Ubuntu 24.4+ Systems.

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit Nachfolgend Anweisungen legen Sie den Standard -Benutzernamen/Passwort und den Datenbanknamen fest, der für die Entwicklung verwendet wird. Wir empfehlen, benutzerdefinierte Anmeldeinformationen zu verwenden und die Konfiguration unter /opt/cia/webapps/cia/WEB-INF/database.properties zu aktualisieren, um Ihren eigenen Benutzernamen/Passwort und Datenbanknamen zu definieren.

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; Edit /etc/postgresql/16/main/postgresql.conf und festlegen:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 Edit /etc/postgresql/16/main/pg_hba.conf und fügen Sie die folgende Zeile hinzu:

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debWillkommen bei der Citizen Intelligence Agency - Schweden Politische Aktivität Das Dashboard -Repository. Dieses Projekt bietet ein umfassendes und neutrales Dashboard, das sich auf politische Aktivitäten in Schweden konzentriert. Durch die Überwachung der wichtigsten politischen Zahlen und Institutionen bieten wir wertvolle Einblicke in die finanzielle Leistung, Risikokennzahlen und politische Trends.

Unser Dashboard bietet einen detaillierten Überblick über politische Zahlen, umfassende Daten zu verschiedenen Ministerien, Leistungsmetriken und visuelle Datenrepräsentation. Weitere Informationen finden Sie in unserem Dashboard.md.

Medborgarunderrättelsyrån Tillhandahåller en neutral och omfattande Dashboard som fokuserar på Politisk Aktivitet i sverige. Genom Att Övervaka Nyckelpolitiska Figur Och Institutioner Erbjuder Plattformen Värdefula Insikter I Finansiell Prestanda, Risikometriker Och Politiska -Trender. Detta projekt Drivs av Avancerade ai-teknologier som openai och datavisualisuationSverktyg Som Daigram.

Vår Dashboard Erbjuder en detaljerad översikt över Politiska -Figur, Omfattande Data Om Olika Abteilung, Prestandametriker Och Visuell DataRepresentation. Kolla in Vår Dashboard_Sv.MD För Mer Information.

Dieses Projekt wird von fortschrittlichen KI -Technologien wie OpenAI für die Datenverarbeitung und -analyse betrieben. Wir verwenden KI, um eine große Menge an Daten aus verschiedenen offenen Quellen wie dem schwedischen Parlament, der schwedischen Wahlbehörde, der Weltbank und der schwedischen National Financial Management Authority zu verarbeiten und zu analysieren. Die analysierten Daten werden dann visuell durch Datenvisualisierungstools wie Daigram dargestellt.