Citizen Intelligence Agency adalah proyek yang digerakkan secara sukarela dan intelijen open-source (OSInt) yang berfokus pada aktivitas politik di Swedia. Dengan memantau angka dan lembaga politik utama, platform ini memberikan wawasan yang berharga tentang kinerja keuangan, metrik risiko, dan tren politik. Dasbor ini memiliki sistem peringkat, yang memungkinkan pengguna untuk secara objektif membandingkan politisi berdasarkan kinerja. Inisiatif ini independen dan non-partisan, berusaha untuk mendorong pengambilan keputusan yang tepat, meningkatkan transparansi dalam pemerintahan, dan menumbuhkan warga negara yang terlibat dan berpengetahuan luas.

Fitur proyek CIA dokumen ini menampilkan fitur -fitur luas, memberikan tangkapan layar dasbor, papan skor, dan analitik kritis yang terperinci. Fokusnya adalah pada transparansi, akuntabilitas, dan pengambilan keputusan berbasis data di ekosistem politik Swedia.

Proyek ini bergantung pada data terbuka dari berbagai sumber, termasuk:

[] [] []

Harap ikuti instruksi dalam file keamanan.md kami untuk melaporkan masalah keamanan.

Dokumen ini memberikan tinjauan tingkat tinggi dari teknologi utama yang digunakan dalam proyek Citizen Intelligence Agency (CIA) . Setiap teknologi memainkan peran penting dalam mendukung tujuan CIA untuk analisis data, keamanan, dan skalabilitas dalam domain intelijen politik.

| Kategori | Teknologi |

|---|---|

| Kerangka kerja inti | Kerangka kerja musim semi |

| Keamanan | Keamanan musim semi, kastil goyang |

| Akses data | Hibernate, JPA, PostgreSQL, JDBC |

| Manajemen transaksi | Narayana (terintegrasi dengan JpaTransactionManager musim semi) |

| Audit data | Javers |

| Mesin Peraturan Bisnis | Air liur |

| Pesan | ActiveMQ Artemis, Spring JMS |

| Lapisan Web/UI | Vaadin, Vaadin Sass Compiler, Tema Vaadin |

| Pemantauan | Javamelody, AWS SDK untuk CloudWatch |

| Pengujian | Junit, mockito, tes musim semi, selenium webdriver |

| Utilitas | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| Manajemen Bangun & Ketergantungan | Maven |

Tumpukan ini terdiri dari:

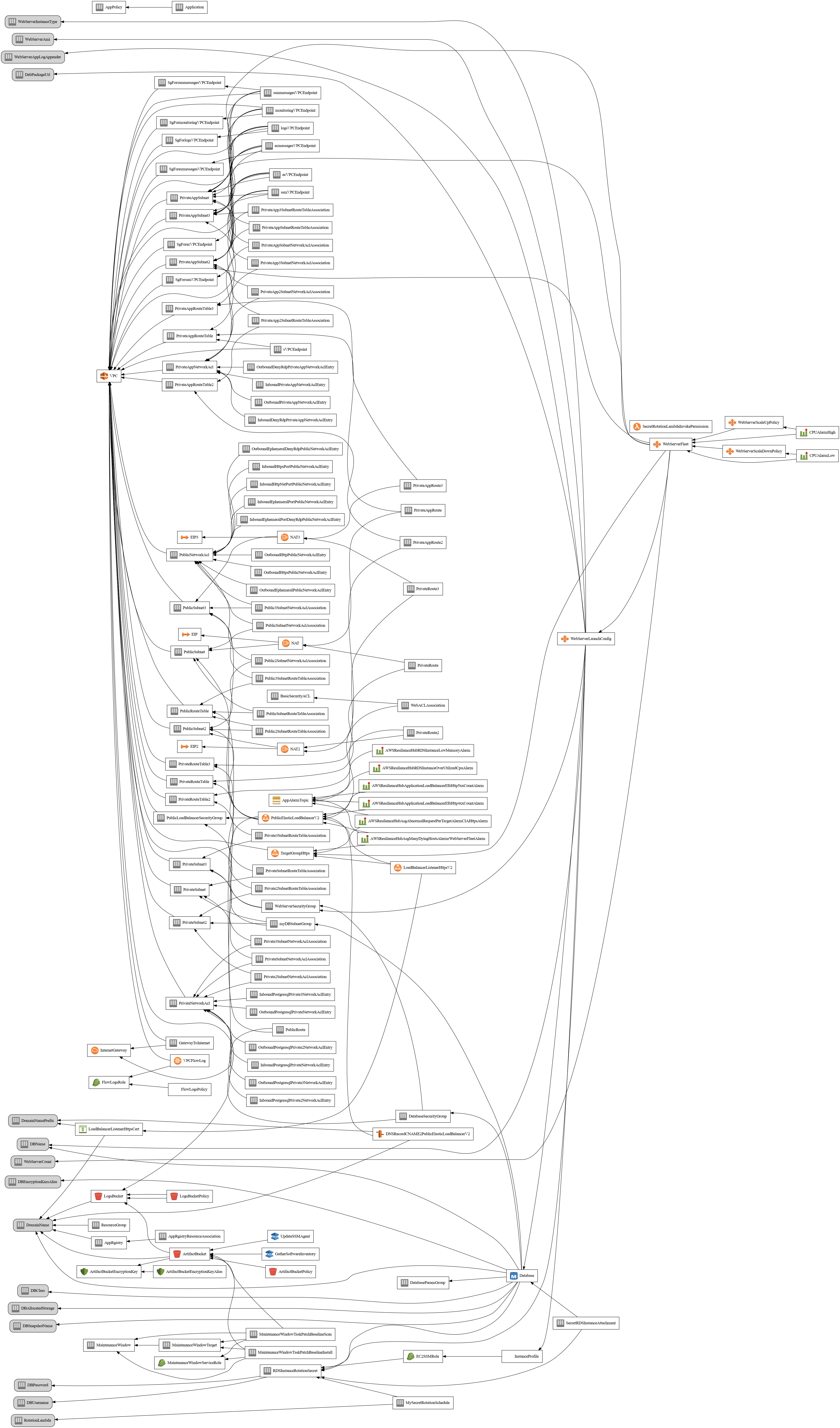

Dokumen ini memberikan ringkasan komprehensif dari layanan AWS yang digunakan dalam infrastruktur proyek Badan Intelijen Citizen (CIA) , sebagaimana didefinisikan oleh templat informasi cloud -nya. Layanan ini bekerja bersama untuk memastikan lingkungan penyebaran yang aman, tangguh, dan dapat diskalakan.

| Kategori | Layanan AWS | Fungsi, Kategori & Subkategori CSF NIST | ISO 27001: 2022 Kontrol & Tautan |

|---|---|---|---|

| Jaringan dan Keamanan | - Amazon VPC: Mengkonfigurasi lingkungan jaringan khusus dengan subnet publik/swasta, tabel rute, gateway NAT, ACL jaringan (NaCLS) untuk kontrol lalu lintas, dan log aliran VPC. - VPC Endpoints: Memungkinkan akses pribadi ke layanan AWS (misalnya, S3, EC2, SSM, Log CloudWatch). - AWS WAF: Melindungi terhadap serangan web di lapisan ALB. - AWS IAM: Mengelola kontrol akses berbasis peran. - AWS KMS: Mengelola enkripsi data saat istirahat. | Identifikasi (id) : - Manajemen Aset (id.am-2) Lindungi (PR) : -Kontrol Akses (Pr.AC-1, Pr.AC-3, Pr.AC-5) -Keamanan Data (PR.DS-1, PR.DS-2) - Teknologi Pelindung (PR.PT-3) Deteksi (DE) : - Keamanan Pemantauan Berkelanjutan (DE.CM-3) | - A.8.1 : Manajemen Aset - A.9.4.1 : Kebijakan Kontrol Akses - A.13.1.1 : Kontrol Jaringan - A.13.1.3 : Segregasi dalam Jaringan - A.18.1.5 : Peraturan dan Kepatuhan (lihat ISO 27001) |

| Manajemen Domain dan SSL | - Amazon Route 53: Mengelola pendaftaran domain dan perutean DNS. - AWS Certificate Manager (ACM): Masalah dan mengelola sertifikat SSL/TLS. | Lindungi (PR) : - Keamanan Data (PR.DS-5) Deteksi (DE) : - Anomali dan peristiwa (de.ae-3) | - A.10.1.1 : Kontrol kriptografi untuk perlindungan data - A.12.4.3 : Keamanan Layanan Jaringan |

| Menghitung | - Amazon EC2: Menyediakan instance komputasi yang dapat diskalakan. | Lindungi (PR) : - Teknologi Pelindung (PR.PT-1) Tanggapi (RS) : -Analisis (Rs.an-1), mitigasi (Rs.Mi-2) | - A.12.1.3 : Manajemen Kapasitas untuk Infrastruktur dan Layanan TI |

| Load Balancing | - Application Load Balancer (ALB): Mendistribusikan lalu lintas http/https di seluruh instance EC2. | Lindungi (PR) : - Teknologi Pelindung (PR.PT-3) Tanggapi (RS) : - Komunikasi (Rs.co-2) | - A.13.1.1 : Kontrol Jaringan - A.13.2.1 : Kebijakan Transfer Informasi |

| Penyimpanan data | - Amazon S3: Menyimpan artefak aplikasi dan log dengan enkripsi, kontrol akses, dan kebijakan siklus hidup. - Amazon RDS: Database PostgreSQL dengan penyebaran multi-AZ. | Lindungi (PR) : -Keamanan Data (Pr.DS-1, Pr.DS-5) -Proses dan Prosedur Perlindungan Informasi (Pr.IP-3, Pr.IP-4) - Pemeliharaan (pr.ma-1) Pulihkan (RC) : -Perencanaan Pemulihan (RC.RP-1), Komunikasi (RC.CO-2) | - A.8.2.3 : Cadangan Informasi - A.10.1.1 : Penggunaan kontrol kriptografi |

| Manajemen Rahasia | - AWS Secrets Manager: Dengan aman menyimpan dan memutar kredensial sensitif dengan dukungan rotasi Lambda. | Lindungi (PR) : -Kontrol akses (pr.ac-1, pr.ac-4) - Keamanan Data (PR.DS-6) - Manajemen Identitas dan Kontrol Akses (PR.AC-7) | - A.9.2.2 : penyediaan akses pengguna - A.10.1.1 : Manajemen kunci enkripsi dan informasi rahasia |

| Pemantauan dan alarm | - Amazon CloudWatch: Menyediakan metrik waktu nyata, log, dan alarm untuk memantau kinerja dan kesehatan. | Deteksi (DE) : - Keamanan Pemantauan Berkelanjutan (DE.CM-3) | - A.12.4.1 : Kegiatan pemantauan |

| Ketahanan dan pemulihan bencana | - AWS Resilience Hub: Menilai dan meningkatkan ketahanan arsitektur, merekomendasikan strategi untuk toleransi kesalahan dan pemulihan bencana. | Pulihkan (RC) : - Perencanaan Pemulihan (RC.RP-1) - Perbaikan (RC.IM-1) | - A.17.1.2 : Menerapkan kontrol kontinuitas - A.17.2.1 : Ketersediaan fasilitas pemrosesan informasi |

| Otomatisasi dan Pemeliharaan | - AWS Systems Manager (SSM): Mengotomatiskan inventaris, penambalan, dan tugas pemeliharaan, dengan SSM Maintenance Windows dan SSM Patch Baseline untuk operasi yang ramping. | Lindungi (PR) : -Pemeliharaan (pr.ma-1, pr.ma-2) - Teknologi Pelindung (PR.PT-1) | - A.12.6.1 : Kontrol kerentanan teknis - A.12.7.1 : Pertimbangan Audit Sistem Informasi |

Jaringan dan Keamanan : Amazon VPC menciptakan lingkungan jaringan yang terisolasi dengan NAT Gateway, NaCls, dan log aliran VPC. Titik akhir VPC menyediakan akses pribadi ke layanan AWS (misalnya, S3, EC2, SSM), AWS WAF melindungi terhadap serangan web, AWS IAM mengamankan kontrol akses, dan AWS KMS mengenkripsi data saat istirahat.

Manajemen Domain dan SSL : Amazon Route 53 menangani DNS dan pendaftaran domain, sementara AWS Certificate Manager (ACM) menyediakan sertifikat SSL/TLS untuk keamanan HTTPS.

Lapisan Hitung : Instance Amazon EC2 meng -host aplikasi, menyediakan sumber daya komputasi yang fleksibel dan dapat diskalakan.

Load Balancing : Aplikasi Load Balancer (ALB) mendistribusikan lalu lintas HTTP/HTTPS di seluruh instance EC2, mengoptimalkan ketersediaan dan ketahanan yang tinggi.

Penyimpanan Data : Amazon RDS menawarkan pengaturan PostgreSQL yang tangguh dengan penyebaran multi-AZ dan grup parameter khusus. Amazon S3 dengan aman menyimpan artefak dan log, dengan kebijakan siklus hidup dan kunci enkripsi yang dikelola KMS untuk kepatuhan.

Manajemen Rahasia : AWS Secrets Manager dengan aman menyimpan dan memutar kredensial, seperti kata sandi basis data, dengan dukungan Lambda otomatis untuk rotasi.

Pemantauan dan Alarm : Amazon CloudWatch memantau kesehatan infrastruktur melalui metrik, log, dan alarm, memungkinkan manajemen proaktif.

Ketahanan dan Pemulihan Bencana : AWS Resilience Hub menilai dan merekomendasikan peningkatan untuk meningkatkan ketahanan sistem, memberikan pemulihan bencana dan strategi yang toleran terhadap kesalahan.

Otomasi dan Pemeliharaan : AWS Systems Manager (SSM) mengotomatiskan inventaris, penambalan, dan tugas pemeliharaan lainnya, meningkatkan efisiensi operasional.

Proyek Citizen Intelligence Agency (CIA) dapat digunakan pada AWS menggunakan file Stack CloudFormation yang disediakan. File ini terletak di cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json folder.

Anda dapat menemukan file Stack CloudFormation di sini.

Untuk meluncurkan tumpukan CloudFormation, ikuti langkah -langkah ini:

Masuk ke konsol manajemen AWS Anda.

Arahkan ke layanan CloudFormation.

Klik Buat Stack .

Di bagian Pilih Template , pilih Unggah File Templat dan unggah file cia-dist-cloudformation.json .

Klik Berikutnya .

Isi nama tumpukan dan parameter yang diperlukan. Parameter dijelaskan dalam file Stack CloudFormation. Sesuaikan mereka sesuai dengan kebutuhan Anda.

Klik di sebelah untuk mengkonfigurasi opsi tumpukan. Anda dapat menambahkan tag atau mengkonfigurasi opsi canggih sesuai kebutuhan.

Klik Berikutnya untuk meninjau pengaturan tumpukan Anda. Pastikan semuanya diatur sesuai keinginan.

Di bagian kemampuan , centang kotak untuk opsi berikut:

Klik Buat tumpukan untuk memulai proses pembuatan tumpukan. AWS Cloudformation akan membuat sumber daya yang diperlukan dan menggunakan proyek CIA.

Setelah proses pembuatan tumpukan selesai, Anda dapat mengakses aplikasi dengan menavigasi ke URL output yang disediakan di tab CloudFormation Stack Outputs.

Panduan ini akan memandu Anda melalui pemasangan proyek CIA di sistem Debian dan Ubuntu 24.4+.

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit Instruksi di bawah ini Atur nama pengguna/kata sandi default dan nama basis data yang digunakan untuk pengembangan. Kami merekomendasikan menggunakan kredensial khusus dan memperbarui konfigurasi di /opt/cia/webapps/cia/WEB-INF/database.properties untuk menentukan nama pengguna/kata sandi Anda sendiri dan nama basis data.

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; Edit /etc/postgresql/16/main/postgresql.conf dan set:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 Edit /etc/postgresql/16/main/pg_hba.conf dan tambahkan baris berikut:

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debSelamat datang di Badan Intelijen Citizen - Repositori Dasbor Aktivitas Politik Swedia. Proyek ini menyediakan dasbor yang komprehensif dan netral yang berfokus pada aktivitas politik di Swedia. Dengan memantau tokoh dan lembaga politik utama, kami menawarkan wawasan berharga tentang kinerja keuangan, metrik risiko, dan tren politik.

Dasbor kami menawarkan tinjauan terperinci tentang tokoh -tokoh politik, data komprehensif tentang berbagai kementerian, metrik kinerja, dan representasi data visual. Lihat dashboard.md kami untuk detail lebih lanjut.

Medborgarunderrättelsebyrån Tillhandahåller en netral Och omfattande dasbor Som fokuserar på politisk aktivitet i sverige. Genom att Övervaka Nyckelpolitiska Figurer Och Institutioner Erbjuder Plattformen Värdefulla Inikter I Finansiell Prestanda, Trender Riskmetriker Och Politiska. Detta ProJekt Drivs av avancerade ai-teknologier som openai och datavisualiseringsverktyg som daigram.

Vår Dashboard Erbjuder en Detaljerad Översikt Över Politiska Figurer, Data Omfattande Om Olika Departemen, Prestandametriker Och Visuell DataRepresentation. Kolla di vår dashboard_sv.md informasi för mer.

Proyek ini ditenagai oleh teknologi AI canggih seperti OpenAi untuk pemrosesan dan analisis data. Kami menggunakan AI untuk memproses dan menganalisis sejumlah besar data dari berbagai sumber terbuka seperti Parlemen Swedia, Otoritas Pemilu Swedia, Bank Dunia, dan Otoritas Manajemen Keuangan Nasional Swedia. Data yang dianalisis kemudian diwakili secara visual melalui alat visualisasi data seperti Daigram.