La Citizen Intelligence Agency est un projet de renseignement open-source (OSINT) axé sur les bénévoles axé sur l'activité politique en Suède. En surveillant les personnages politiques et les institutions clés, la plate-forme fournit des informations précieuses sur la performance financière, les mesures de risque et les tendances politiques. Le tableau de bord comprend un système de classement, permettant aux utilisateurs de comparer objectivement les politiciens en fonction des performances. L'initiative est indépendante et non partisane, cherchant à encourager la prise de décision éclairée, à améliorer la transparence de la gouvernance et à cultiver une citoyenneté engagée et bien informée.

Caractéristiques du projet CIA Ce document présente les fonctionnalités étendues, fournissant des captures d'écran détaillées des tableaux de bord, des tableaux de bord et des analyses critiques. L'accent est mis sur la transparence, la responsabilité et la prise de décision basée sur les données dans l'écosystème politique de la Suède.

Le projet repose sur des données ouvertes provenant de diverses sources, notamment:

[] [] []

Veuillez suivre les instructions dans notre fichier Security.md pour signaler les problèmes de sécurité.

Ce document donne un aperçu de haut niveau des technologies clés utilisées dans le projet de la Citizen Intelligence Agency (CIA) . Chaque technologie joue un rôle vital en soutenant les objectifs de la CIA pour l'analyse, la sécurité et l'évolutivité de la CIA dans le domaine du renseignement politique.

| Catégorie | Technologies |

|---|---|

| Cadre de base | Cadre de printemps |

| Sécurité | Sécurité du printemps, château gonflable |

| Accès aux données | Hibernate, JPA, PostgreSQL, JDBC |

| Gestion des transactions | Narayana (intégré à Spring JpaTransactionManager ) |

| Audit des données | Tournois |

| Moteur de règles commerciales | Baver |

| Messagerie | Activemq artemis, printemps jms |

| Couche Web / UI | Vaadin, compilateur Vaadin Sass, thèmes Vaadin |

| Surveillance | Javamelody, AWS SDK pour CloudWatch |

| Essai | Junit, Mockito, test de printemps, sélénium webdriver |

| Services publics | Apache Commons, Google Guava, SLF4J, Logback, Jackson |

| Gestion de construction et de dépendance | Maven |

Cette pile comprend:

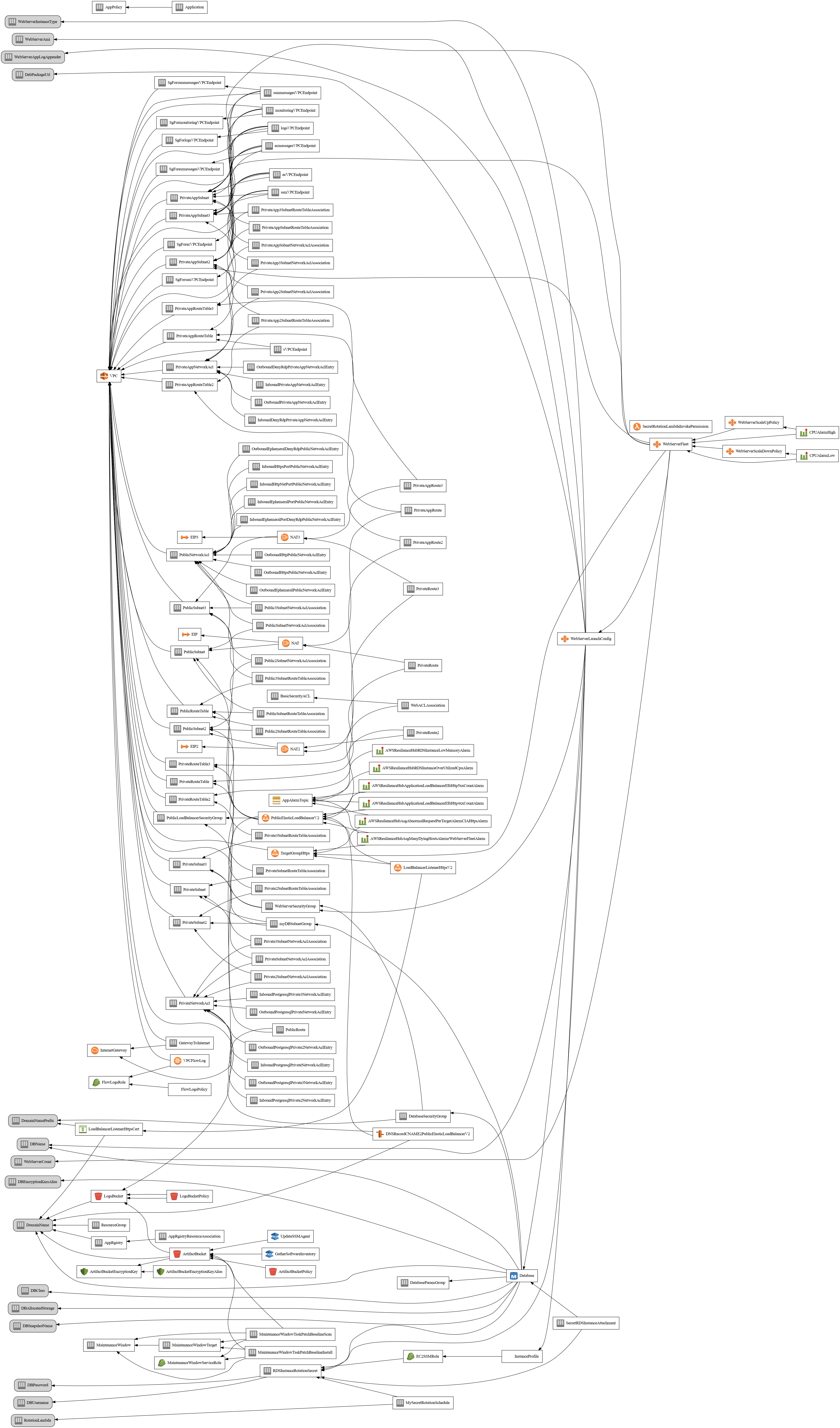

Ce document fournit un résumé complet des services AWS utilisés dans l'infrastructure du projet de la Citizen Intelligence Agency (CIA) , telle que définie par son modèle de cloudformation. Ces services travaillent ensemble pour assurer un environnement de déploiement sécurisé, résilient et évolutif.

| Catégorie | Services AWS | Fonction, catégorie et sous-catégorie du CSF NIST | ISO 27001: 2022 Contrôle et lien |

|---|---|---|---|

| Réseau et sécurité | - Amazon VPC: configure un environnement de réseau personnalisé avec des sous-réseaux publics / privés, des tables de route, une passerelle NAT, des ACL de réseau (NACL) pour le contrôle du trafic et les journaux de flux VPC. - Points de terminaison VPC: permet un accès privé aux services AWS (par exemple, S3, EC2, SSM, CloudWatch Logs). - AWS WAF: protège contre les attaques Web à la couche ALB. - AWS IAM: gère le contrôle d'accès basé sur les rôles. - AWS KMS: gère le chiffrement des données au repos. | Identifier (id) : - Gestion des actifs (id.am-2) Protéger (PR) : - Contrôle d'accès (Pr.AC-1, PR.AC-3, PR.AC-5) - Sécurité des données (pr.ds-1, pr.ds-2) - Technologie protectrice (PR.PT-3) Détecter (DE) : - Surveillance continue de sécurité (DE.CM-3) | - A.8.1 : Gestion des actifs - A.9.4.1 : Politique de contrôle d'accès - A.13.1.1 : commandes de réseau - A.13.1.3 : ségrégation dans les réseaux - A.18.1.5 : réglementation et conformité (voir ISO 27001) |

| Gestion du domaine et du SSL | - Amazon Route 53: gère l'enregistrement du domaine et le routage DNS. - AWS Certificate Manager (ACM): Présentement et gère les certificats SSL / TLS. | Protéger (PR) : - Sécurité des données (PR.DS-5) Détecter (DE) : - Anomalies et événements (de.ae-3) | - A.10.1.1 : contrôles cryptographiques pour la protection des données - A.12.4.3 : Sécurité des services réseau |

| Calculer | - Amazon EC2: fournit des instances de calcul évolutives. | Protéger (PR) : - Technologie protectrice (PR.PT-1) Répondre (Rs) : - Analyse (Rs.an-1), atténuation (Rs.MI-2) | - A.12.1.3 : Gestion des capacités pour l'infrastructure et les services informatiques |

| Équilibrage de charge | - Balancer de charge d'application (ALB): distribue le trafic HTTP / HTTPS entre les instances EC2. | Protéger (PR) : - Technologie protectrice (PR.PT-3) Répondre (Rs) : - Communications (Rs.co-2) | - A.13.1.1 : commandes de réseau - A.13.2.1 : Politiques de transfert d'informations |

| Stockage de données | - Amazon S3: stocke les artefacts d'application et les journaux avec le chiffrement, le contrôle d'accès et les politiques de cycle de vie. - Amazon RDS: Base de données PostgreSQL avec déploiement multi-AZ. | Protéger (PR) : - Sécurité des données (Pr.DS-1, PR.DS-5) - Processus et procédures de protection de l'information (PR.IP-3, PR.IP-4) - Maintenance (PR.MA-1) Récupérer (RC) : - Planification de la récupération (RC.RP-1), Communications (RC.CO-2) | - A.8.2.3 : Sauvegarde des informations - A.10.1.1 : utilisation des contrôles cryptographiques |

| Gestion des secrets | - AWS Secrets Manager: Securely Stores et tourne les informations d'identification sensibles avec le support de rotation Lambda. | Protéger (PR) : - Contrôle d'accès (Pr.AC-1, PR.AC-4) - Sécurité des données (PR.DS-6) - Gestion de l'identité et contrôle d'accès (PR.AC-7) | - A.9.2.2 : Provisioning d'accès aux utilisateurs - A.10.1.1 : Gestion des clés de chiffrement et des informations secrètes |

| Surveillance et alarmes | - Amazon CloudWatch: fournit des mesures, des journaux et des alarmes en temps réel pour surveiller les performances et la santé. | Détecter (DE) : - Surveillance continue de sécurité (DE.CM-3) | - A.12.4.1 : Activités de surveillance |

| Résilience et reprise après sinistre | - AWS Resilience Hub: évalue et améliore la résilience de l'architecture, recommandant des stratégies de tolérance aux pannes et de reprise après sinistre. | Récupérer (RC) : - Planification de la récupération (Rc.rp-1) - Améliorations (rc.im-1) | - A.17.1.2 : Mise en œuvre des contrôles de continuité - A.17.2.1 : Disponibilité des installations de traitement de l'information |

| Automatisation et maintenance | - AWS Systems Manager (SSM): automatise les tâches des stocks, des correctifs et de la maintenance, avec des fenêtres de maintenance SSM et des lignes de base de patch SSM pour les opérations rationalisées. | Protéger (PR) : - Maintenance (Pr.MA-1, PR.MA-2) - Technologie protectrice (PR.PT-1) | - A.12.6.1 : contrôle des vulnérabilités techniques - A.12.7.1 : Considérations d'audit des systèmes d'information |

Réseautage et sécurité : Amazon VPC crée un environnement de réseau isolé avec NAT Gateway, NaCLS et VPC Flow Journaux. Les points de terminaison VPC offrent un accès privé aux services AWS (par exemple, S3, EC2, SSM), AWS WAF protège contre les attaques Web, AWS IAM sécurise le contrôle d'accès et AWS KMS crypte les données au repos.

Gestion du domaine et SSL : Amazon Route 53 gère l'enregistrement DNS et le domaine, tandis que AWS Certificate Manager (ACM) fournit des certificats SSL / TLS pour la sécurité HTTPS.

Couche de calcul : les instances Amazon EC2 hébergent l'application, fournissant des ressources de calcul flexibles et évolutives.

Équilibrage de charge : L'équilibreur de charge d'application (ALB) distribue le trafic HTTP / HTTPS à travers les instances EC2, optimisant pour la haute disponibilité et la résilience.

Stockage de données : Amazon RDS propose une configuration Resilient PostgreSQL avec des groupes de déploiement multi-AZ et de paramètres personnalisés. Amazon S3 stocke en toute sécurité des artefacts et des journaux, avec des politiques de cycle de vie et des clés de chiffrement gérées par KMS pour la conformité.

Secrets Management : AWS Secrets Manager stocke et fait tourner les informations d'identification, telles que les mots de passe de base de données, avec la prise en charge automatisée de Lambda pour la rotation.

Surveillance et alarmes : Amazon CloudWatch surveille la santé de l'infrastructure à travers des métriques, des journaux et des alarmes, permettant une gestion proactive.

Résilience et reprise après sinistre : AWS Resilience Hub évalue et recommande des améliorations pour améliorer la résilience du système, offrant une reprise après sinistre et des stratégies tolérantes aux pannes.

Automatisation et maintenance : AWS Systems Manager (SSM) automatise les inventaires, les correctifs et autres tâches de maintenance, augmentant l'efficacité opérationnelle.

Le projet Citizen Intelligence Agency (CIA) peut être déployé sur AWS à l'aide du fichier de pile Cloudformation fourni. Ce fichier est situé dans le dossier cia-dist-cloudformation/src/main/resources/cia-dist-cloudformation.json .

Vous pouvez trouver le fichier de pile Cloudformation ici.

Pour lancer la pile Cloudformation, suivez ces étapes:

Connectez-vous à votre console de gestion AWS.

Accédez au service Cloudformation.

Cliquez sur Créer une pile .

Dans la section Sélectionner le modèle , choisissez Télécharger un fichier de modèle et télécharger le fichier cia-dist-cloudformation.json .

Cliquez sur Suivant .

Remplissez le nom de la pile et les paramètres requis. Les paramètres sont décrits dans le fichier de pile CloudFormation. Ajustez-les en fonction de vos besoins.

Cliquez sur Suivant pour configurer les options de pile. Vous pouvez ajouter des balises ou configurer des options avancées selon les besoins.

Cliquez sur Suivant pour revoir vos paramètres de pile. Assurez-vous que tout est configuré comme vous le souhaitez.

Dans la section Capacités , cochez les cases pour les options suivantes:

Cliquez sur Créer une pile pour démarrer le processus de création de pile. AWS CloudFormation créera les ressources requises et déploiera le projet CIA.

Une fois le processus de création de pile terminé, vous pouvez accéder à l'application en naviguant vers l'URL de sortie fournie dans l'onglet Sorties de pile Cloudformation.

Ce guide vous guidera dans l'installation du projet CIA sur les systèmes Debian et Ubuntu 24.4+.

$ sudo apt-get install openjdk-21-jdk postgresql-16$ sudo apt-get install postgresql-16 postgresql-contrib postgresql-16-pgaudit Les instructions ci-dessous définissent le nom d'utilisateur / mot de passe par défaut et le nom de la base de données utilisés pour le développement. Nous vous recommandons d'utiliser des informations d'identification personnalisées et de mettre à jour la configuration sur /opt/cia/webapps/cia/WEB-INF/database.properties pour définir votre propre nom d'utilisateur / mot de passe et nom de base de données.

$ sudo su - postgres

$ psql

postgres= # CREATE USER eris WITH password 'discord';

postgres= # CREATE DATABASE cia_dev;

postgres= # GRANT ALL PRIVILEGES ON DATABASE cia_dev to eris; Edit /etc/postgresql/16/main/postgresql.conf et set:

max_prepared_transactions = 100 shared_preload_libraries = ' pg_stat_statements, pgaudit, pgcrypto '

pgaudit.log = ddl

pg_stat_statements.track = all

pg_stat_statements.max = 10000 Edit /etc/postgresql/16/main/pg_hba.conf et ajouter la ligne suivante:

host all all ::1/128 md5$ service postgresql restart$ wget https://github.com/Hack23/cia/releases/download/2024.11.23/cia-dist-deb-2024.11.23.all.deb ` ` `

8. Install the Debian package:

` ` ` bash

$ sudo dpkg -i cia-dist-deb-2024.11.17.all.debBienvenue à la Citizen Intelligence Agency - Suède Repository du tableau de bord des activités politiques. Ce projet fournit un tableau de bord complet et neutre axé sur l'activité politique en Suède. En surveillant les principales personnalités politiques et institutions, nous offrons des informations précieuses sur la performance financière, les mesures de risque et les tendances politiques.

Notre tableau de bord offre un aperçu détaillé des personnalités politiques, des données complètes sur divers ministères, des mesures de performance et une représentation des données visuelles. Consultez notre tableau de bord.md pour plus de détails.

Medborgarunderrättelsebyrån tillhandahåller en neutre och omfattande tableau de bord som fokuserar på politisk aktivitet i sverige. Genom Att Övervaka Nyckelpolitististisha Figure Och Institutioner Erbjuder Plattformren Värdefulla insikter I Finansiell Prestanda, Riskmetriker Och Politiska Trender. DETTA Projekt Drivs Av Avancerade Ai-Teknologier Som Openai Och Datavisualiseringsverktyg Som Daigram.

Voår Dashboard Erbjuder en detaljerad Översikt Över Politiska Figurure, Omfattande Data Om Olika Département, pré-allégier Och Visuell DataRarePresentation. Kolla dans Vår Dashboard_Sv.Md För Mer Informations.

Ce projet est alimenté par des technologies AI avancées comme OpenAI pour le traitement et l'analyse des données. Nous utilisons l'IA pour traiter et analyser une grande quantité de données provenant de diverses sources ouvertes telles que le Parlement suédois, l'autorité électorale suédoise, la Banque mondiale et la Swedish National Financial Management Authority. Les données analysées sont ensuite représentées visuellement via des outils de visualisation des données comme Daigram.