PowerJoker

[注意]:如果您有问题或有改进的建议,请随时接触

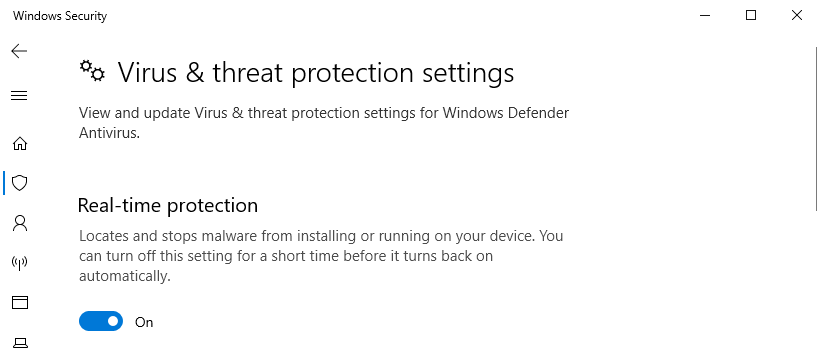

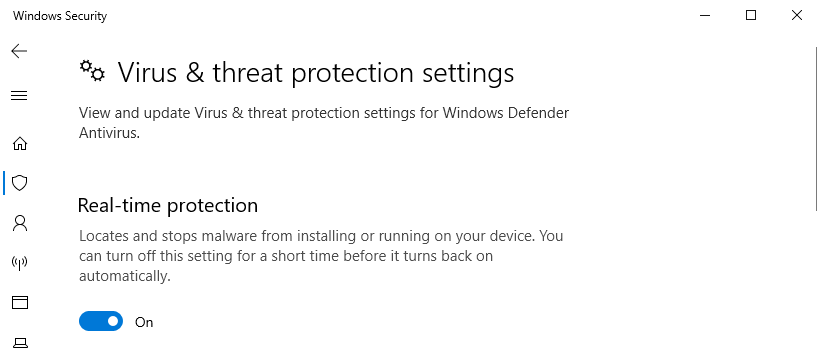

“ PowerJoker”是一个PowerShell脚本,在每个执行中都会使简单的Powershell有效载荷混淆。在脚本的每个执行中,用户输入lhost/lport后,脚本会生成一个简单的PowerShell代码,但以{0/b/f/f/u/$/$/c/a/t/3}方式以{0/b/f/f/u/c/a/t/3}方式,可以逃避Windows Defender/Realtime TimeTimeProtection。脚本没有尝试手动更改它,而是检查“已知”单词,并用随机的onces替换它们。完成后,执行.PS文件会导致攻击机上的外壳,而没有注意到它(过程运行背景)。注意:读取有关.ps1文件的底线。

用法

- 在进行受害者机器时(只是为了娱乐),打开防御者。

- git克隆仓库。

- pip3 install -r sumpliont.txt。

- Python3 PowerJoker.py -L [本地机器] -P [端口]。

- 在受害机器上运行PowerShell代码并等待。

注意:您可以制作.ps文件并将其发送给受害者,该文件必须在车站上具有管理权限。当.ps脚本启动时,它将作为管理员权限执行,并可以提供很高的权限。目前,这些代码线只是注释,但是您可以根据需要修改它们。只需在源内部的“特权”,然后按照自己的意愿进行播放。 [请阅读更新] - 确保受害者运行它。

目前

Windows一直看着我们所知道的绕过AV的方法。目前,有效载荷似乎有效。请,如果从某种原因出发,我想知道脚本由后卫进行了挑战。

PJ.MP4

当过程完成后,受害者必须运行生成的PowerShell代码。当他这样做时,请等待收到壳。现在很快,我将添加更多绕过后卫的选项,因为我知道还有更多绕过的选项/方法,但是再次可以改变。今天有效的是,明天可能不起作用。

更新

使代码将base64作为有效载荷,并生成一个“特权”文件。PS1'文件,该文件内部可以包含base64有效载荷。只需将其替换为在base64有效载荷中['BASE64_ENCODED_COMMAND_HERE']的部分中,您就可以使用.ps1而不是使用有效载荷。

07/04

- PowerJoker现在可以随机选择变量和字符串。

- 使用这种方法,逃避实时保护会更容易。我目前正在研究一些新的混淆技术。

28/04更新:

- 添加在每个执行中显示替换单词的功能。

- PowerJoker使用从列表中拾取的随机能力。

- 在用户交互的代码中添加更多功能。

- 使用-r标志将以原始模式显示结果。

30/08更新:

- NC的自动听众。

- 在输入命令时修复输出。

现在,当将PJ组合在生成的PS1文件中时,使用另一层混淆也可能很强。

5/9更新:

增强的会话管理:

- 现在,用户可以在与PJ交互时保持不同的会话。

- 在启动会话时,用户可以选择通过输入其ID来选择特定的会话。

- 在会话中进入会话后,按“ CTRL+C”允许用户暂停当前会话并在会话之间切换。

- 诸如“退出”或“退出”之类的命令将终止当前会话。如果您想关闭所有内容,只需从菜单中选择“ 0”即可。请注意,在会话中,并获得新的连接使它看起来好像被悬挂了,按“ Ctrl + C”应该使它正好。回去,然后选择所需的SessionID。

高级有效载荷混淆:

- 更多的混淆层。

- 注意:对于寻求额外层的用户,最终有效负载可能是一个很棒的开始。

改进的用户界面:

- 颜色/信息/输出已得到改善,以至于更加好。

- [!!]注意:不要忘记安装需求。txt。如果您面临错误,请与我分享信息。

- [+] NGROK能力。使用“ -n”标志的使用,将提示用户选择具有主套接字连接的本地端口。例如,使用'python3 [tool.py] -l [ngrok.link] -p [ngrok port] -n ngrok'将促使用户选择一个本地端口来从ngrok转发连接。当然,不要忘记注册服务。