Powerjoker

[Catatan]: Jika Anda memiliki masalah atau memiliki saran untuk perbaikan, jangan ragu untuk menjangkau

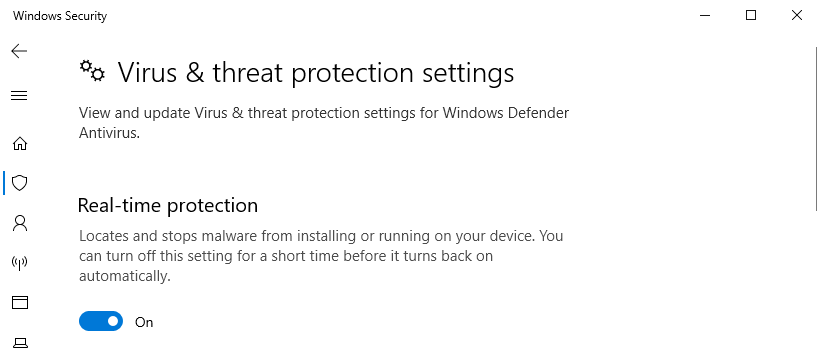

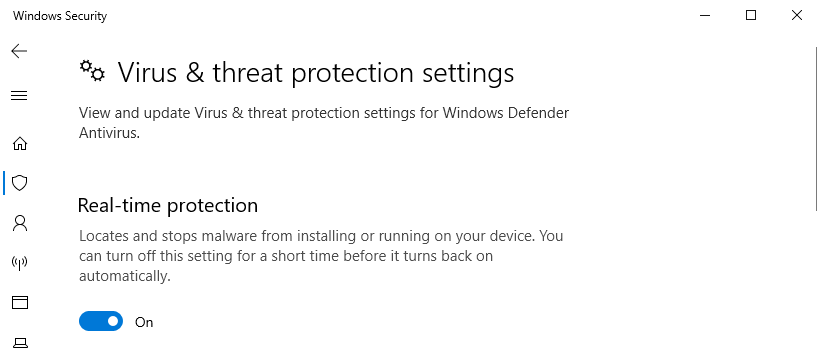

'PowerJoker' adalah skrip PowerShell yang mengaburkan muatan SimplePowershell di setiap eksekusi. Dalam setiap eksekusi skrip, setelah pengguna masukkan lhost/lport, skrip menghasilkan kode SimplePowershell, tetapi dengan cara {0/b/f/u/$/c/a/t/3} yang (untuk saat ini), dapat menghindari windows bek/realtimeprotection. Alih -alih mencoba mengubahnya secara manual, skrip memeriksa kata -kata 'yang diketahui', dan menggantinya dengan onces acak. Setelah selesai, mengeksekusi file .ps menghasilkan shell pada mesin penyerang, tanpa menyadarinya (proses menjalankan latar belakang). Catatan: Baca intinya tentang file .ps1.

Penggunaan

- Nyalakan bek pada mesin korban sambil melakukannya [hanya untuk bersenang -senang].

- Git mengkloning repo.

- Pip3 Instal -R Persyaratan.txt.

- python3 powerjoker.py -l [mesin lokal] -p [port].

- Jalankan kode PowerShell di mesin korban dan tunggu.

Catatan: Anda dapat membuat file .ps dan mengirimkannya ke korban, yang harus memiliki izin admin di stasiun. Ketika skrip .ps diluncurkan, itu akan dieksekusi sebagai izin administrator dan dapat memberikan izin tinggi. Untuk saat ini, baris kode ini hanyalah komentar, tetapi Anda dapat memodifikasinya sesuai keinginan. Biarkan saja 'hak istimewa' di dalam sumber, dan mainkan dengan cara yang diinginkan. [Tolong baca pembaruan] - Pastikan korban menjalankannya.

MEMIROH

Windows terus terlihat seperti yang kita semua tahu untuk metode bypass AV. Untuk saat ini, tampaknya muatannya berhasil. Tolong, jika dari beberapa alasan skrip menjadi kecocokan oleh bek, saya ingin tahu.

Pj.mp4

Ketika proses selesai, korban harus menjalankan kode PowerShell yang digener. Ketika dia melakukannya, tunggu untuk menerima cangkang. Sekarang saya akan menambahkan lebih banyak opsi melewati bek karena saya tahu bahwa ada lebih banyak opsi/metode bypass, tetapi sekali lagi - itu dapat berubah dalam sehari -hari. Apa yang berhasil hari ini, mungkin tidak berhasil besok.

Pembaruan

Membuat kode hasil dalam memberikan base64 sebagai muatan dan juga menghasilkan file 'privilege.ps1' yang dapat memiliki di dalamnya payload base64. Cukup ganti saja di dalam bagian di mana ['base64_encoded_command_here'] dengan payload base64, dan Anda dapat menggunakan .ps1 sebagai gantinya menggunakan hanya muatan.

07/04

- PowerJoker sekarang dapat secara acak memilih variabel dan string.

- Dengan metode ini, lebih mudah untuk menghindari perlindungan waktu nyata. Saat ini saya sedang mengerjakan beberapa teknik kebingungan baru.

28/04 UPDATE:

- Tambahkan kemampuan untuk menunjukkan kata -kata yang diganti dalam setiap eksekusi.

- PowerJoker menggunakan kemampuan acak untuk mengambil dari daftar.

- Tambahkan lebih banyak fungsionalitas ke kode untuk interaksi pengguna.

- Menggunakan bendera -r akan menunjukkan hasil dalam mode mentah.

Pembaruan 30/08:

- Pendengar mobil dengan NC.

- Perbaiki output saat perintah dimasukkan.

Sekarang menggunakan lapisan pengabangan lain bisa menjadi kuat ketika menggabungkan PJ di dalam file PS1 yang dihasilkan.

Pembaruan 5/9:

Manajemen Sesi yang Ditingkatkan:

- Pengguna sekarang dapat mempertahankan sesi yang berbeda saat berinteraksi dengan PJ.

- Saat memulai sesi, pengguna memiliki opsi untuk memilih sesi tertentu dengan memasukkan ID -nya.

- Setelah berada di dalam sesi, menekan "Ctrl+C" memungkinkan pengguna untuk menjeda sesi saat ini dan beralih antar sesi.

- Perintah seperti "keluar" atau "berhenti" akan mengakhiri sesi saat ini. Jika Anda ingin menutup semua, cukup pilih "0" dari menu. Catatan saat berada di dalam sesi, dan mendapatkan koneksi baru membuatnya terlihat seperti menggantung, tekan 'Ctrl + C' harus membuatnya ok. Kembali dan pilih sesi yang Anda inginkan.

Kebingungan muatan lanjutan:

- Lebih banyak lapisan kebingungan.

- Catatan: Untuk pengguna yang mencari lapisan tambahan, muatan akhir bisa menjadi awal yang luar biasa.

Antarmuka pengguna yang ditingkatkan:

- Warna/info/output telah ditingkatkan menjadi lebih baik.

- [!!] Catatan: Jangan lupa untuk menginstal persyaratan.txt. Jika Anda menghadapi kesalahan, bagikan saya dengan informasi.

- [+] Kemampuan Ngrok. Dengan menggunakan bendera '-N', pengguna akan segera memilih port lokal dengan koneksi soket utama. Misalnya menggunakan 'python3 [tool.py] -l [ngrok.link] -p [port Ngrok] -n ngrok', akan meminta pengguna untuk memilih port lokal untuk meneruskan koneksi dari Ngrok. Jangan lupa mendaftar ke layanan tentu saja.