PowerJoker

[ملاحظة]: إذا كان لديك مشاكل أو لديك اقتراحات للتحسين ، فالرجاء عدم التردد في التواصل

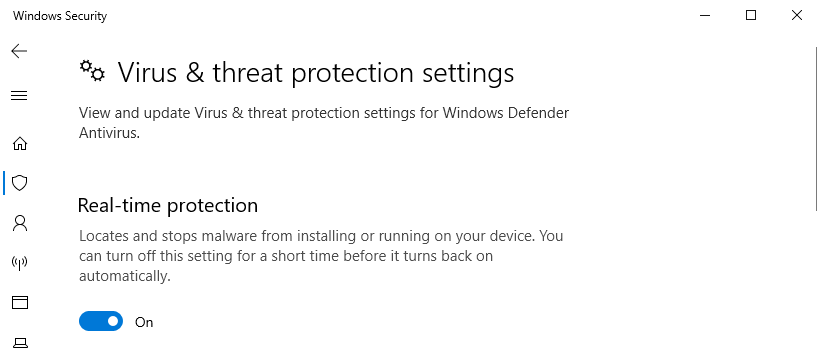

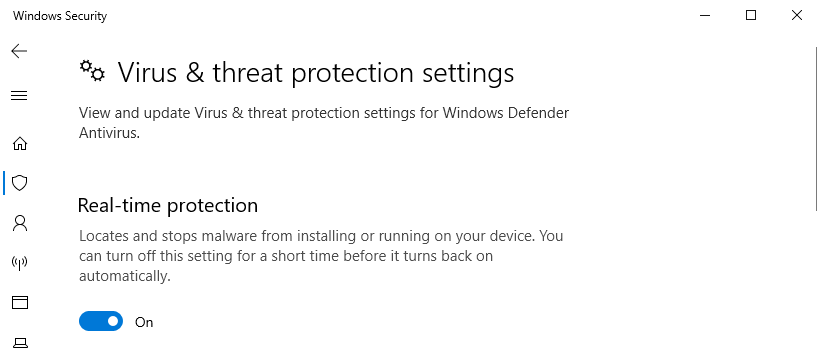

"PowerJoker" هو نص PowerShell الذي يعاني من حمولة SimplePowerShell في كل تنفيذ. في كل تنفيذ البرنامج النصي ، بعد إدخال المستخدم LHOST/LTPOR ، يقوم البرنامج النصي بإنشاء رمز SimplePowerShell ، ولكن بطريقة {0/f/u/$/c/a/t/3} والتي يمكن (الآن) التهرب من مدافع Windows/realTimeProtection. بدلاً من محاولة تغييره يدويًا ، يقوم البرنامج النصي بالتحقق من الكلمات "المعروفة" ، واستبدالها بعلم عشوائي. عند الانتهاء ، يؤدي تنفيذ ملف .PS إلى قذيفة على آلة المهاجم ، دون أن تلاحظ الضحية (تعمل العملية على خلفية). ملاحظة: اقرأ الأسطر السفلية حول ملف .PS1.

الاستخدام

- قم بتشغيل Defender على Mustim Machine أثناء القيام بذلك [فقط للمتعة].

- غيت استنساخ الريبو.

- PIP3 تثبيت -r متطلبات.

- Python3 powerjoker.py -l [الجهاز المحلي] -P [منفذ].

- قم بتشغيل رمز PowerShell على آلة الضحايا وانتظر.

ملاحظة: يمكنك عمل ملف .PS وإرساله إلى الضحية ، والذي يجب أن يكون له أذونات المسؤول في المحطة. عند إطلاق البرنامج النصي .PS ، سيتم تنفيذ أذونات المسؤول ويمكن أن يعطي أذونات عالية. في الوقت الحالي ، فإن خطوط الكود هذه مجرد تعليقات ، ولكن يمكنك تعديلها كما يحلو لك. ما عليك سوى "الامتياز" داخل المصدر ، ولعب معه بالطريقة التي تريدها. [اقرأ التحديثات من فضلك] - تأكد من تشغيل الضحية.

في الوقت الراهن

يستمر Windows في البحث كما نعرف جميعًا عن طرق تجاوز AV. في الوقت الحالي ، يبدو أن الحمولة النافعة تعمل. من فضلك ، إذا كان المدافع يرجع إلى بعض الأسباب ، أود أن أعرف.

PJ.MP4

عند الانتهاء من العملية ، يجب على الضحية تشغيل رمز PowerShell المولد. عندما يفعل ، انتظر لتلقي قذيفة. الآن سرعان ما سأضيف المزيد من الخيارات لتجاوز المدافع لأنني أعلم أن هناك المزيد من الخيارات/طريقة الالتفاف ، ولكن مرة أخرى - يمكن أن يتغير في كل يوم. ما يعمل اليوم ، قد لا يعمل غدًا.

التحديثات

جعل الرمز ينتج عن إعطاء BASE64 كحمولة الحمولة وأيضًا إنشاء ملف "امتياز. PPS1" الذي يمكن أن يكون داخله حمولة BASE64. ما عليك سوى استبداله داخل القسم حيث ['base64_encoded_command_here'] بحمولة BASE64 ، ويمكنك استخدام .PS1 بدلاً من ذلك باستخدام الحمولة الحمولة فقط.

07/04

- يمكن الآن لالتقاط المتغيرات والسلاسل بشكل عشوائي.

- مع هذه الطريقة ، من الأسهل التهرب من الحماية في الوقت الفعلي. أنا أعمل حاليًا على بعض تقنيات التشويش الجديدة.

28/04 تحديث:

- أضف القدرة على إظهار الكلمات المستبدلة في كل تنفيذ.

- يستخدم PowerJoker القدرة العشوائية على التقاط من قائمة.

- إضافة المزيد من الوظائف إلى رمز تفاعل المستخدم.

- سوف يعرض علامة -r العلم النتائج في الوضع الخام.

تحديث 30/08:

- مستمع السيارات مع NC.

- إصلاح الإخراج عند إدخال الأوامر.

الآن يمكن أن يكون استخدام طبقة أخرى من التشويش قويًا عند الجمع بين PJ داخل ملف PS1 الذي تم إنشاؤه.

تحديث 5/9:

إدارة الجلسة المعززة:

- يمكن للمستخدمين الآن الحفاظ على جلسات مميزة عند التفاعل مع PJ.

- عند بدء جلسة ، يكون لدى المستخدمين خيار اختيار جلسة محددة عن طريق إدخال معرفها.

- بمجرد دخول الجلسة ، يتيح الضغط على "Ctrl+C" للمستخدمين إيقاف الجلسة الحالية والتبديل بين الجلسات.

- أوامر مثل "الخروج" أو "الإقلاع" ستنهي الجلسة الحالية. إذا كنت ترغب في إغلاق الكل ، فما عليك سوى تحديد "0" من القائمة. ملاحظة أثناء جلسة واحدة ، والحصول على اتصال جديد يجعله يبدو وكأنه معلق ، يجب أن يجعل "Ctrl + C" يجعله على ما يرام. وحدد SessionId الذي تريده.

تشويش الحمولة المتقدمة:

- المزيد من طبقات التشويش.

- ملاحظة: بالنسبة للمستخدمين الذين يبحثون عن طبقة إضافية ، يمكن أن تكون الحمولة النهائية بداية رائعة.

واجهة المستخدم المحسنة:

- تم تحسين الألوان/المعلومات/الإخراج لتكون أكثر جمالا.

- [!!] ملاحظة: لا تنسوا تثبيت المتطلبات. إذا واجهت أخطاء ، شاركني مع المعلومات.

- [+] القدرة ngrok. مع استخدام علامة "-n" ، يكون المستخدم مطالبة بتحديد منفذ محلي مع اتصالات المقبس الرئيسية. على سبيل المثال ، سيؤدي استخدام "python3 [tool.py] -l [ngrok.link] -p [ngrok port] -n ngrok" ، إلى اختيار منفذ محلي لإعادة توجيه الاتصالات من NGROK. لا تنس التسجيل في الخدمة بالطبع.