PowerJoker

[Nota]: Se você tiver problemas ou tiver sugestões de melhoria, não hesite em alcançar

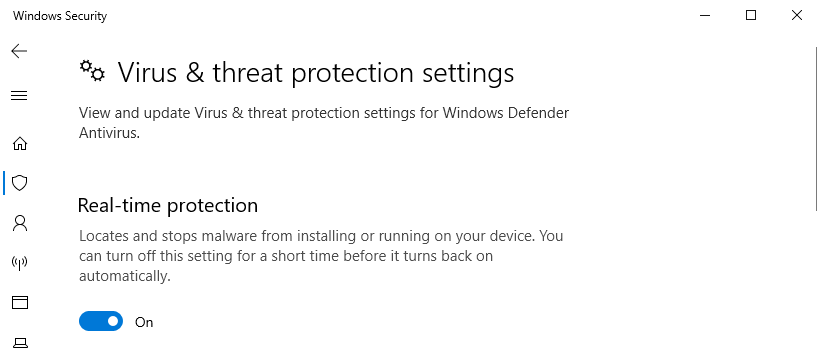

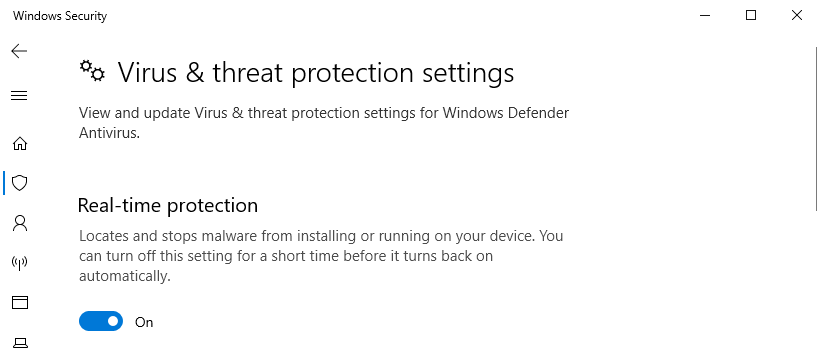

'PowerJoker' é um script de PowerShell que ofusca uma carga útil simples de powershell em cada execução. Em todas as execuções do script, depois que o usuário insere o LHOST/LPORT, o script gera um código SimplePowershell, mas de uma maneira {0/b/f/u/$/c/a/t/3} que (por enquanto) pode evitar o Windows Defender/RealTimeProtecção. Em vez de tentar alterá -lo manualmente, o script verifica as palavras 'conhecidas' e substitua -as por uma onces aleatórios. Quando terminar, a execução do arquivo .PS resulta em um shell na máquina do atacante, sem o aviso da vítima (o processo executa o plano de fundo). NOTA: Leia os resultados sobre o arquivo .ps1.

Uso

- Ligue o zagueiro na Victim Machine enquanto faz isso [apenas por diversão].

- Git clone o repo.

- pip3 install -r requisitos.txt.

- python3 PowerJoker.py -l [máquina local] -p [porta].

- Execute o código PowerShell na máquina da vítima e aguarde.

Nota: Você pode fazer um arquivo .ps e enviá -lo para a vítima, que deve ter permissões de administrador na estação. Quando o lançamento do script .PS, ele será executado como permissões do administrador e pode fornecer altas permissões. Por enquanto, essas linhas de código são apenas comentários, mas você pode modificá -las como desejar. Apenas descompense o 'privilégio' dentro da fonte e brinque com ela do jeito que deseja. [Leia as atualizações, por favor] - Certifique -se de que a vítima o execute.

Por agora

O Windows continua procurando como todos sabemos para esses métodos de ignorar os AVs. Por enquanto, parece que a carga útil funciona. Por favor, se, por algum motivo, o script foi escolhido pelo Defender, eu gostaria de saber.

PJ.MP4

Quando o processo terminar, a vítima deve executar o código do PowerShell generetado. Quando ele o fizer, espere para receber uma concha. Agora, em breve, adicionarei mais opções de ignorar o Defender, porque sei que há mais opções/método de desvio, mas novamente - ele pode mudar todos os dias. O que funciona hoje pode não funcionar amanhã.

Atualizações

Fiz o código resulta em fornecer o Base64 como a carga útil e também gerar um arquivo 'privilégio.ps1' que pode ter dentro dela a carga útil base64. Basta substituí -lo dentro da seção em que ['base64_encoded_command_here'] pela carga útil base64 e você pode usar o .ps1 em vez de usar apenas a carga útil.

07/04

- O PowerJoker agora pode escolher aleatoriamente variáveis e cordas.

- Com esse método, é mais fácil evitar a proteção em tempo real. Atualmente, estou trabalhando em algumas novas técnicas de ofuscação.

28/04 Atualização:

- Adicione a capacidade de mostrar as palavras substituídas em cada execução.

- O PowerJoker usa a capacidade aleatória de buscar uma lista.

- Adicione mais funcionalidade ao código para interação do usuário.

- Usar o sinalizador -r mostrará os resultados no modo bruto.

30/08 Atualização:

- Ouvinte automático com NC.

- Corrija a saída quando os comandos forem inseridos.

Agora, o uso de outra camada de ofuscação pode ser forte ao combinar PJ dentro de um arquivo PS1 gerado.

5/9 Atualização:

Gerenciamento aprimorado de sessão:

- Agora, os usuários podem manter sessões distintas ao interagir com o PJ.

- Ao iniciar uma sessão, os usuários têm a opção de selecionar uma sessão específica digitando seu ID.

- Uma vez dentro da sessão, pressionar "Ctrl+C" permite que os usuários pausem a sessão atual e alterne entre as sessões.

- Comandos como "Exit" ou "Quit" encerrarão a sessão atual. Se você deseja fechar tudo, basta selecionar "0" no menu. Nota, enquanto dentro de uma sessão, e obter uma nova conexão faz com que pareça pendurado, pressione 'ctrl + c' deve fazer com que seja ok. vá de volta e selecione o SessionID que você deseja.

Ofuscação avançada da carga útil:

- Mais camadas de ofuscação.

- Nota: Para os usuários que buscam uma camada extra, a carga útil final pode ser um começo incrível.

Interface de usuário aprimorada:

- As cores/informações/saída foram aprimoradas para ser muito mais bem.

- [!!] Nota: Não se esqueça de instalar os requisitos.txt. Se você enfrentar erros, compartilhe -me com as informações.

- [+] habilidade ngrok. Com o uso do sinalizador '-n', o usuário será rápido para selecionar uma porta local com as conexões de soquete principal. Por exemplo, usando 'python3 [ferramenta.py] -l [ngrok.link] -p [porta ngrok] -n ngrok', levará o usuário a escolher uma porta local para encaminhar conexões do NGrok. Não se esqueça de se registrar no serviço, é claro.