Powerjoker

[หมายเหตุ]: หากคุณมีปัญหาหรือมีข้อเสนอแนะสำหรับการปรับปรุงโปรดอย่าลังเลที่จะเข้าถึง

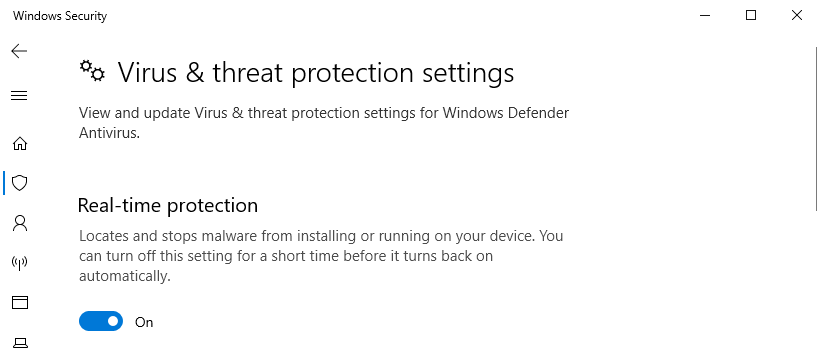

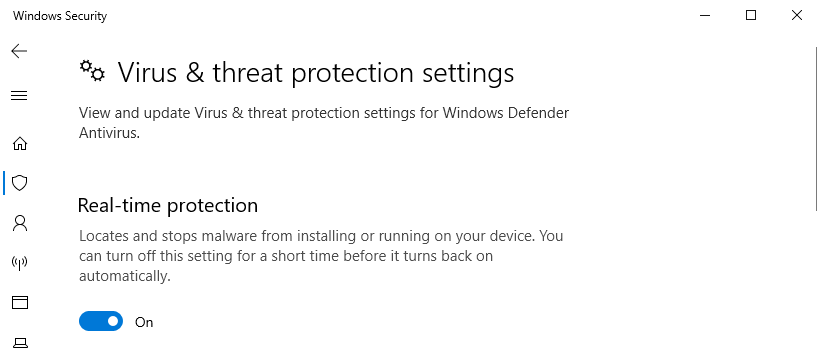

'PowerJoker' เป็นสคริปต์ PowerShell ที่ทำให้งงงวยเพย์โหลด SimplePowerShell ในการดำเนินการแต่ละครั้ง ในการดำเนินการทุกครั้งของสคริปต์หลังจากผู้ใช้ป้อน lhost/lport สคริปต์จะสร้างรหัส SimplePowerShell แต่ในวิธี {0/b/f/u/$/c/a/t/3} ซึ่ง (สำหรับตอนนี้) สามารถหลบเลี่ยง Windows Defender/RealTimeProtection แทนที่จะลองเปลี่ยนมันด้วยตนเองสคริปต์ตรวจสอบคำ 'ที่รู้จัก' และแทนที่ด้วยการสุ่ม เมื่อเสร็จแล้วให้ดำเนินการไฟล์. ps จะส่งผลให้เชลล์บนเครื่องโจมตีโดยไม่ต้องแจ้งให้ทราบล่วงหน้า (กระบวนการทำงานพื้นหลัง) หมายเหตุ: อ่านบรรทัดล่างเกี่ยวกับไฟล์. ps1

การใช้งาน

- เปิดผู้พิทักษ์บนเครื่องเหยื่อในขณะที่ทำ [เพื่อความสนุก]

- git clone repo

- PIP3 Install -r required.txt

- Python3 powerjoker.py -l [เครื่องท้องถิ่น] -p [พอร์ต]

- เรียกใช้รหัส PowerShell บนเครื่องเหยื่อและรอ

หมายเหตุ: คุณสามารถสร้างไฟล์. ps และส่งไปยังเหยื่อซึ่งจะต้องมีสิทธิ์ผู้ดูแลระบบในสถานี เมื่อการเปิดตัวสคริปต์. PPS จะดำเนินการเป็นสิทธิ์ของผู้ดูแลระบบและสามารถให้สิทธิ์สูง สำหรับตอนนี้บรรทัดของรหัสเหล่านี้เป็นเพียงความคิดเห็น แต่คุณสามารถแก้ไขได้ตามที่คุณต้องการ เพียงแค่อึดอัด 'สิทธิพิเศษ' ภายในแหล่งที่มาและเล่นกับมันอย่างที่ต้องการ [อ่านอัปเดตได้โปรด] - ตรวจสอบให้แน่ใจว่าเหยื่อวิ่ง

ก่อน

Windows ยังคงมองหาตามที่เราทุกคนรู้เกี่ยวกับวิธีการเช่นนี้ในการข้าม AV สำหรับตอนนี้ดูเหมือนว่าน้ำหนักบรรทุกจะใช้งานได้ ได้โปรดถ้าด้วยเหตุผลบางอย่างสคริปต์ได้รับการสนับสนุนจากผู้พิทักษ์ฉันอยากรู้

pj.mp4

เมื่อกระบวนการเสร็จสิ้นเหยื่อจะต้องเรียกใช้รหัส PowerShell เมื่อเขาทำเช่นนั้นรอรับเปลือกหอย เร็ว ๆ นี้ฉันจะเพิ่มตัวเลือกเพิ่มเติมของการบายพาสผู้พิทักษ์เพราะฉันรู้ว่ามีตัวเลือก/วิธีการบายพาสมากขึ้น แต่อีกครั้ง - มันสามารถเปลี่ยนแปลงได้ทุกวัน วันนี้ทำงานอะไรไม่ได้ผลในวันพรุ่งนี้

การอัปเดต

ทำให้รหัสผลลัพธ์ในการให้ Base64 เป็นน้ำหนักบรรทุกและยังสร้างไฟล์ 'privilege.ps1' ซึ่งสามารถมีอยู่ภายใน Payload Base64 เพียงแทนที่ภายในส่วนที่ ['base64_encoded_command_her'] ด้วย payload base64 และคุณสามารถใช้. ps1 แทนการใช้เฉพาะน้ำหนักบรรทุก

07/04

- PowerJoker สามารถสุ่มเลือกตัวแปรและสตริงได้

- ด้วยวิธีนี้มันจะง่ายกว่าที่จะหลีกเลี่ยงการป้องกันแบบเรียลไทม์ ฉันกำลังทำงานเกี่ยวกับเทคนิคการทำให้งงงวยใหม่

28/04 อัปเดต:

- เพิ่มความสามารถในการแสดงคำที่แทนที่ในการดำเนินการแต่ละครั้ง

- PowerJoker ใช้ความสามารถแบบสุ่มในการรับจากรายการ

- เพิ่มฟังก์ชั่นเพิ่มเติมลงในรหัสสำหรับการโต้ตอบของผู้ใช้

- การใช้ -R Flag จะแสดงผลลัพธ์ในโหมด RAW

อัปเดต 30/08:

- ผู้ฟังอัตโนมัติกับ NC

- แก้ไขเอาต์พุตเมื่อป้อนคำสั่ง

ตอนนี้การใช้เลเยอร์อื่นของการทำให้งงอาจสูงขึ้นเมื่อรวม PJ ไว้ในไฟล์ PS1 ที่สร้างขึ้น

5/9 อัปเดต:

การจัดการเซสชันที่ปรับปรุงแล้ว:

- ตอนนี้ผู้ใช้สามารถรักษาเซสชันที่แตกต่างกันเมื่อมีปฏิสัมพันธ์กับ PJ

- ในการเริ่มต้นเซสชันผู้ใช้มีตัวเลือกในการเลือกเซสชันเฉพาะโดยป้อน ID

- เมื่ออยู่ในเซสชันการกด "Ctrl+C" ช่วยให้ผู้ใช้สามารถหยุดเซสชันปัจจุบันและสลับระหว่างเซสชันได้ชั่วคราว

- คำสั่งเช่น "ออก" หรือ "ออก" จะยุติเซสชันปัจจุบัน หากคุณต้องการปิดทั้งหมดเพียงเลือก "0" จากเมนู หมายเหตุในขณะที่อยู่ในเซสชันและการเชื่อมต่อใหม่ทำให้ดูเหมือนว่ามันถูกแขวนไว้กด 'Ctrl + C' ควรทำให้มันตกลงกลับไปและเลือก SessionId ที่คุณต้องการ

การทำให้งงงวยเพย์โหลดขั้นสูง:

- เลเยอร์ของการทำให้งงงวยมากขึ้น

- หมายเหตุ: สำหรับผู้ใช้ที่กำลังมองหาเลเยอร์พิเศษ Payload สุดท้ายอาจเป็นการเริ่มต้นที่ยอดเยี่ยม

ปรับปรุงส่วนต่อประสานผู้ใช้:

- สี/ข้อมูล/ผลลัพธ์ได้รับการปรับปรุงให้ดีขึ้นมาก

- [!!] หมายเหตุ: อย่าลืมติดตั้งข้อกำหนด. txt หากคุณเผชิญกับข้อผิดพลาดแบ่งปันข้อมูลให้ฉัน

- [+] ความสามารถของ Ngrok ด้วยการใช้ธง '-n' ผู้ใช้จะพร้อมที่จะเลือกพอร์ตท้องถิ่นที่มีการเชื่อมต่อซ็อกเก็ตหลัก ตัวอย่างเช่นการใช้ 'python3 [tool.py] -l [ngrok.link] -p [พอร์ต ngrok] -n ngrok' จะแจ้งให้ผู้ใช้เลือกพอร์ตท้องถิ่นเพื่อส่งต่อการเชื่อมต่อจาก Ngrok อย่าลืมลงทะเบียนกับบริการแน่นอน