Powerjoker

[Remarque]: Si vous avez des problèmes ou avez des suggestions d'amélioration, n'hésitez pas à tendre la main

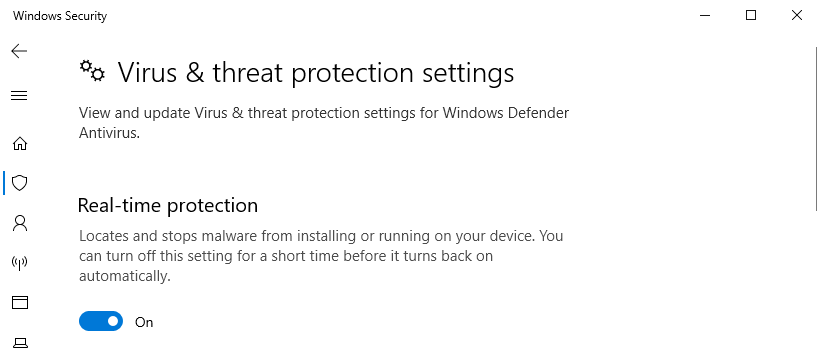

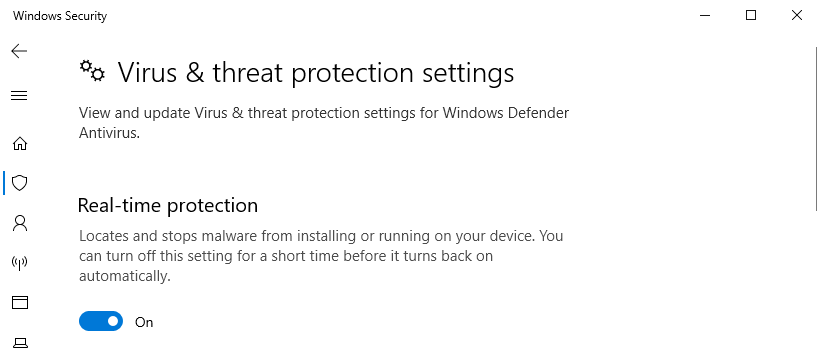

«PowerJoker» est un script PowerShell qui obscurcit une charge utile SimplePowershell dans chaque exécution. Dans chaque exécution du script, après que l'utilisateur entre Lhost / LPPORT, le script génère un code SimplePowershell, mais dans une manière {0 / b / f / u / $ / c / a / t / 3} qui (pour l'instant) peut échapper à Windows Defender / RealTimeProtection. Au lieu d'essayer de le changer manuellement, le script vérifie les mots «connus» et les remplacer par des onces aléatoires. Une fois terminé, l'exécution du fichier .ps se traduit par un shell sur la machine de l'attaquant, sans la victime la remarque (le processus exécute l'arrière-plan). Remarque: Lisez les basses lignes sur le fichier .ps1.

Usage

- Allumez le défenseur sur la machine victime tout en le faisant [juste pour le plaisir].

- Git clone le repo.

- pip3 install -r exigences.txt.

- python3 powerjoker.py -l [machine locale] -p [port].

- Exécutez le code PowerShell sur la machine victime et attendez.

Remarque: vous pouvez faire un fichier .ps et l'envoyer à la victime, qui doit avoir des autorisations d'administration sur la station. Lorsque le script .ps lance, il s'exécutera en tant qu'autorisations d'administrateur et pourrait donner des autorisations élevées. Pour l'instant, ces lignes de code ne sont que des commentaires, mais vous pouvez les modifier comme vous le souhaitez. Il suffit de décrocher le «privilège» à l'intérieur de la source et de jouer avec lui comme le fait. [Lire les mises à jour s'il vous plaît] - Assurez-vous que la victime l'exécute.

Pour l'instant

Windows continue de regarder comme nous le savons tous pour de telles méthodes de contournement des AV. Pour l'instant, il semble que la charge utile fonctionne. S'il vous plaît, si par une raison quelconque, le script a été réduit par le défenseur, j'aimerais savoir.

Pj.mp4

À la fin du processus, la victime doit exécuter le code PowerShell généré. Quand il le fait, attendez de recevoir une coquille. Maintenant, je vais bientôt ajouter plus d'options de contournement du défenseur car je sais qu'il y a plus d'options / méthode de contournement, mais encore une fois - cela peut changer tous les jours. Ce qui fonctionne aujourd'hui, pourrait ne pas fonctionner demain.

Mises à jour

A fait que le code se traduit par donner à la base64 en tant que charge utile et générer également un fichier «privilège.ps1» qui peut avoir à l'intérieur de la charge utile Base64. Remplacez-le simplement à l'intérieur de la section où ['base64_encoded_command_here'] avec la charge utile Base64, et vous pouvez utiliser le .ps1 à la place en utilisant uniquement la charge utile.

07/04

- Powerjoker peut désormais choisir des variables et des chaînes.

- Avec cette méthode, il est plus facile d'échapper à la protection en temps réel. Je travaille actuellement sur de nouvelles techniques d'obscurcissement.

28/04 Mise à jour:

- Ajoutez la possibilité de montrer les mots remplacés dans chaque exécution.

- PowerJoker utilise la capacité aléatoire pour reprendre une liste.

- Ajoutez plus de fonctionnalités au code pour l'interaction utilisateur.

- L'utilisation du drapeau -r affichera les résultats en mode brut.

Mise à jour 30/08:

- Écouteur automatique avec NC.

- Correction de la sortie lorsque les commandes sont entrées.

Maintenant, l'utilisation d'une autre couche d'obscurcissement pourrait être encore solide lors de la combinaison de PJ à l'intérieur d'un fichier PS1 généré.

Mise à jour 5/9:

Gestion améliorée de session:

- Les utilisateurs peuvent désormais maintenir des sessions distinctes lors de l'interaction avec PJ.

- En lançant une session, les utilisateurs ont la possibilité de sélectionner une session spécifique en entrant son ID.

- Une fois à l'intérieur de la session, appuyer sur "Ctrl + C" permet aux utilisateurs de suspendre la session en cours et de basculer entre les sessions.

- Des commandes comme "Exit" ou "Quit" termineront la session en cours. Si vous souhaitez fermer tout, sélectionnez "0" dans le menu. Remarquez dans une session, et obtenir une nouvelle connexion donne l'impression qu'il a été suspendu, appuyez sur 'Ctrl + C' devrait le faire OK.go de retour et sélectionnez le SessionId que vous souhaitez.

Obfuscation de charge utile avancée:

- Plus de couches d'obscurcissement.

- Remarque: Pour les utilisateurs à la recherche d'une couche supplémentaire, la charge utile finale peut être un début génial.

Interface utilisateur améliorée:

- Les couleurs / informations / sorties ont été améliorées pour être beaucoup plus bien.

- [!!] Remarque: n'oubliez pas d'installer les exigences.txt. Si vous faites face à des erreurs, partagez-moi avec les informations.

- [+] Capacité Ngrok. Avec l'utilisation de l'indicateur '-n', l'utilisateur sera invité à sélectionner un port local avec les connexions de socket principales. Par exemple, à l'aide de 'Python3 [TOLL.PY] -l [ngrok.link] -p [port ngrok] -n ngrok', invitera l'utilisateur à choisir un port local pour transmettre des connexions à partir de ngrok. N'oubliez pas de vous inscrire au service bien sûr.