В настоящее время в мире насчитывается более 7 260 000 000 000 мобильных устройств , что означает, что 91,54% населения мира имеют один . Приблизительно 2 500 000 000 000 000 из этих устройств имеют Android в качестве своей операционной системы.

Не секрет, что эти устройства становятся все более и более важными для нас, они с нами практически весь день и содержат много личной информации, что делает их интересной целью для злонамеренных актеров.

Анализ вредоносных программ может быть классифицирован на 3 основных типа. Статический анализ , динамический анализ и гибридный анализ .

Статический анализ считается каким -либо анализом, который не должен выполнять код для его анализа, он основан на поиске моделей с помощью правил или эвристики, что делает их чрезвычайно безопасными, поскольку нет возможности активировать вредоносное ПО непредна. Этот тип анализа быстрее, чем динамический анализ, и имеет высокую скорость обнаружения для известных вредоносных программ по самой природе его системы обнаружения.

Динамическое сканирование, с другой стороны, представляет собой любое сканирование, которое необходимо запустить вредоносное ПО для его анализа, что означает, что должна быть более крупная инфраструктура, чтобы изолировать его, чтобы ее выполнение не влияло на реальные системы. Этот тип сканирования более надежен, чем статическое сканирование, и может обнаружить неизвестное вредоносное ПО.

Наконец, анализ, в котором используются методы как статического, так и динамического анализа, известен как гибридный анализ. В настоящее время хорошо известные антимологурные решения, такие как Касперский, Авира или Аваст, среди прочего, используют этот тип анализа, разделяя его на отдельные этапы.

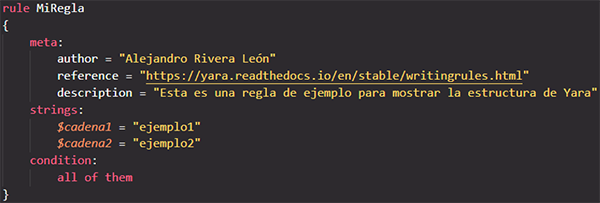

В рамках категории статического анализа находятся правила Yara. Правила Yara - это тип подписи вредоносных программ, которая позволяет идентифицировать и классифицировать известное вредоносное ПО.

Правила имеют три раздела, мета -раздел, где обычно размещается информация о самом правиле, раздел строк, где определяются шаблоны, на которых мы собираемся сравнить вредоносное ПО, и раздел условий, в котором определяется условие, которое шаблон должен соответствовать файлу, чтобы считать вредоносным ПО. Правила Yara могут быть чрезвычайно сложными, поэтому я рекомендую прочитать их документацию, если вы хотите более подробно понять, как они работают.

Другой благоприятный момент правил Yara заключается в том, что они являются текущей техникой, которая начинает широко использоваться аналитиками, что означает, что существует большое количество вкладов.

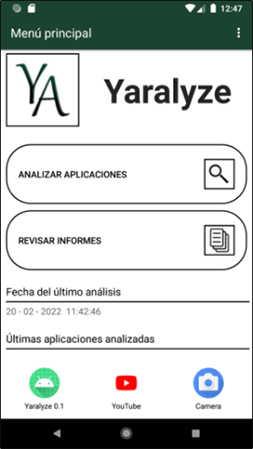

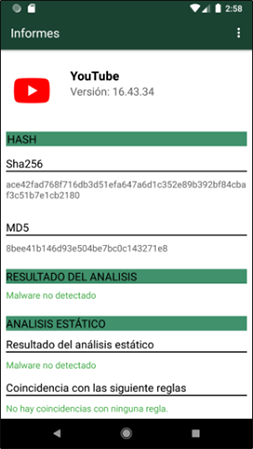

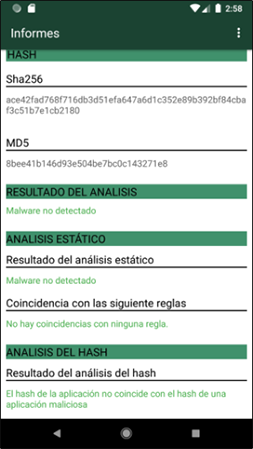

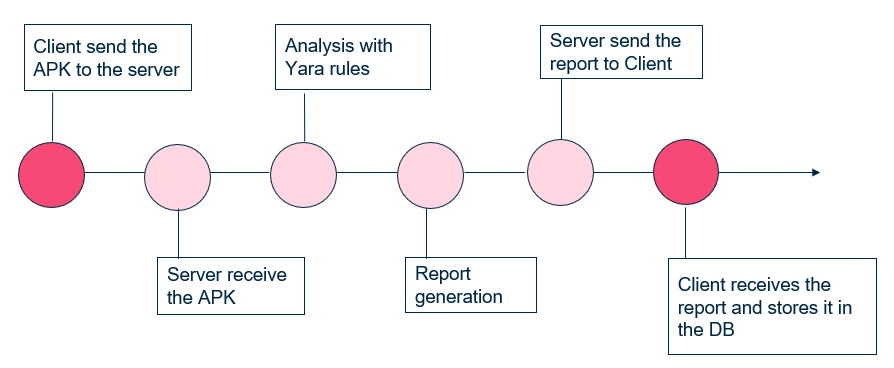

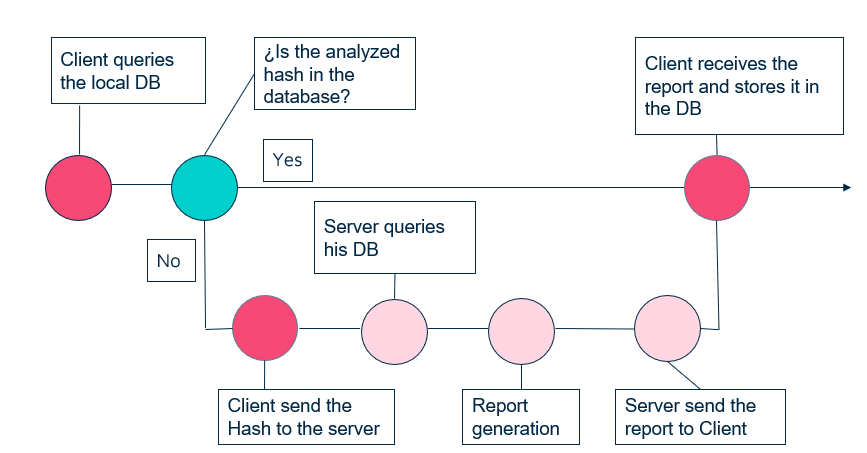

Yaralyze - это инструмент обнаружения вредоносных программ для устройств Android, в котором используются два метода статического анализа , один из которых использует правила YARA , а другой - на основе анализа хеши . Это позволяет хранить и визуализацию отчетов , разработана с использованием архитектуры клиента-сервера , где сервер может быть размещен в облаке, так что он всегда доступен в любом мобильном устройстве, которое устанавливает клиент и использует +130 000 правил Yara и +500 000 хэшей в вредоносных приложениях, полученных из Virusshare и Github (правила и хаслины не опубликованы в хранилище).

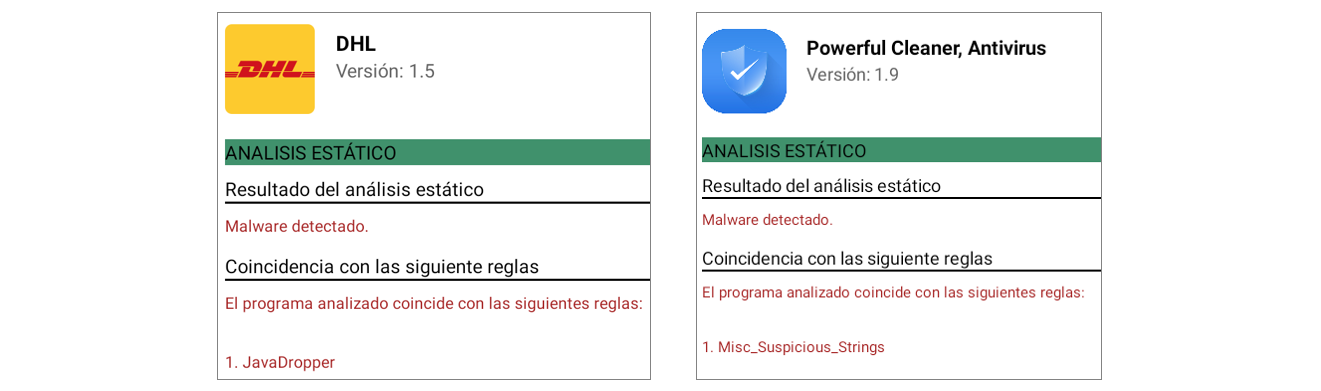

Были проведены два типа тестов. Один тип теста состоял в тестировании эффективности инструмента в обнаружении известных вредоносных программ с использованием образцов Brata , Sharkbot , Cerberus и Flubot Malwares, а другой должен был проверить скорость анализа.

Как можно увидеть на изображениях, ему удается обнаружить файлы вредоносных программ и не производит ложные срабатывания с реальным APK Winrar.

| Апк | T1 | T2 | T3 | T4 | Средний |

|---|---|---|---|---|---|

| Flubot (вредоносное ПО) | 2.27 с | 2.23 с | 2.24 с | 2.29 с | 2.257S |

| Sharkbot (вредоносное ПО) | 2,54 с | 2,51 с | 2,53 с | 2,56 с | 2.535S |

| Винрар | 2.18 с | 2.20S | 2.16 с | 2.16 с | 2.175 |

| Расположение хэша приложения | T1 | T2 | T3 | T4 | Средний |

|---|---|---|---|---|---|

| Клиент DB | 0,079 с | 0,081 с | 0,078 с | 0,077 с | 0,0787 с |

| Сервер DB | 0,088 с | 0,085 | 0,087 с | 0,091 с | 0,0877S |

| Нет совпадения | 0,087 с | 0,088 с | 0,084 с | 0,088 с | 0,0867 с |

В первой таблице мы видим, что с точки зрения скорости можно наблюдать, что среднее время анализа очень похоже, это связано с тем, что все анализируемые APK проходят все правила Yara, даже если они уже отмечены как вредоносные программы, потому что могут быть правила, которые сужают тип вредоносного ПО. Кроме того, время анализа также обусловлено размером APK, который будет анализироваться, а также логично. У этих APK не было очень разных размеров.

Во второй таблице мы видим, что время также очень похожи, и это может показаться странным, потому что, когда хэш находится в базе данных сервера или когда нет совпадений, клиент должен сделать запрос на сервер, что должно замедлить скорость анализа. Равное время может быть оправдано тем фактом, что во время тестирования сервер получал только один запрос, поэтому у него не было тяжелой рабочей нагрузки, а также база данных не имеет достаточно большого количества хэшей, чтобы чрезмерно обременять поиски.