현재 세계에는 7,260,000,000,000 개 이상의 모바일 장치가 있으며, 이는 세계 인구의 91.54%가 1 개를 가지고 있음 을 의미합니다. 이 장치 중 약 2,500,000,000,000 명은 운영 체제로 Android를 가지고 있습니다 .

이 장치들이 우리에게 점점 더 중요 해지고 있다는 것은 비밀이 아니며, 그들은 하루 종일 우리와 함께 있으며 많은 개인 정보를 포함하여 악의적 인 행위자들에게 흥미로운 목표가됩니다.

맬웨어 분석은 3 가지 주요 유형으로 분류 할 수 있습니다. 정적 분석 , 동적 분석 및 하이브리드 분석 .

정적 분석은 코드를 분석하기 위해 코드를 실행할 필요가없는 분석으로 간주됩니다. 규칙 또는 휴리스틱을 통한 패턴 검색을 기반으로하는 것이므로 의도하지 않은 맬웨어를 활성화 할 가능성이 없기 때문에 매우 안전합니다. 이 유형의 분석은 동적 분석보다 빠르며 탐지 시스템의 특성에 따라 알려진 맬웨어에 대한 높은 감지 속도를 가지고 있습니다.

반면에 동적 스캔은 맬웨어를 분석하기 위해 맬웨어를 실행 해야하는 스캔입니다. 즉, 실행이 실제 시스템에 영향을 미치지 않도록 더 큰 인프라를 분리하려면 더 큰 인프라가 있어야합니다. 이 유형의 스캔은 정적 스캔보다 신뢰할 수 있으며 알 수없는 악성 코드를 감지 할 수 있습니다.

마지막으로, 정적 및 동적 분석 기술을 모두 사용하는 분석을 하이브리드 분석이라고합니다. 현재 Kaspersky, Avira 또는 Avast와 같은 잘 알려진 방지 방지 솔루션은 이러한 유형의 분석을 사용하여 뚜렷한 단계로 나눕니다.

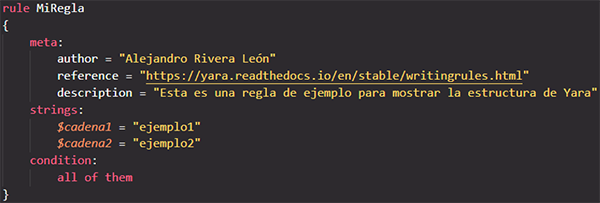

정적 분석 범주에는 야라 규칙이 있습니다. Yara Rules는 알려진 맬웨어를 식별하고 분류 할 수있는 맬웨어 서명 유형입니다.

규칙에는 규칙 자체에 대한 정보가 일반적으로 배치되는 메타 섹션, 맬웨어를 비교할 패턴이 정의되는 문자열 섹션 및 맬웨어가 정의 될 파일에 대해 패턴이 충족 해야하는 조건 섹션이 있습니다. 야라 규칙은 매우 복잡 할 수 있으므로 어떻게 작동하는지 더 자세히 이해하려면 문서를 읽는 것이 좋습니다.

Yara 규칙의 또 다른 유리한 점은 분석가가 널리 사용하기 시작한 현재 기술이라는 점입니다. 이는 많은 기여가 있음을 의미합니다.

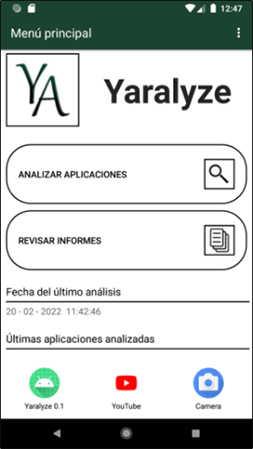

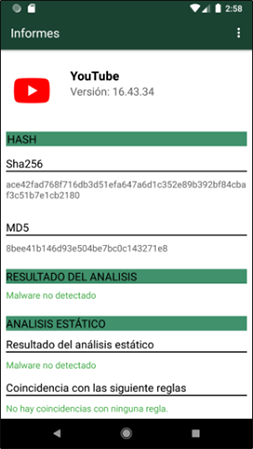

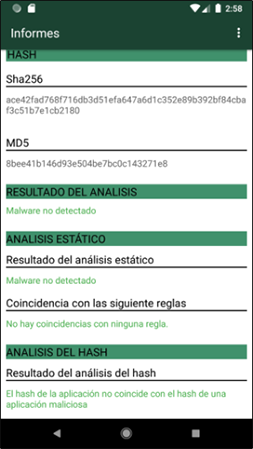

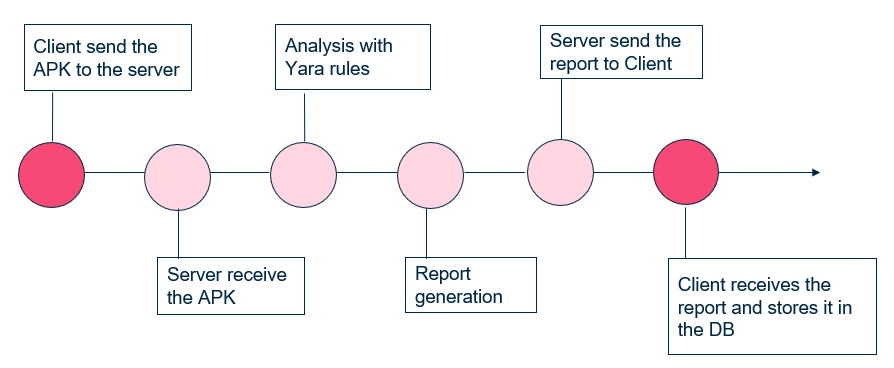

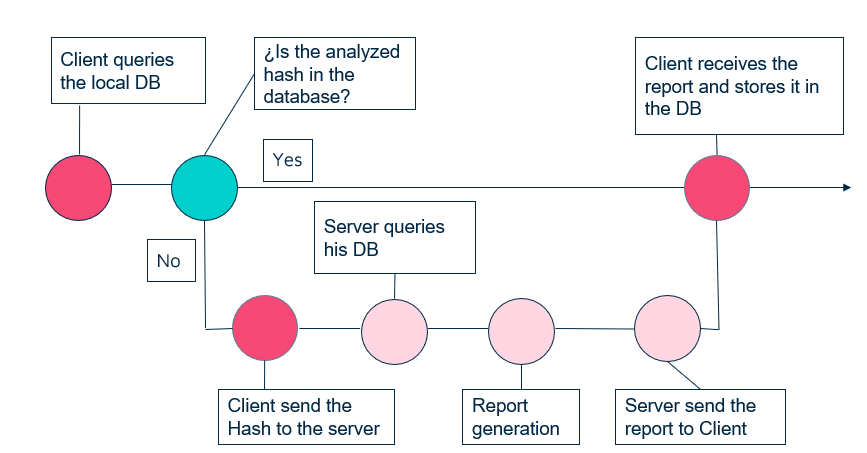

Yaralyze는 YARA 규칙을 사용하고 다른 하나는 해시 분석을 기반으로 한 두 가지 정적 분석 기술을 사용하는 Android 장치 용 맬웨어 탐지 도구입니다. 보고서의 저장 및 시각화를 허용하며, 클라이언트 가 클라우드에서 호스팅 될 수 있는 클라이언트-서버 아키텍처를 사용하여 설계되어 클라이언트가 설치된 모든 모바일 장치에서 사용할 수 있고 +130,000 YARA 규칙과 +500,000의 해시 앱에서 얻은 +500,000 해시 (규칙 및 해시가 게시되지 않음).

두 가지 유형의 테스트가 수행되었습니다. 한 유형의 테스트는 Brata , Sharkbot , Cerbot 및 Flubot Malwares의 샘플을 사용하여 알려진 맬웨어를 탐지 할 때 공구의 효과를 테스트하는 것으로 구성되었으며 다른 하나는 분석 속도를 테스트하는 것이 었습니다.

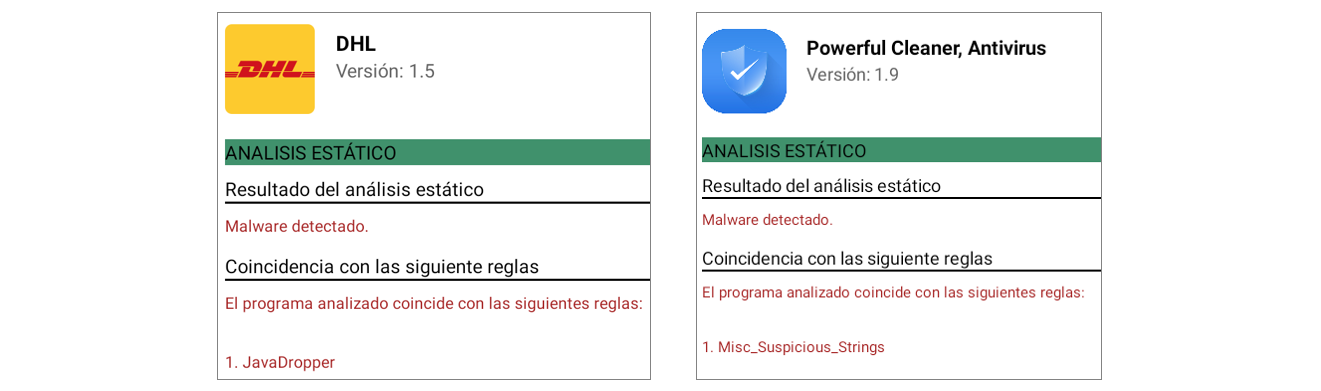

이미지에서 볼 수 있듯이 맬웨어 파일을 감지하고 Winrar의 실제 APK와 함께 잘못된 양성을 생성하지 않습니다.

| APK | T1 | T2 | T3 | T4 | 평균 |

|---|---|---|---|---|---|

| 플러 보트 (맬웨어) | 2.27S | 2.23S | 2.24S | 2.29S | 2.257S |

| Sharkbot (맬웨어) | 2.54S | 2.51S | 2.53S | 2.56S | 2.535S |

| Winrar | 2.18S | 2.20S | 2.16S | 2.16S | 2.175s |

| 응용 프로그램 해시의 위치 | T1 | T2 | T3 | T4 | 평균 |

|---|---|---|---|---|---|

| 클라이언트 DB | 0.079S | 0.081S | 0.078S | 0.077S | 0.0787S |

| 서버 DB | 0.088S | 0.085S | 0.087S | 0.091S | 0.0877S |

| 우연의 일치가 없습니다 | 0.087S | 0.088S | 0.084S | 0.088S | 0.0867S |

첫 번째 표에서 우리는 속도 측면에서 평균 분석 시간이 매우 유사하다는 것을 알 수 있습니다. 이것은 우리가 다루는 맬웨어 유형을 좁히는 규칙이 있기 때문에 이미 맬웨어로 표시되어 있더라도 모든 야라 규칙을 겪기 때문입니다. 또한 분석 시간은 논리적으로 분석 할 APK의 크기에 의해 조절됩니다. 이 APK는 크기가 크게 다르지 않았습니다.

두 번째 테이블에서는 Times가 매우 유사하다는 것을 알 수 있으며 해시가 서버의 데이터베이스에 있거나 일치하지 않으면 클라이언트가 서버에 요청해야하므로 분석 속도를 늦추어야하기 때문에 이상하게 보일 수 있습니다. 테스트 당시 서버가 단일 요청 만 수신하므로 워크로드가 많지 않았으며 데이터베이스에는 검색에 지나치게 부담을 줄 수있는 해시 수가 충분하지 않다는 사실에 의해 동일한 시간을 정당화 할 수 있습니다.