Saat ini ada lebih dari 7.260.000.000.000 perangkat seluler di dunia , yang berarti bahwa 91,54% dari populasi dunia memiliki satu . Sekitar 2.500.000.000.000 perangkat ini memiliki Android sebagai sistem operasinya.

Bukan rahasia lagi bahwa perangkat ini menjadi semakin penting bagi kami, mereka bersama kami secara praktis sepanjang hari dan berisi banyak informasi pribadi, yang menjadikannya target yang menarik bagi aktor jahat.

Analisis malware dapat dikategorikan ke dalam 3 jenis utama. Analisis statis , analisis dinamis dan analisis hibrida .

Analisis statis dianggap sebagai analisis apa pun yang tidak harus menjalankan kode untuk menganalisisnya, itu didasarkan pada pencarian pola melalui aturan atau heuristik yang membuatnya sangat aman karena tidak ada kemungkinan untuk mengaktifkan malware secara tidak sengaja. Jenis analisis ini lebih cepat dari analisis dinamis dan memiliki tingkat deteksi yang tinggi untuk malware yang diketahui oleh sifat sistem deteksi yang sangat besar.

Pemindaian dinamis, di sisi lain, adalah pemindaian apa pun yang perlu menjalankan malware untuk menganalisisnya, yang berarti bahwa infrastruktur yang lebih besar harus ada untuk mengisolasinya sehingga eksekusi tidak mempengaruhi sistem nyata. Jenis pemindaian ini lebih dapat diandalkan daripada pemindaian statis dan dapat mendeteksi malware yang tidak diketahui.

Akhirnya, analisis yang menggunakan teknik analisis statis dan dinamis dikenal sebagai analisis hibrida. Saat ini, solusi anti-malware terkenal seperti Kaspersky, Avira atau Avast, antara lain, menggunakan jenis analisis ini, membaginya menjadi tahap yang berbeda.

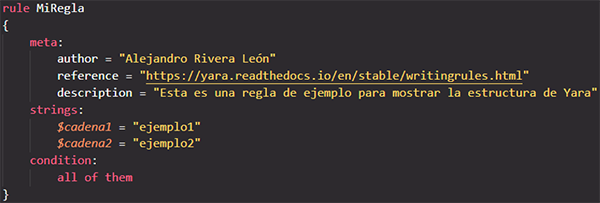

Dalam kategori analisis statis adalah aturan Yara. Aturan Yara adalah jenis tanda tangan malware yang memungkinkan untuk mengidentifikasi dan mengklasifikasikan malware yang diketahui.

Aturan memiliki tiga bagian, bagian meta di mana informasi tentang aturan itu sendiri biasanya ditempatkan, bagian string di mana pola di mana kita akan membandingkan malware ditentukan dan bagian kondisi di mana kondisi bahwa pola harus memenuhi untuk file yang dianggap malware didefinisikan. Aturan Yara bisa sangat kompleks, jadi saya sarankan membaca dokumentasi mereka jika Anda ingin memahami secara lebih rinci cara kerjanya.

Poin lain yang menguntungkan dari aturan Yara adalah bahwa mereka adalah teknik saat ini yang mulai banyak digunakan oleh analis, yang berarti bahwa ada sejumlah besar kontribusi.

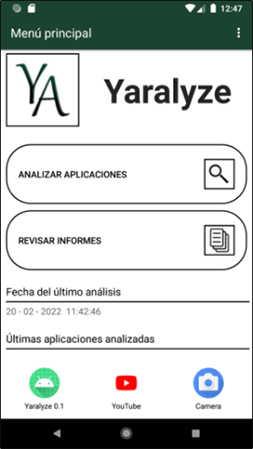

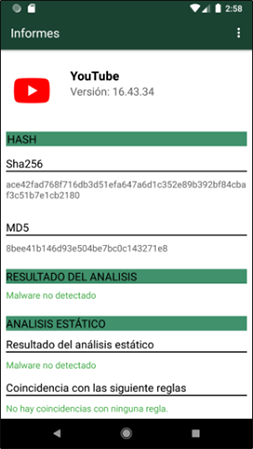

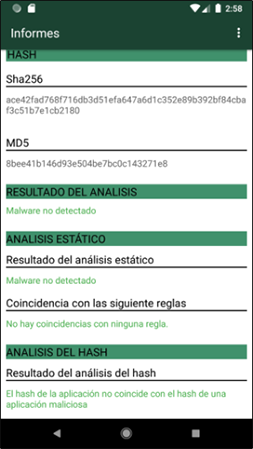

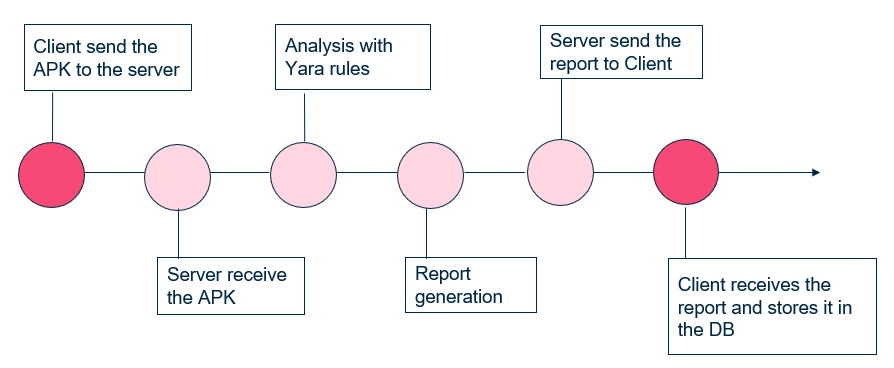

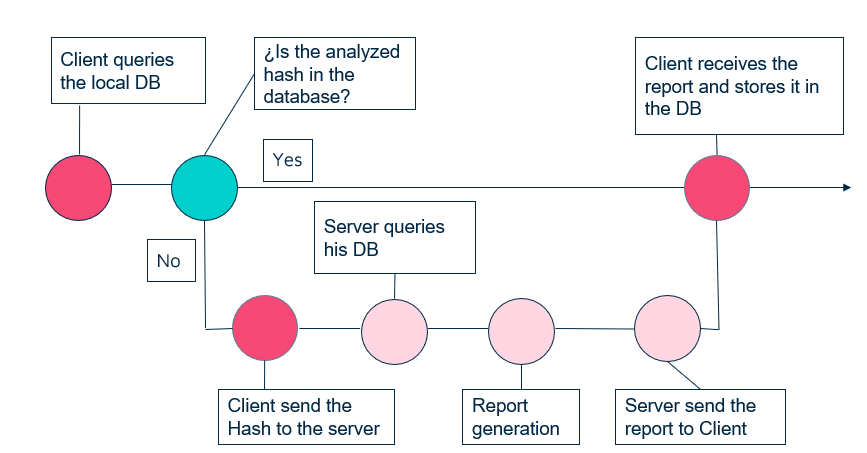

Yaralyze adalah alat deteksi malware untuk perangkat Android yang menggunakan dua teknik analisis statis , satu menggunakan aturan Yara dan yang lainnya berdasarkan analisis hash . Ini memungkinkan penyimpanan dan visualisasi laporan , ini dirancang menggunakan arsitektur klien-server di mana server dapat di-host di cloud sehingga selalu tersedia dari perangkat seluler apa pun yang memiliki klien diinstal dan memanfaatkan +130.000 aturan YARA dan +500.000 hash dari aplikasi malware yang diperoleh dari virusshare dan github (aturan dan hash tidak diterbitkan.

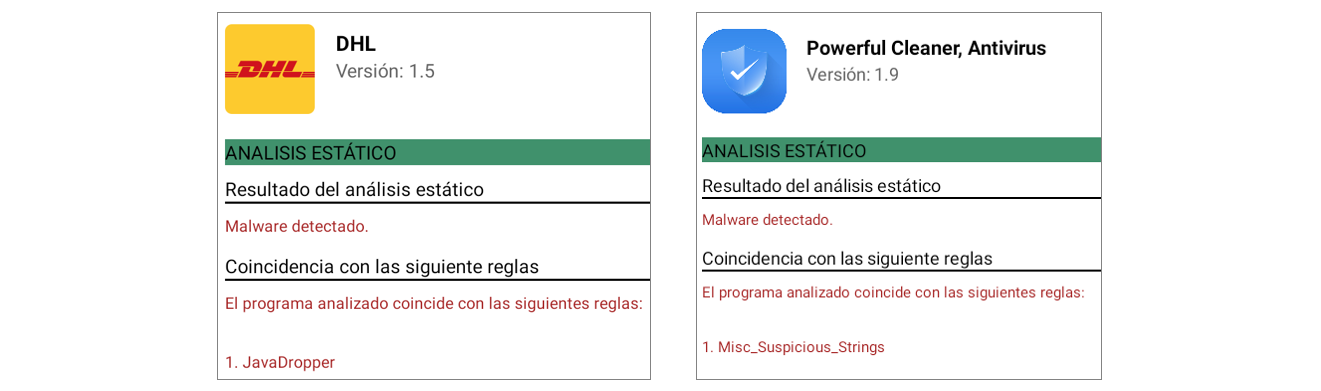

Dua jenis tes dilakukan. Salah satu jenis tes terdiri dari pengujian efektivitas alat dalam mendeteksi malware yang diketahui, menggunakan sampel brata , sharkbot , cerberus dan flubot malwares, dan yang lainnya adalah untuk menguji kecepatan analisis.

Seperti yang dapat dilihat pada gambar, ia berhasil mendeteksi file malware dan tidak menghasilkan positif palsu dengan apk winrar yang sebenarnya.

| Apk | T1 | T2 | T3 | T4 | Rata-rata |

|---|---|---|---|---|---|

| Flubot (malware) | 2.27 | 2.23s | 2.24s | 2.29S | 2.257S |

| Sharkbot (malware) | 2.54S | 2.51S | 2.53S | 2.56S | 2.535S |

| Winrar | 2.18S | 2.20 | 2.16S | 2.16S | 2.175S |

| Lokasi hash aplikasi | T1 | T2 | T3 | T4 | Rata-rata |

|---|---|---|---|---|---|

| DB Klien | 0,079S | 0,081S | 0,078S | 0,077 | 0,0787 |

| Server DB | 0,088S | 0,085S | 0,087 | 0,091S | 0,0877s |

| Tidak ada kebetulan | 0,087 | 0,088S | 0,084S | 0,088S | 0,0867 |

Di tabel pertama kita dapat melihat bahwa dalam hal kecepatan dapat diamati bahwa waktu analisis rata -rata sangat mirip, ini karena semua APK yang dianalisis melalui semua aturan Yara bahkan jika mereka telah ditandai sebagai malware karena mungkin ada aturan yang mempersempit jenis malware yang kita hadapi. Selain itu, waktu analisis juga dikondisikan oleh ukuran APK yang akan dianalisis, seperti halnya logis. APK ini tidak memiliki ukuran yang sangat berbeda.

Di tabel kedua kita dapat melihat bahwa waktu juga sangat mirip dan ini mungkin tampak aneh karena ketika hash berada di database server atau ketika tidak ada kecocokan, klien diharuskan untuk membuat permintaan ke server, yang harus memperlambat kecepatan analisis. Waktu yang sama dapat dibenarkan oleh fakta bahwa pada saat pengujian server hanya menerima satu permintaan sehingga tidak memiliki beban kerja yang berat dan juga database tidak memiliki jumlah hash yang cukup besar untuk terlalu membebani pencarian.