يوجد حاليًا أكثر من 7،260،000،000 ألف جهاز محمول في العالم ، مما يعني أن 91.54 ٪ من سكان العالم لديهم واحد . حوالي 2،500،000،000،000 من هذه الأجهزة لديها Android كنظام تشغيلها.

ليس سراً أن هذه الأجهزة أصبحت أكثر أهمية بالنسبة لنا ، فهي معنا طوال اليوم وتتضمن الكثير من المعلومات الشخصية ، مما يجعلها هدفًا مثيرًا للاهتمام للجهات الفاعلة الضارة.

يمكن تصنيف تحليل البرامج الضارة إلى 3 أنواع رئيسية. التحليل الثابت ، التحليل الديناميكي والتحليل الهجين .

يعتبر التحليل الثابت أي تحليل لا يتعين عليه تنفيذ الكود لتحليله ، ويستند إلى البحث عن الأنماط من خلال القواعد أو الاستدلال الذي يجعلها آمنة للغاية لأنه لا توجد إمكانية لتفعيل البرامج الضارة عن غير قصد. هذا النوع من التحليل أسرع من التحليل الديناميكي وله معدل اكتشاف مرتفع للبرامج الضارة المعروفة من خلال طبيعة نظام الكشف.

المسح الديناميكي ، من ناحية أخرى ، هو أي فحص يحتاج إلى تشغيل البرامج الضارة لتحليله ، مما يعني أن البنية التحتية الأكبر يجب أن تكون في مكان لعزلها بحيث لا يؤثر تنفيذها على أنظمة حقيقية. هذا النوع من المسح أكثر موثوقية من المسح الثابت ويمكنه اكتشاف برامج ضارة غير معروفة.

أخيرًا ، يُعرف التحليل الذي يستخدم تقنيات التحليل الثابتة والديناميكية باسم التحليل المختلط. حاليًا ، تستخدم حلول مكافحة البرامج الضارة المعروفة مثل Kaspersky أو Avira أو Avast ، من بين أمور أخرى ، هذا النوع من التحليل ، وتقسيمه إلى مراحل متميزة.

ضمن فئة التحليل الثابت هي قواعد يارا. قواعد Yara هي نوع من توقيع البرامج الضارة التي تسمح بتحديد وتصنيف البرامج الضارة المعروفة.

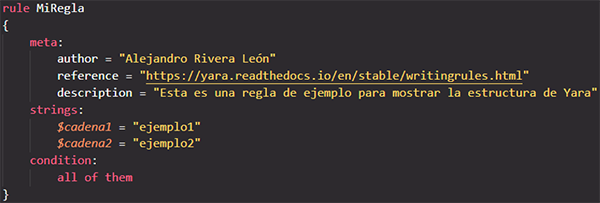

تحتوي القواعد على ثلاثة أقسام ، وهو قسم ميتا حيث يتم وضع معلومات حول القاعدة نفسها عادة ، وقسم السلاسل حيث يتم تعريف الأنماط التي سنقارن عنها البرامج الضارة ، وقسم الشروط التي يجب أن يتم فيها تحديد النمط حتى يتم تحديد الملف الذي يتم اعتباره من البرامج الضارة. يمكن أن تكون قواعد Yara معقدة للغاية ، لذلك أوصي بقراءة وثائقها إذا كنت تريد أن تفهم بمزيد من التفصيل كيفية عملها.

نقطة أخرى مواتية لقواعد يارا هي أنها تقنية حالية بدأت تستخدم على نطاق واسع من قبل المحللين ، مما يعني أن هناك عدد كبير من المساهمات.

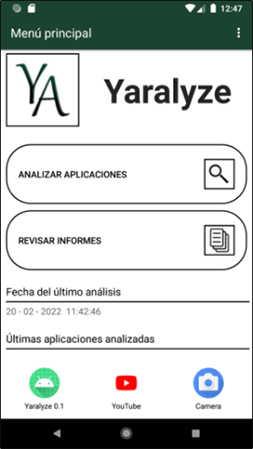

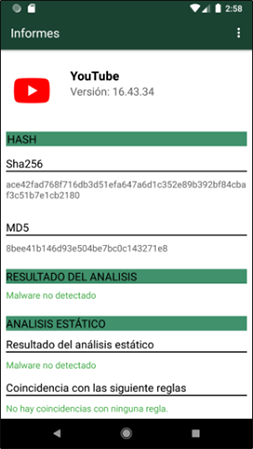

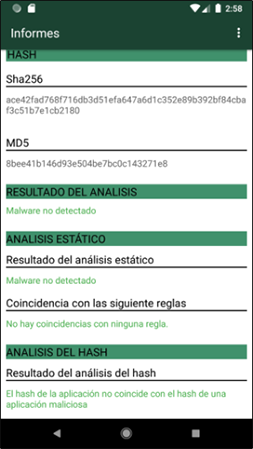

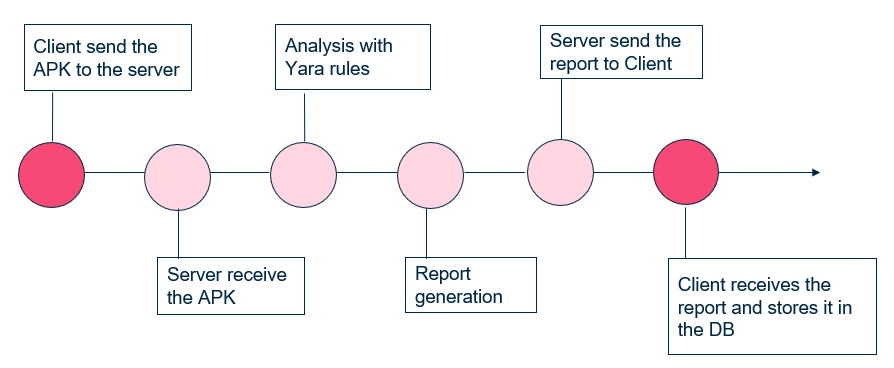

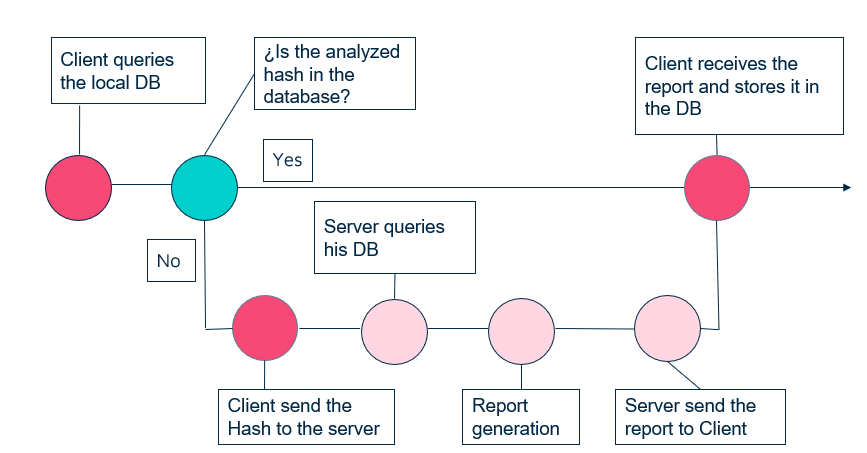

Yaralyze هي أداة للكشف عن البرامج الضارة لأجهزة Android التي تستخدم تقنيتين للتحليل الثابت ، أحدهما باستخدام قواعد YARA والآخر بناءً على تحليل التجزئة . يسمح بتخزين التقارير وتصورها ، تم تصميمها باستخدام بنية خادم عميل حيث يمكن استضافة الخادم في السحابة بحيث يكون دائمًا متاحًا من أي جهاز محمول يتم تثبيته ويستخدمه +130،000 من قواعد YARA و +500،000 تجزئة من تطبيقات البرامج الخبيثة التي تم الحصول عليها من Virusshare و Github (لا يتم نشر القواعد والتجزئة في المحوكة).

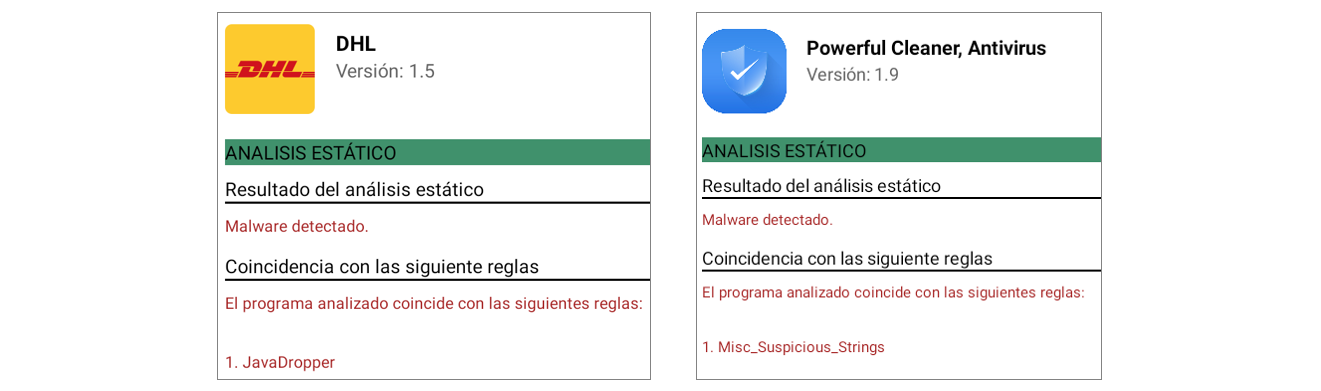

تم إجراء نوعين من الاختبارات. يتألف نوع واحد من الاختبارات من اختبار فعالية الأداة في اكتشاف البرامج الضارة المعروفة ، باستخدام عينات من Brata و Sharkbot و Cerberus و Flubot Malwares ، والآخر كان لاختبار سرعة التحليل.

كما يمكن رؤيته في الصور ، فإنه يتمكن من اكتشاف ملفات البرامج الضارة ولا تنتج إيجابيات كاذبة مع APK الحقيقي لـ WinRar.

| APK | T1 | T2 | T3 | T4 | متوسط |

|---|---|---|---|---|---|

| فلوبوت (البرامج الضارة) | 2.27s | 2.23s | 2.24s | 2.29s | 2.257s |

| Sharkbot (البرامج الضارة) | 2.54s | 2.51s | 2.53s | 2.56s | 2.535s |

| وينرار | 2.18s | 2.20s | 2.16s | 2.16s | 2.175s |

| موقع تجزئة التطبيق | T1 | T2 | T3 | T4 | متوسط |

|---|---|---|---|---|---|

| العميل ديسيبل | 0.079s | 0.081S | 0.078S | 0.077s | 0.0787S |

| خادم DB | 0.088S | 0.085S | 0.087s | 0.091S | 0.0877S |

| لا صدفة | 0.087s | 0.088S | 0.084S | 0.088S | 0.0867S |

في الجدول الأول ، يمكننا أن نرى أنه من حيث السرعة ، يمكن ملاحظة أن أوقات التحليل المتوسطة متشابهة جدًا ، وذلك لأن جميع ملفات APKs التي تم تحليلها تمر عبر جميع قواعد Yara حتى لو تم تمييزها بالفعل كبرامج ضارة لأنه قد تكون هناك قواعد تضيق نوع البرامج الضارة التي نتعامل معها. بالإضافة إلى ذلك ، فإن وقت التحليل مشروط أيضًا بحجم APK المراد تحليله ، كما هو منطقي. لم يكن لدى APKs أحجام مختلفة تمامًا.

في الجدول الثاني ، يمكننا أن نرى أن الأوقات متشابهة أيضًا إلى حد كبير وقد يبدو هذا غريبًا لأنه عندما يكون التجزئة في قاعدة بيانات الخادم أو عندما لا توجد مطابقات ، يُطلب من العميل تقديم طلب إلى الخادم ، والذي يجب أن يبطئ سرعة التحليل. يمكن تبرير الوقت المتساوي من خلال حقيقة أنه في وقت اختبار الخادم ، كان الخادم يتلقى طلبًا واحدًا فقط ، لذا لم يكن لديه عبء عمل ثقيل ، كما أن قاعدة البيانات لا تحتوي على عدد كبير بما يكفي من التجزئة لعبء عمليات البحث.