Derzeit gibt es weltweit mehr als 7.260.000.000.000 mobile Geräte , was bedeutet, dass 91,54% der Weltbevölkerung einen haben . Ungefähr 2.500.000.000.000 dieser Geräte haben Android als Betriebssystem.

Es ist kein Geheimnis, dass diese Geräte für uns immer wichtiger werden. Sie sind praktisch den ganzen Tag bei uns und enthalten viele persönliche Informationen, was sie zu einem interessanten Ziel für böswillige Schauspieler macht.

Die Malware -Analyse kann in 3 Haupttypen eingeteilt werden. Statische Analyse , dynamische Analyse und Hybridanalyse .

Eine statische Analyse wird als Analyse angesehen, die den Code nicht ausführen muss, um ihn zu analysieren. Er basiert auf der Suche nach Mustern durch Regeln oder Heuristiken, die sie äußerst sicher machen, da es keine Möglichkeit gibt, die Malware unbeabsichtigt zu aktivieren. Diese Art der Analyse ist schneller als die dynamische Analyse und hat eine hohe Erkennungsrate für bekannte Malware durch die Art seines Erkennungssystems.

Dynamisches Scannen hingegen ist jeder Scan, der die Malware ausführen muss, um sie zu analysieren, was bedeutet, dass eine größere Infrastruktur vorhanden sein muss, um sie zu isolieren, damit ihre Ausführung keine realen Systeme beeinflusst. Diese Art des Scannens ist zuverlässiger als statisches Scannen und kann unbekannte Malware erkennen.

Eine Analyse, die sowohl statische als auch dynamische Analysetechniken verwendet, wird als Hybridanalyse bezeichnet. Derzeit verwenden bekannte Anti-Malware-Lösungen wie Kaspersky, Avira oder Avast diese Art der Analyse und teilen sie in verschiedene Stadien auf.

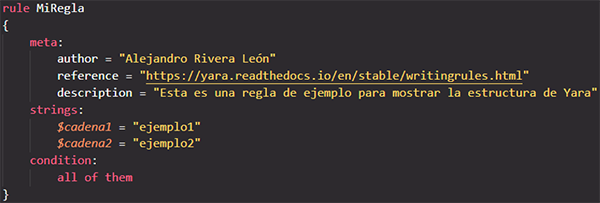

In der Kategorie der statischen Analyse befinden sich die YARA -Regeln. YARA -Regeln sind eine Art von Malware -Signatur, mit der bekannte Malware identifiziert und klassifiziert werden kann.

Die Regeln haben drei Abschnitte, einen Meta -Abschnitt, in dem normalerweise Informationen über die Regel selbst platziert sind, im Bereich der Zeichenfolgen, in denen die Muster, auf denen wir die Malware vergleichen werden, definiert sind, und in den Abschnitt Bedingungen, in dem die Bedingung, dass das Muster für die zu als Malware angesehene Datei erfolgt, definiert werden muss. Die Yara -Regeln können äußerst komplex sein. Ich empfehle daher, ihre Dokumentation zu lesen, wenn Sie genauer verstehen möchten, wie sie funktionieren.

Ein weiterer günstiger Punkt der Yara -Regeln ist, dass sie eine aktuelle Technik sind, die von Analysten häufig verwendet wird, was bedeutet, dass es eine große Anzahl von Beiträgen gibt.

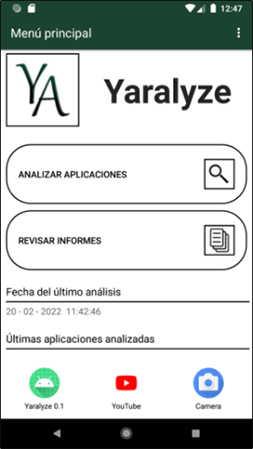

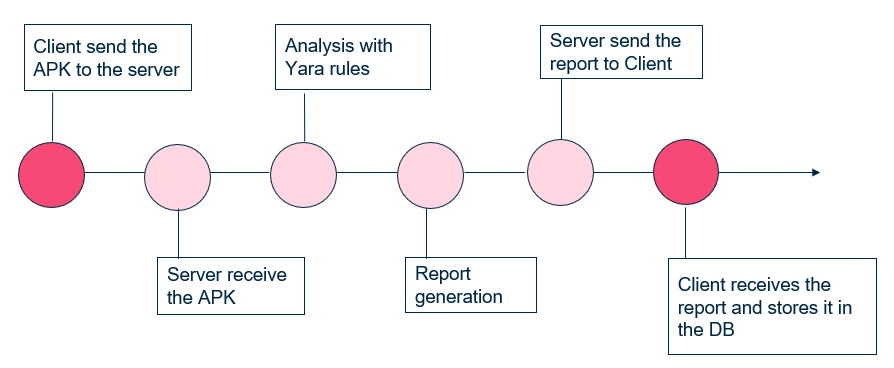

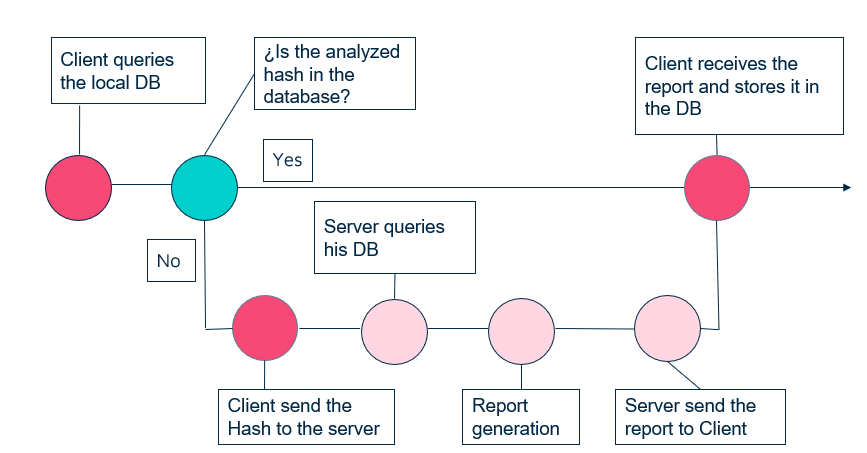

Yaralyze ist ein Malware -Erkennungs -Tool für Android -Geräte, die zwei statische Analysetechniken einsetzt , eine unter Verwendung von YARA -Regeln und die andere basierend auf der Hashes -Analyse . Es ermöglicht die Speicherung und Visualisierung von Berichten . Es wird mithilfe einer Client-Server-Architektur konzipiert, bei der der Server in der Cloud so gehostet werden kann , dass er immer von jedem mobilen Gerät verfügbar ist, bei dem der Client installiert ist und +130.000 Yara-Regeln verwendet wird, und +500.000 Hashes von Malware-Apps, die von Virusshare erhalten wurden, und Github (die Regeln und Hashes sind nicht im Repository veröffentlicht).

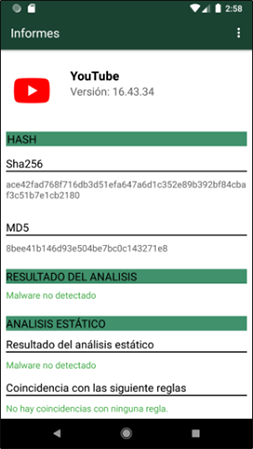

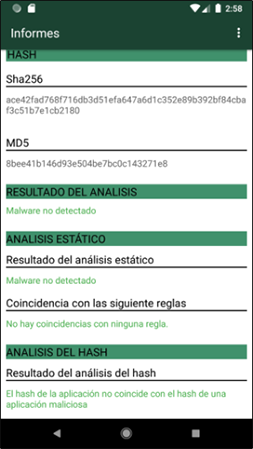

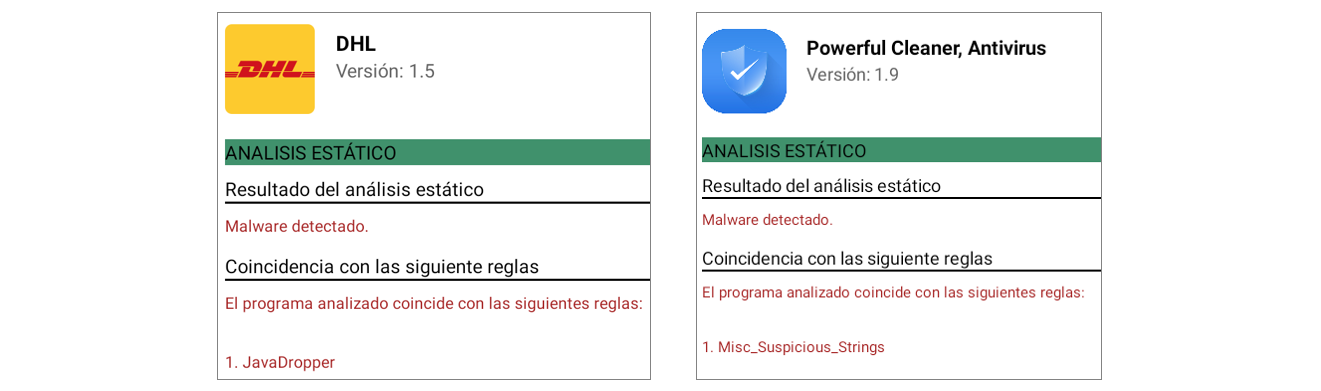

Es wurden zwei Arten von Tests durchgeführt. Ein Testtyp bestand darin, die Wirksamkeit des Tools bei der Erkennung bekannter Malware unter Verwendung von Proben von Brata , Sharkbot , Cerberus und Flubot -Malwares zu testen, und die andere bestand darin, die Analysegeschwindigkeit zu testen.

Wie in den Bildern zu sehen ist, erfasst es die Malware -Dateien und erzeugt keine falsch -positiven Aspekte mit dem echten APK von Winrar.

| Apk | T1 | T2 | T3 | T4 | Durchschnitt |

|---|---|---|---|---|---|

| Flubot (Malware) | 2.27s | 2.23s | 2.24s | 2.29s | 2.257s |

| Sharkbot (Malware) | 2,54s | 2,51s | 2,53s | 2,56s | 2,535s |

| Winrar | 2.18s | 2.20s | 2.16s | 2.16s | 2.175s |

| Standort des Anwendungshashs | T1 | T2 | T3 | T4 | Durchschnitt |

|---|---|---|---|---|---|

| Client DB | 0,079s | 0,081s | 0,078s | 0,077s | 0,0787s |

| Server DB | 0,088s | 0,085s | 0,087s | 0,091s | 0,0877s |

| Kein Zufall | 0,087s | 0,088s | 0,084s | 0,088s | 0,0867s |

In der ersten Tabelle können wir sehen, dass in Bezug auf die Geschwindigkeit beobachtet werden kann, dass die durchschnittlichen Analysezeiten sehr ähnlich sind. Dies liegt daran, dass alle analysierten APKs alle YARA -Regeln durchlaufen, selbst wenn sie bereits als Malware gekennzeichnet wurden, da es möglicherweise Regeln gibt, die die Art der Malware eingrenzen, mit der wir es zu tun haben. Darüber hinaus wird die Analysezeit auch durch die Größe der zu analysierenden APK konditioniert, wie es logisch ist. Diese APKs hatten keine sehr unterschiedlichen Größen.

In der zweiten Tabelle können wir sehen, dass die Zeiten auch sehr ähnlich sind und dies möglicherweise seltsam erscheinen kann, da der Client, wenn sich der Hash in der Serverdatenbank befindet oder wenn keine Übereinstimmungen vorliegen, eine Anfrage an den Server stellen sollte, was die Geschwindigkeit der Analyse verlangsamen sollte. Die gleiche Zeit kann durch die Tatsache gerechtfertigt werden, dass der Server zum Zeitpunkt des Tests nur eine einzige Anforderung erhielt, sodass er keine starke Arbeitsbelastung hatte und auch die Datenbank nicht ausreichend ausreichend ausreichend ist, um die Suchvorgänge übermäßig zu belasten.