Atualmente, existem mais de 7.260.000.000.000 de dispositivos móveis no mundo , o que significa que 91,54% da população mundial tem um . Aproximadamente 2.500.000.000.000 desses dispositivos têm o Android como sistema operacional.

Não é segredo que esses dispositivos estão se tornando cada vez mais importantes para nós, eles estão conosco praticamente o dia todo e contêm muitas informações pessoais, o que os torna um alvo interessante para atores maliciosos.

A análise de malware pode ser categorizada em 3 tipos principais. Análise estática , análise dinâmica e análise híbrida .

A análise estática é considerada qualquer análise que não precise executar o código para analisá -lo, baseia -se na busca de padrões por meio de regras ou heurísticas, o que os torna extremamente seguros, porque não há possibilidade de ativar o malware involuntariamente. Esse tipo de análise é mais rápido que a análise dinâmica e possui uma alta taxa de detecção para malware conhecido pela própria natureza de seu sistema de detecção.

A varredura dinâmica, por outro lado, é qualquer varredura que precise executar o malware para analisá -lo, o que significa que uma infraestrutura maior deve estar em vigor para isolá -lo para que sua execução não afete os sistemas reais. Esse tipo de varredura é mais confiável que a varredura estática e pode detectar malware desconhecido.

Finalmente, uma análise que utiliza técnicas de análise estática e dinâmica é conhecida como análise híbrida. Atualmente, soluções anti-malware conhecidas como Kaspersky, Avira ou Avast, entre outras, usam esse tipo de análise, dividindo-o em estágios distintos.

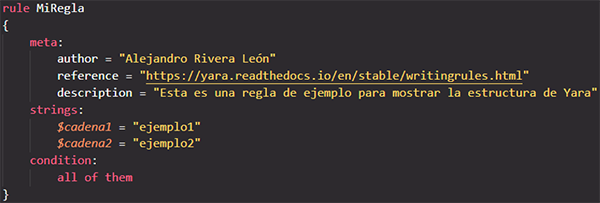

Dentro da categoria de análise estática estão as regras YARA. As regras YARA são um tipo de assinatura de malware que permite identificar e classificar malware conhecido.

As regras possuem três seções, uma meta seção em que as informações sobre a regra são geralmente colocadas, a seção Strings onde os padrões nos quais compararemos o malware são definidos e a seção de condições em que a condição que o padrão deve atender ao arquivo a ser considerada malware é definida. As regras YARA podem ser extremamente complexas, por isso recomendo ler a documentação deles, se você quiser entender com mais detalhes como eles funcionam.

Outro ponto favorável das regras de Yara é que elas são uma técnica atual que está começando a ser amplamente usada pelos analistas, o que significa que há um grande número de contribuições.

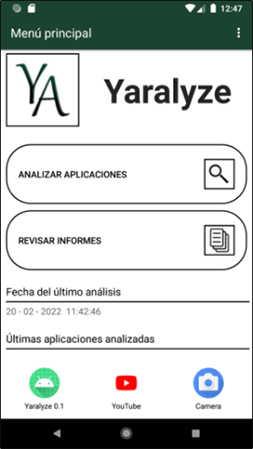

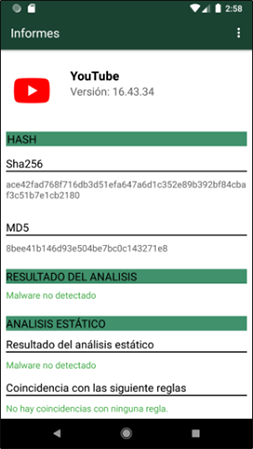

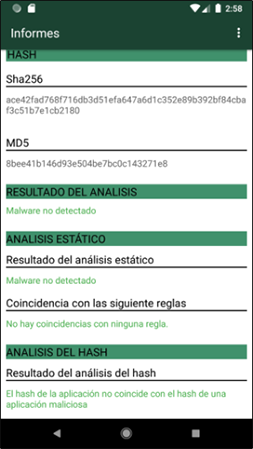

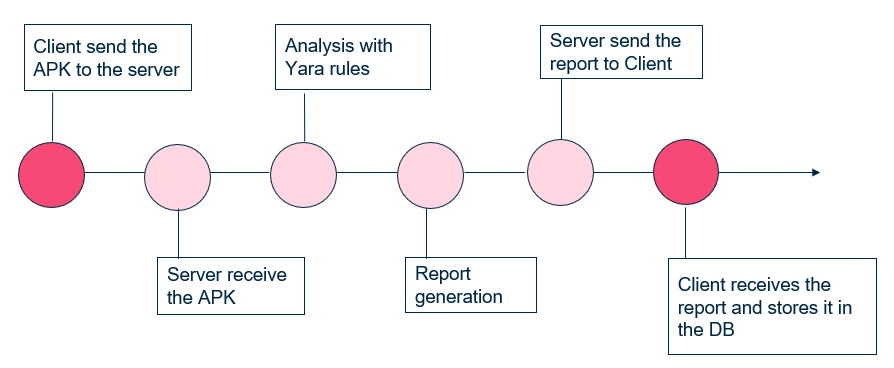

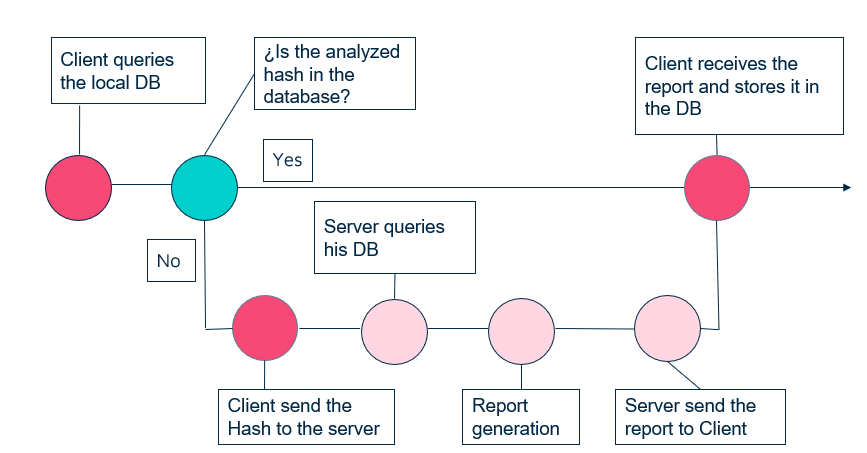

O Yaralyze é uma ferramenta de detecção de malware para dispositivos Android que emprega duas técnicas de análise estática , uma usando regras YARA e outra com base na análise de hashes . Ele permite o armazenamento e a visualização dos relatórios , foi projetado usando uma arquitetura cliente-servidor , onde o servidor pode ser hospedado na nuvem , para que esteja sempre disponível em qualquer dispositivo móvel que tenha o cliente instalado e utilize +130.000 regras YARA e +500.000 hashes de papos de malware obtidos do VirusShare e Github (as regras e haste não são publicados no reputação de reputação).

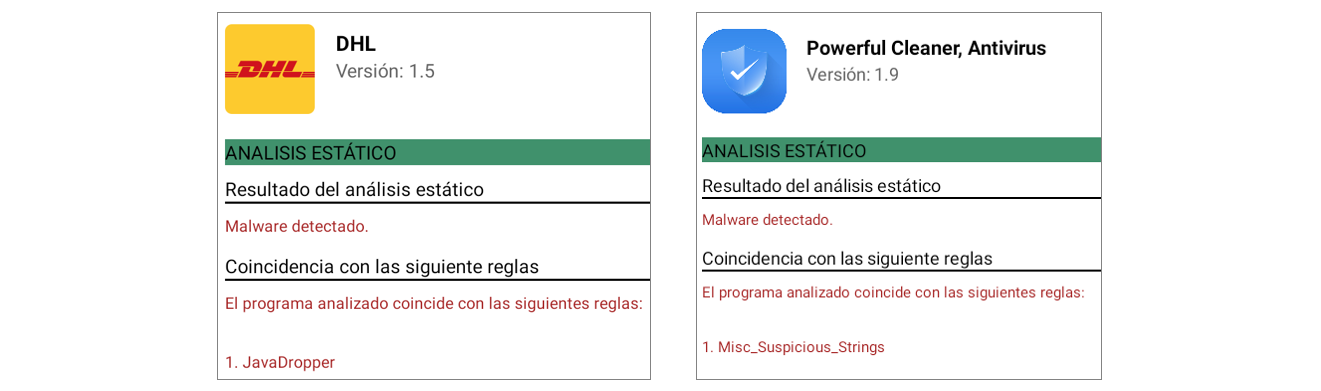

Dois tipos de testes foram realizados. Um tipo de teste consistiu em testar a eficácia da ferramenta na detecção de malware conhecido, usando amostras de Brata , Sharkbot , Cerberus e Flubot malwares, e o outro era testar a velocidade da análise.

Como pode ser visto nas imagens, ele consegue detectar os arquivos de malware e não produz falsos positivos com a APK real de Winrar.

| APK | T1 | T2 | T3 | T4 | Média |

|---|---|---|---|---|---|

| Flubot (malware) | 2.27s | 2.23s | 2.24s | 2.29s | 2.257s |

| Sharkbot (malware) | 2.54s | 2.51s | 2.53s | 2.56s | 2.535s |

| Winrar | 2.18s | 2.20s | 2.16s | 2.16s | 2.175s |

| Localização do hash do aplicativo | T1 | T2 | T3 | T4 | Média |

|---|---|---|---|---|---|

| DB do cliente | 0,079S | 0,081s | 0,078s | 0,077s | 0,0787S |

| DB do servidor | 0,088s | 0,085s | 0,087s | 0,091s | 0,0877S |

| Sem coincidência | 0,087s | 0,088s | 0,084s | 0,088s | 0,0867S |

Na primeira tabela, podemos ver que, em termos de velocidade, pode -se observar que os tempos médios de análise são muito semelhantes, isso ocorre porque todos os APKs analisados passam por todas as regras YARA, mesmo que já tenham sido marcadas como malware, porque pode haver regras que restrinjam o tipo de malware com o qual estamos lidando. Além disso, o tempo de análise também é condicionado pelo tamanho do APK a ser analisado, como é lógico. Esses APKs não tinham tamanhos muito diferentes.

Na segunda tabela, podemos ver que os horários também são muito semelhantes e isso pode parecer estranho, porque quando o hash está no banco de dados do servidor ou quando não houver correspondências, o cliente deve fazer uma solicitação ao servidor, o que deve diminuir a velocidade da análise. O tempo igual pode ser justificado pelo fato de que, no momento do teste, o servidor estava recebendo apenas uma única solicitação, para que não tenha uma carga de trabalho pesada e também o banco de dados não tenha um número suficientemente grande de hashes para sobrecarregar as pesquisas.