Цель Mazewalker - сократить время анализа вредоносных программ путем автоматизации сбора данных времени выполнения и лучшей визуализации, в конечном итоге, помогая исследователю сосредоточиться на статическом анализе и меньше на его динамической части.

Упакованный код - Mazewalker контролирует все области памяти, где проходило выполнение кода, чтобы иметь возможность реконструировать все выполнение позже. Если произошло изменение кода в уже контролируемой области (расширение кода выполнения), то для последующего анализа также будет сохранена новая версия. Этот подход, по -видимому, полезен для общего распаковки кода.

Независимый код положения - Чтобы решить проблемы с изменением потока контроля ( jmp eat , call [eax] и т. Д.), Справочный адрес инструкции и целевой адрес изменения потока управления собираются для последующего использования во время статической фазы.

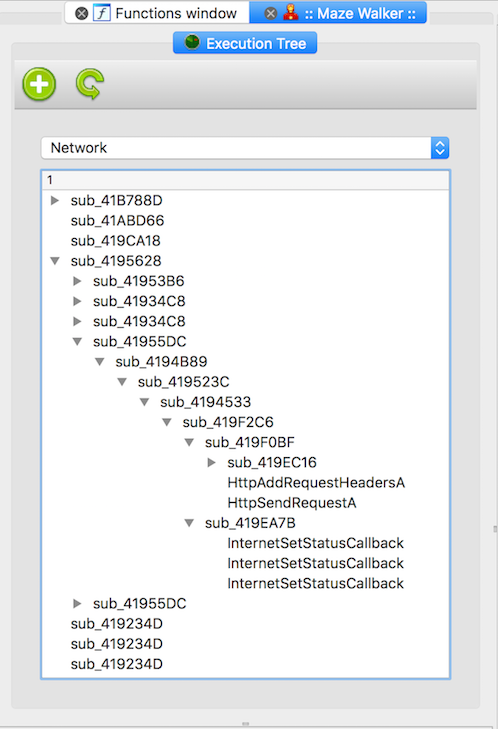

System API - это не секрет, что знание системных параметров API, которые использовались во время выполнения, может быть полезным для понимания внутренних и общих целей вредоносных программ. Таким образом, у Mazewalker есть анализ сайта вызова API на основе Python, чтобы сохранить или изменить параметры API, которые использовались. Больше можно прочитать на специальной странице вики.

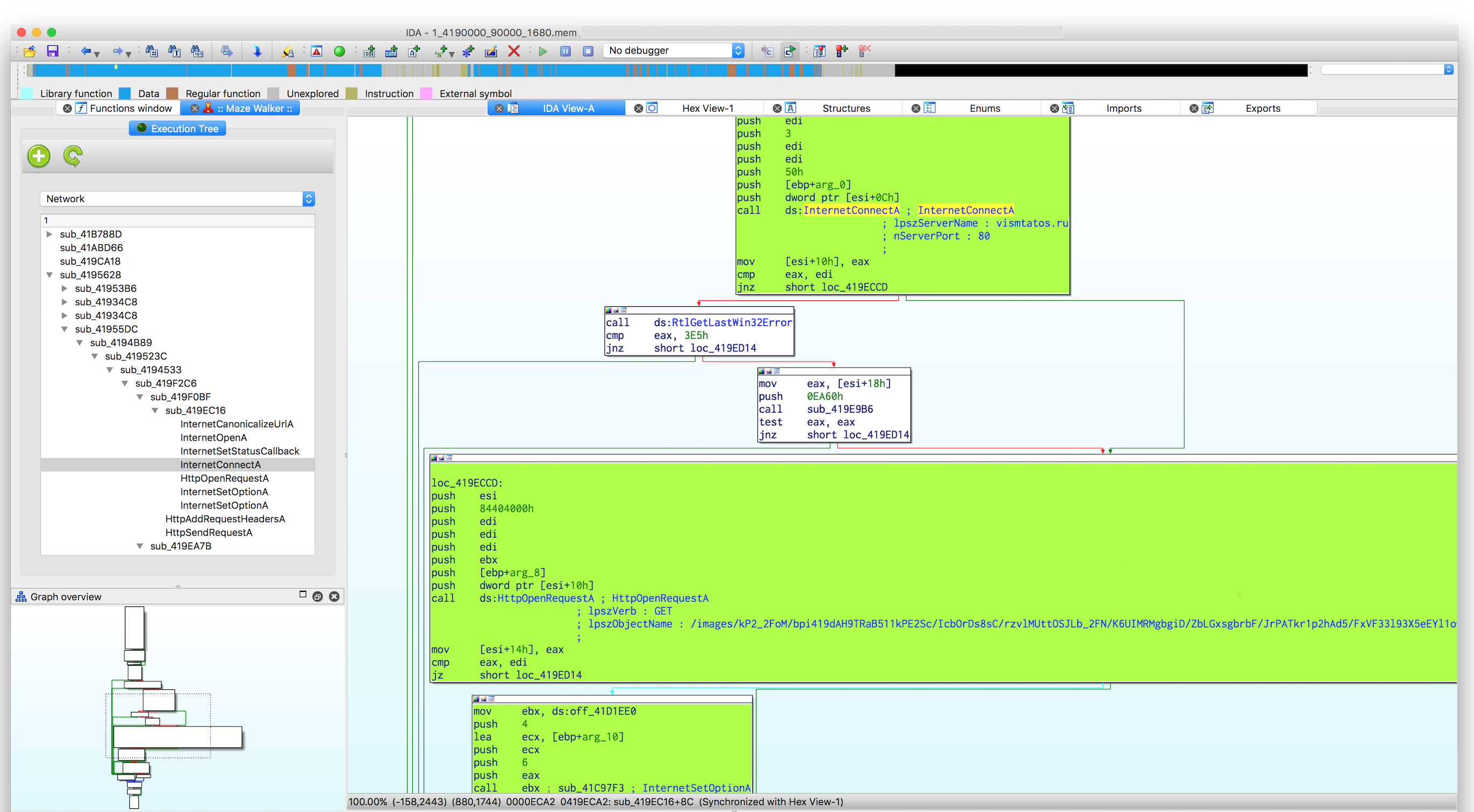

Покрытие кода - Mazewalker собирает список всех основных блоков, которые были выполнены, во всех отслеживаемых процессах. Эта информация используется для помощи кодовой навигации в последнее время путем маркировки графика потока управления в базе данных IDA.

Дисперсия кода - большинство вредоносных программ сегодня будет использовать инъекцию кода и распространяться на различный процесс в системе. Mazewalker может следовать этим путям впрыска и собирать данные во всех процессах, чтобы показать более четкую картину поведения выборки.

Обнаружение окружающей среды . Поскольку способности Mazewalker по перехвату API основаны на сценариях, очень легко добавить новые контрмеры по борьбе с анализом (Wiki).

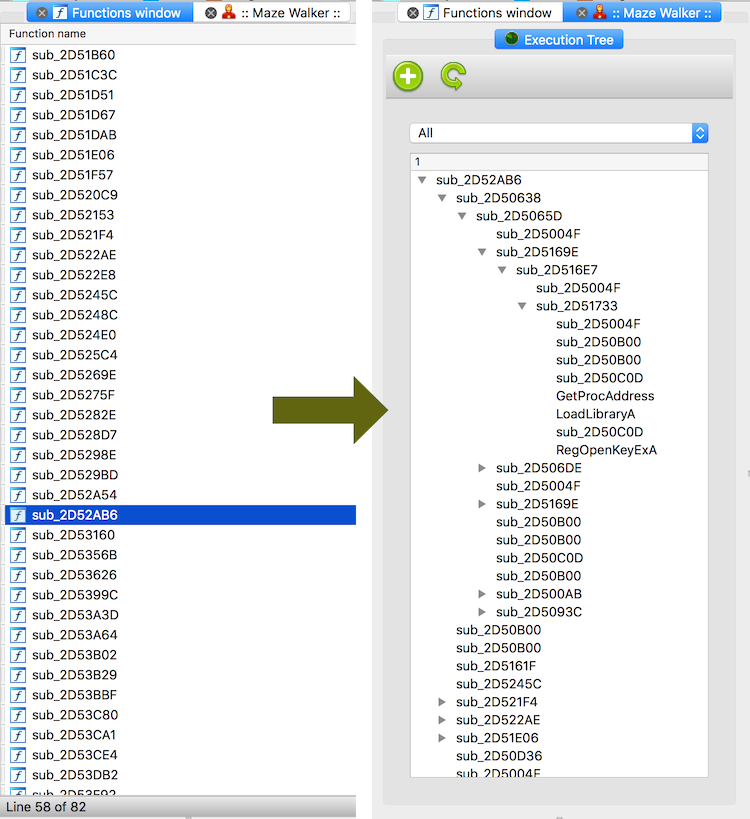

Визуализация - Вся собранная информация о времени выполнения обрабатывается плагином IdapyThon и представлена более (надеюсь) значимым образом. Новый способ визуализации учитывает информацию о среде выполнения и показывает, как код выполнял представление для нагрузку. Таким образом, помогает более логично понять дизайн программы и еще больше сосредоточиться на конкретной задаче.

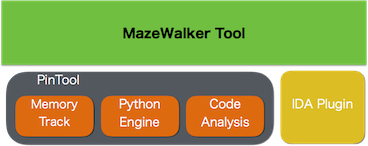

Mazewalker основан на PIN-структуре Intel для сбора данных среды выполнения и IdapyThon для визуализации в иде.

Пожалуйста, обратитесь к Wiki для подробного объяснения.