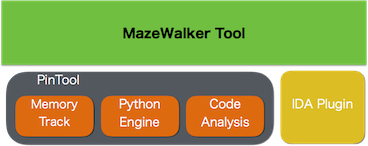

O objetivo do Mazewalker é reduzir o tempo de análise de malware, automatizando a coleta de dados de tempo de execução e uma melhor visualização, ajudando um pesquisador a se concentrar na análise estática e menos em sua parte dinâmica.

Código embalado - Mazewalker monitora todas as áreas de memória onde a execução do código ocorreu, para poder reconstruir toda a execução posteriormente. Se houve uma alteração de código na área já monitorada (descriptografia de código de tempo de execução), a nova versão também será salva, para análise posterior. Essa abordagem parece ser útil para a descompactação geral do código.

Código independente da posição - Para resolver problemas de alteração de fluxo de controle indiretos ( jmp eat , call [eax] , etc.), o endereço de referência de instrução e o endereço de alteração do fluxo de controle são coletados para uso posterior durante a fase estática.

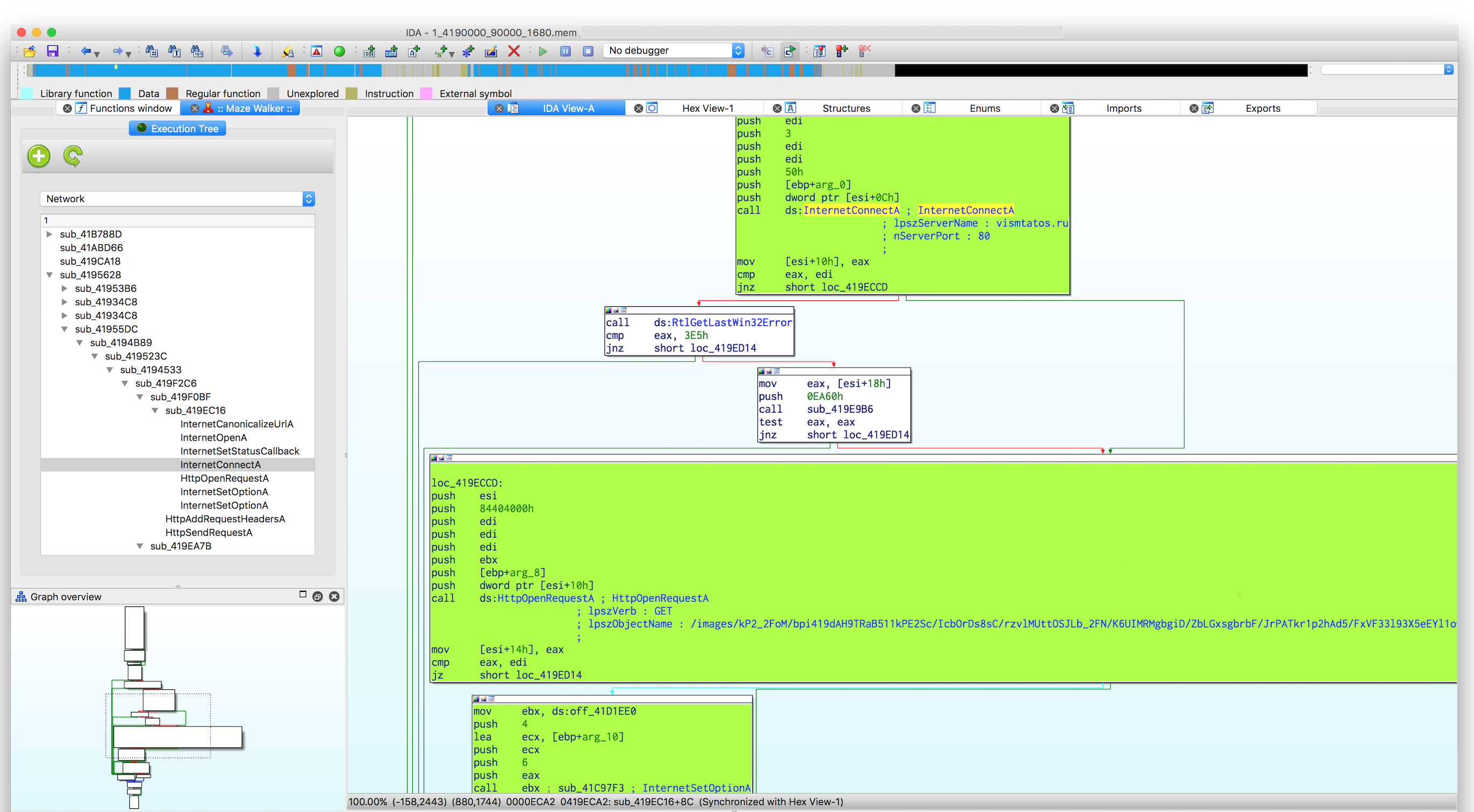

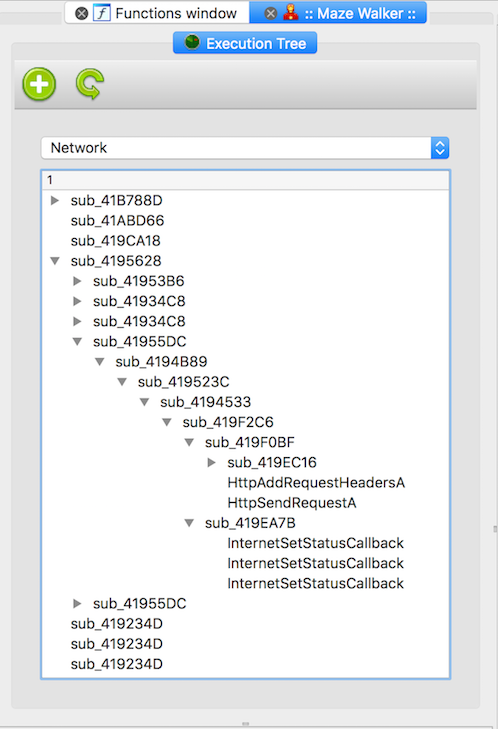

APIs do sistema - não é segredo que o conhecimento dos parâmetros da API do sistema que foram utilizados durante a execução pode ser útil para entender os internos de malware e o objetivo geral. Portanto, o Mazewalker possui uma análise do site de chamadas da API baseada em Python para salvar ou alterar os parâmetros da API que foram usados. Mais poderia ser lido na página Wiki dedicada.

Cobertura de código - Mazewalker coleta a lista de todos os blocos básicos que foram executados, em todos os processos monitorados. Essas informações são usadas para ajudar a navegação de código, marcando o gráfico de fluxo de controle no banco de dados da IDA.

Dispersão de código - A maioria dos malware hoje usará a injeção de código e se distribuirá em um processo diferente no sistema. O Mazewalker é capaz de seguir esses caminhos de injeção e coletar dados em todos os processos, para mostrar uma imagem mais clara do comportamento da amostra.

Detecção de Meio Ambiente - Muitas técnicas anti -pesquisa são baseadas nas informações coletadas de várias APIs do sistema. Como as habilidades de interceptação da API da Mazewalker são baseadas em scripts, é muito fácil adicionar novas contramedidas anti-anti-pesquisas (wiki).

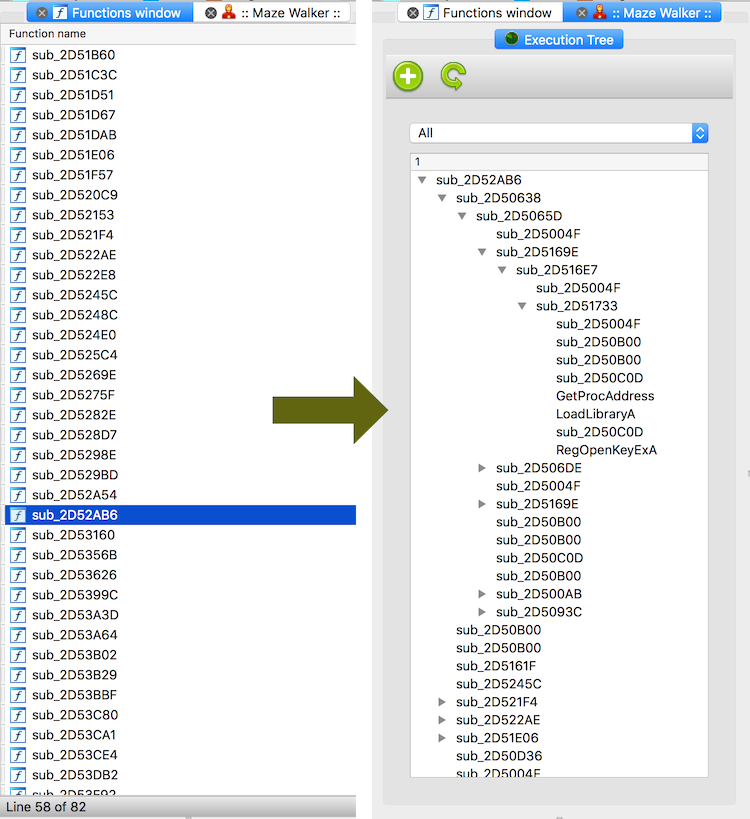

Visualização - Todas as informações de tempo de execução coletadas são processadas por um plug -in IdapyThon e apresentadas de maneira mais significativa (espero). A nova maneira de visualização leva em consideração as informações de tempo de execução e mostra como o código estava executando a visualização por thread. Dessa forma, ajuda a entender mais logicamente o design do programa e a se concentrar ainda em uma tarefa específica.

O Mazewalker é baseado na estrutura PIN da Intel para a coleta de dados de tempo de execução e o IDAPYTHON para a visualização in-IDA.

Consulte o Wiki para obter uma explicação detalhada.