Mazewalker의 목표는 런타임 데이터 수집을 자동화하고 더 나은 시각화를 통해 맬웨어 분석 시간을 줄이는 것입니다. 결국 연구원이 정적 분석에 집중하고 동적 인 부분에 덜 집중할 수 있도록 도와줍니다.

포장 코드 - Mazewalker는 코드 실행이 발생한 모든 메모리 영역을 모니터링하여 나중에 전체 실행을 재구성 할 수 있습니다. 이미 모니터링 된 영역 (런타임 코드 암호 해독)에 코드 변경이 있으면 나중에 분석을 위해 새 버전도 저장됩니다. 이 접근법은 일반 코드 포장에 유용한 것으로 보입니다.

위치 독립 코드 - 간접 제어 흐름 변경 문제 ( jmp eat , call [eax] 등을 해결하려면 지침 참조 주소 및 제어 흐름 변경 대상 주소는 정적 단계에서 나중에 사용하기 위해 수집됩니다.

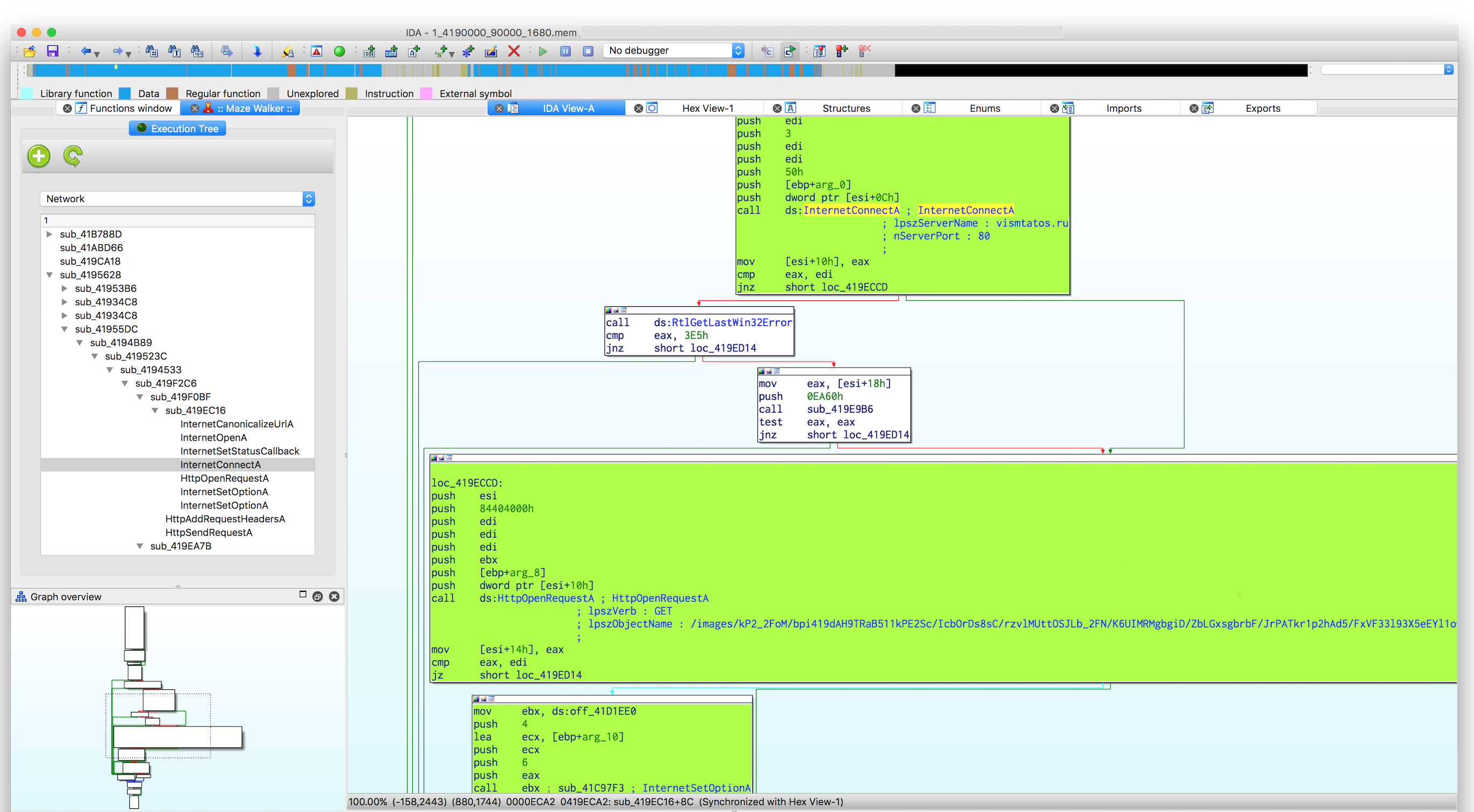

시스템 API- 실행 중에 사용 된 아는 시스템 API 매개 변수는 맬웨어 내부 및 전반적인 목적을 이해하는 데 도움이 될 수 있습니다. 따라서 Mazewalker는 Python 기반 API 통화 사이트 분석을 통해 사용 된 API의 매개 변수를 저장하거나 변경합니다. 전용 위키 페이지에서 더 많이 읽을 수 있습니다.

코드 적용 범위 -Mazewalker는 모든 모니터링 된 프로세스에서 실행 된 모든 기본 블록의 목록을 수집합니다. 이 정보는 IDA 데이터베이스에서 제어 흐름 그래프를 표시하여 코드 내비게이션을 지원하는 데 사용됩니다.

코드 분산 - 오늘날 대부분의 맬웨어는 코드 주입을 사용하고 시스템에서 다른 프로세스에 배포합니다. Mazewalker는 이러한 주입 경로를 따라 모든 프로세스에서 데이터를 수집하여 샘플 동작에 대한보다 명확한 그림을 보여줄 수 있습니다.

환경 탐지 - 많은 분석법 기술은 다양한 시스템 API의 수집 된 정보를 기반으로합니다. Mazewalker의 API 차단 능력은 스크립트 기반이므로 새로운 항-안티-연구 대책 (Wiki)을 추가하기가 매우 쉽습니다.

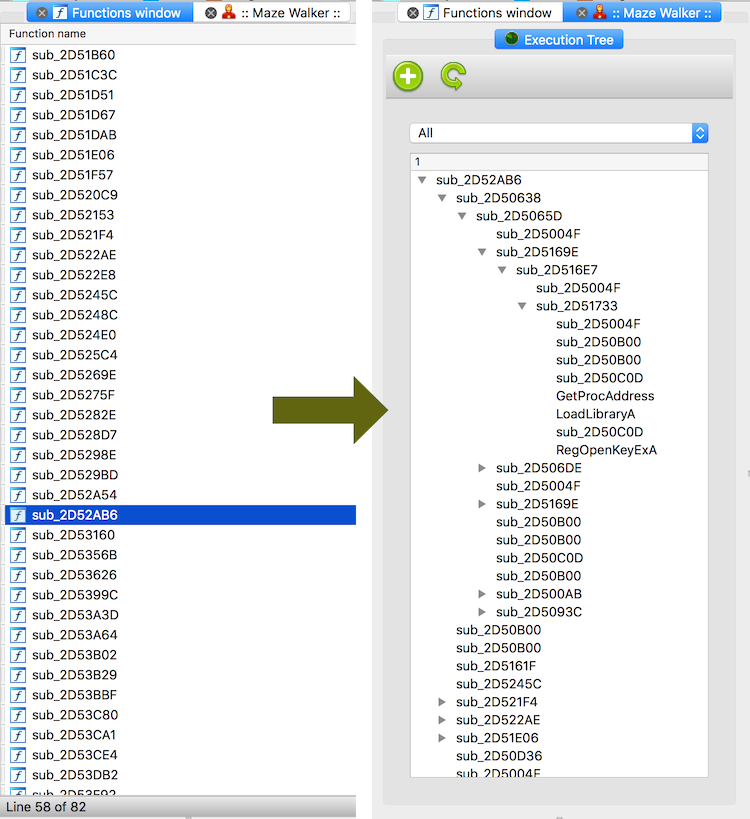

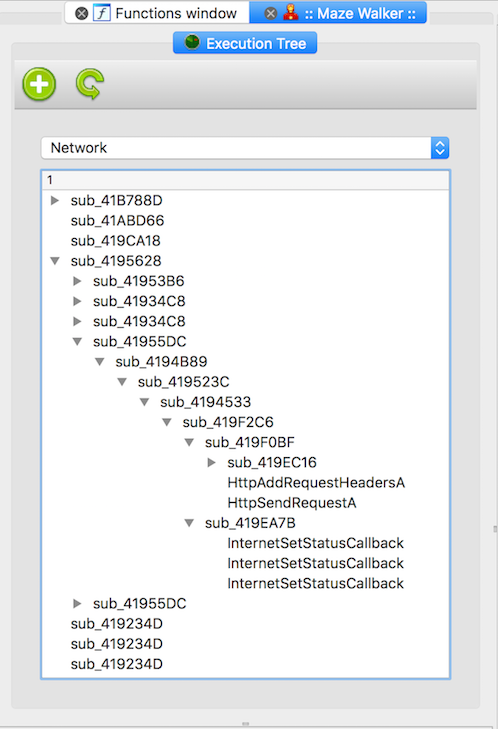

시각화 - 수집 된 모든 런타임 정보는 idapython 플러그인으로 처리되며 더 많은 의미있는 방식으로 제공됩니다. 새로운 시각화 방법은 런타임 정보를 고려하고 코드가 어떻게 스레드마다보기를 실행하는지 보여줍니다. 이 방법은 프로그램의 디자인을보다 논리적으로 이해하고 특정 작업에 더 집중하는 데 도움이됩니다.

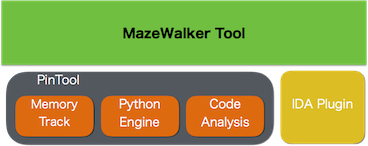

Mazewalker는 런타임 데이터 수집을위한 Intel의 PIN 프레임 워크 및 IN-IDA 시각화를위한 IDAPYTHON을 기반으로합니다.

자세한 설명은 Wiki를 참조하십시오.