Tujuan Mazewalker adalah untuk mengurangi waktu analisis malware dengan mengotomatisasi pengumpulan data runtime dan visualisasi yang lebih baik pada akhirnya membantu peneliti untuk berkonsentrasi pada analisis statis dan lebih sedikit pada bagian dinamisnya.

Kode yang dikemas - Mazewalker memantau semua area memori di mana eksekusi kode terjadi, untuk dapat merekonstruksi seluruh eksekusi nanti. Jika ada perubahan kode di area yang sudah dipantau (dekripsi kode runtime), maka versi baru akan disimpan juga, untuk analisis selanjutnya. Pendekatan ini tampaknya berguna untuk pembongkaran kode umum.

Posisi Kode Independen - Untuk menyelesaikan masalah perubahan aliran kontrol tidak langsung ( jmp eat , call [eax] , dll.), Alamat referensi instruksi dan alamat target perubahan aliran kontrol dikumpulkan untuk penggunaan selanjutnya selama fase statis.

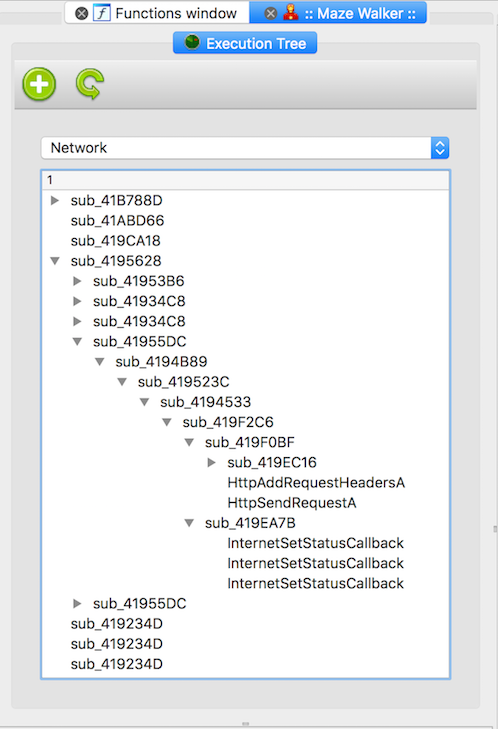

API Sistem - Bukan rahasia lagi, bahwa mengetahui parameter API sistem yang digunakan selama eksekusi dapat membantu dalam memahami internal malware dan tujuan keseluruhan. Jadi, Mazewalker memiliki analisis situs panggilan API berbasis Python untuk menyimpan atau mengubah params API yang digunakan. Lebih banyak yang bisa dibaca di halaman wiki khusus.

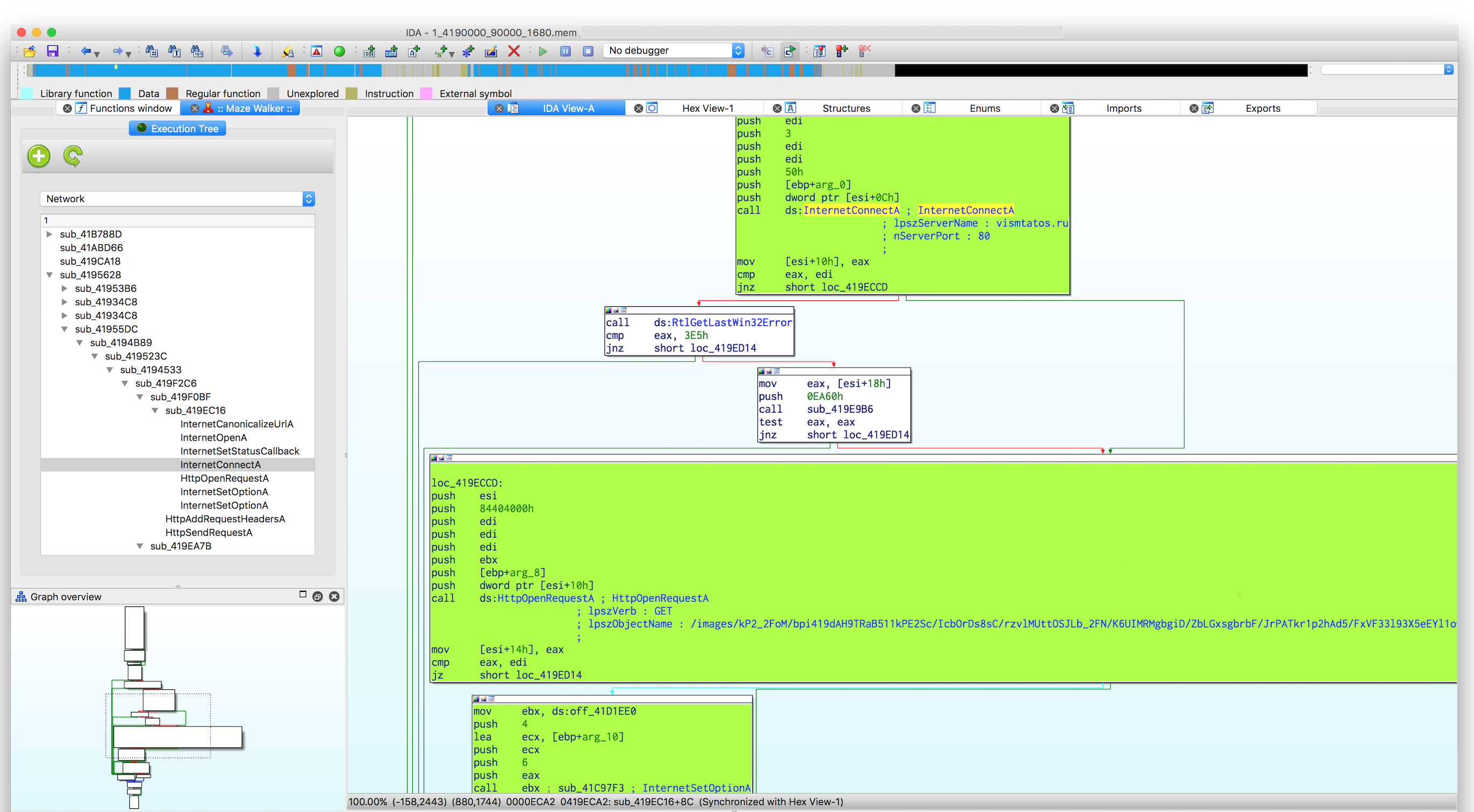

Cakupan Kode - Mazewalker mengumpulkan daftar semua blok dasar yang dieksekusi, dalam semua proses yang dipantau. Informasi ini digunakan untuk membantu navigasi kode yang terakhir dengan menandai grafik aliran kontrol dalam database IDA.

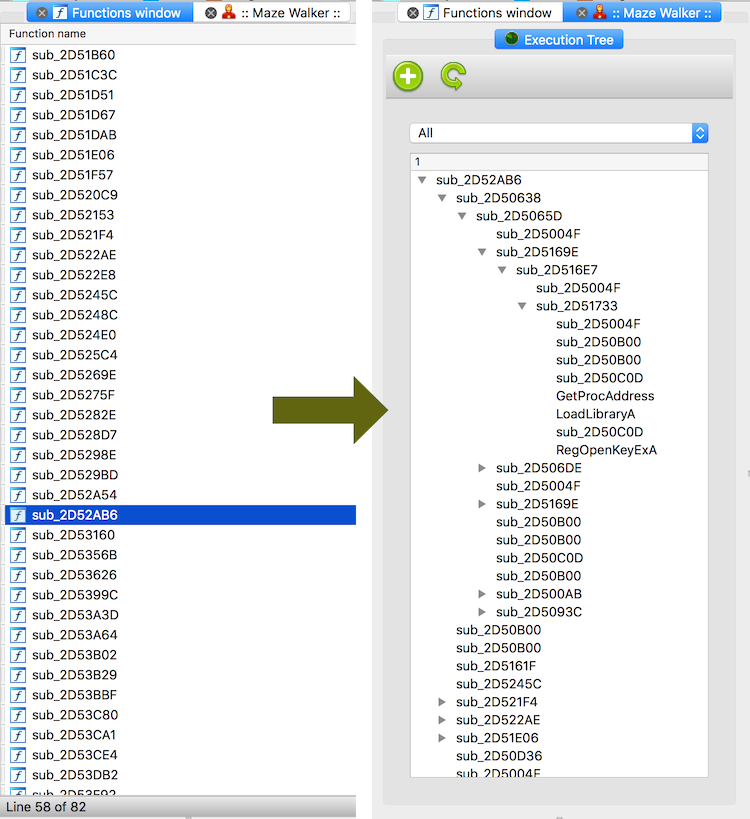

Dispersi Kode - Sebagian besar malware saat ini akan menggunakan injeksi kode dan mendistribusikan dirinya ke dalam proses yang berbeda pada sistem. Mazewalker dapat mengikuti jalur injeksi tersebut dan mengumpulkan data dalam semua proses, untuk menunjukkan gambaran yang lebih jelas tentang perilaku sampel.

Deteksi Lingkungan - Banyak teknik anti -penelitian didasarkan pada informasi yang dikumpulkan oleh berbagai API sistem. Karena kemampuan intersepsi API Mazewalker berbasis naskah, sangat mudah untuk menambahkan penanggulangan anti-penelusuranan baru (Wiki).

Visualisasi - Semua informasi runtime yang dikumpulkan diproses oleh plugin Idapython dan disajikan dengan cara yang lebih bermakna (semoga). Cara visualisasi yang baru, memperhitungkan informasi runtime dan menunjukkan bagaimana kode tersebut mengeksekusi tampilan per-thread. Cara ini membantu secara lebih logis memahami desain program dan lebih fokus pada tugas tertentu.

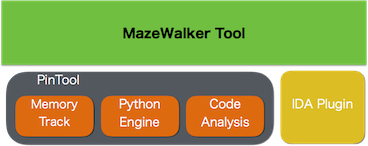

Mazewalker didasarkan pada kerangka kerja PIN Intel untuk pengumpulan data runtime dan Idapython untuk visualisasi in-IDA.

Silakan merujuk ke wiki untuk penjelasan terperinci.