El objetivo de Mazewalker es reducir el tiempo de análisis de malware al automatizar la recopilación de datos de tiempo de ejecución y una mejor visualización, eventualmente, ayudando a un investigador a concentrarse en el análisis estático y menos en su parte dinámica.

Código empaquetado : Mazewalker monitorea todas las áreas de memoria donde tuvo lugar la ejecución del código, para poder reconstruir toda la ejecución más adelante. Si hubo un cambio de código en el área ya monitoreada (descifrado del código de ejecución), entonces la nueva versión también se guardará para un análisis posterior. Este enfoque parece ser útil para el desempaquetado de código general.

Código independiente de posición : para resolver problemas de cambio de flujo de control indirecto ( jmp eat , call [eax] , etc.), la dirección de referencia de instrucciones y la dirección objetivo de cambio de flujo de control se recopilan para un uso posterior durante la fase estática.

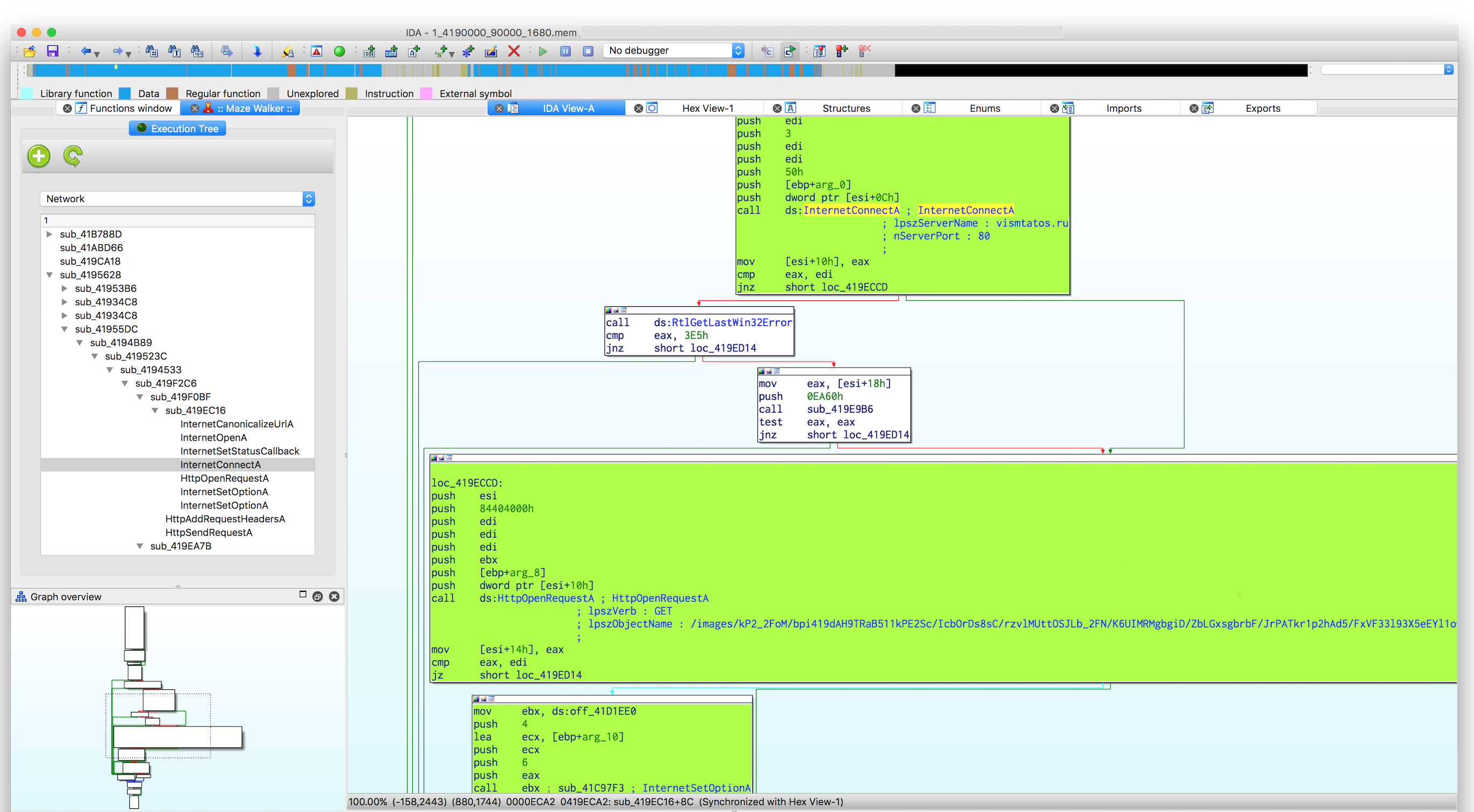

API del sistema : no es ningún secreto, que conocer los parámetros de API del sistema que se usaron durante la ejecución podrían ser útiles para comprender las partes internas de malware y el propósito general. Por lo tanto, Mazewalker tiene un análisis del sitio de llamadas API basado en Python para guardar o alterar los parámetros de API que se utilizaron. Se pueden leer más en la página Wiki dedicada.

Cobertura de código : Mazewalker recopila la lista de todos los bloques básicos que se ejecutaron, en todos los procesos monitoreados. Esta información se utiliza para ayudar a la navegación de código último al marcar el gráfico de flujo de control en la base de datos de IDA.

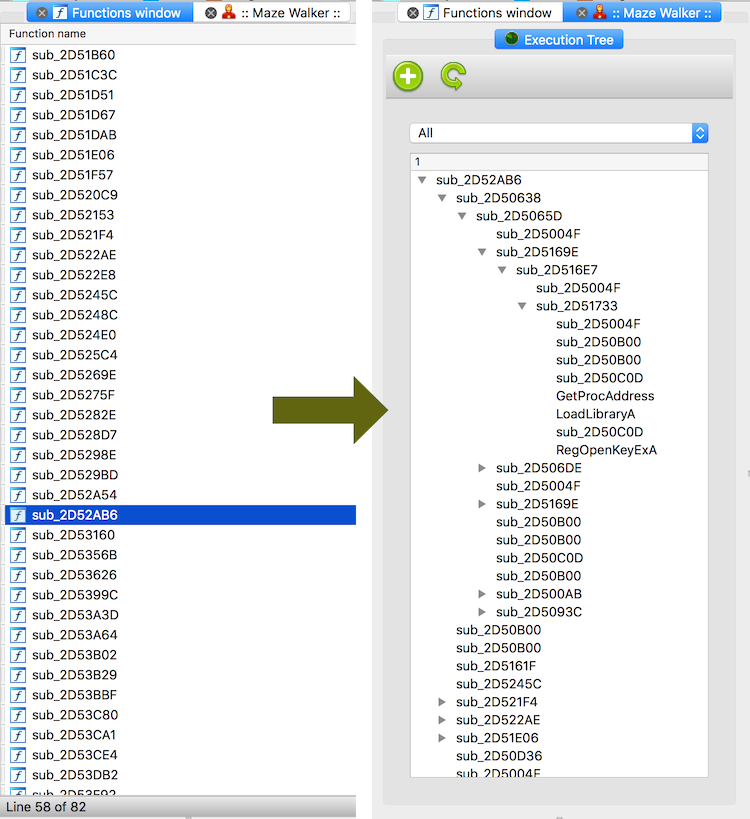

Dispersión del código : la mayoría de los malware hoy en día utilizarán la inyección de código y se distribuirán en diferentes procesos del sistema. Mazewalker puede seguir esas rutas de inyección y recopilar datos en todos los procesos, para mostrar una imagen más clara del comportamiento de la muestra.

Detección del entorno : muchas técnicas anti -research se basan en la información recopilada por varias API del sistema. Como las habilidades de intercepción API de Mazewalker están basadas en script, es muy fácil agregar nuevas contramedidas anti-anti-research (Wiki).

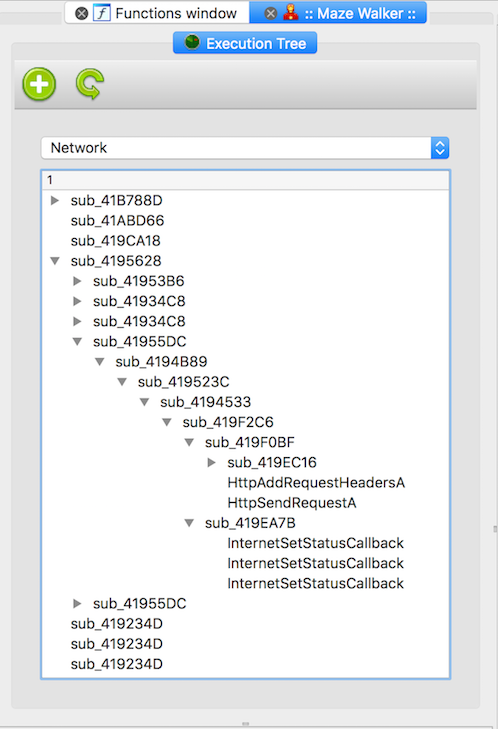

Visualización : toda la información de tiempo de ejecución recopilada se procesa mediante un complemento Idapython y se presenta de una manera más significativa (con suerte). La nueva forma de visualización tiene en cuenta la información del tiempo de ejecución y muestra cómo el código estaba ejecutando la vista por huella. Esta forma ayuda a comprender más lógicamente el diseño del programa y a centrarse aún más en una tarea en particular.

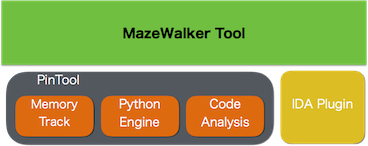

Mazewalker se basa en el marco PIN de Intel para la recopilación de datos de tiempo de ejecución e Idapython para la visualización de INDA.

Consulte Wiki para obtener una explicación detallada.