L'objectif de Mazewalker est de réduire le temps d'analyse des logiciels malveillants en automatisant la collecte de données d'exécution et une meilleure visualisation qui a finalement aidé un chercheur à se concentrer sur l'analyse statique et moins sur sa partie dynamique.

Code emballé - Mazewalker surveille toutes les zones de mémoire où l'exécution du code a eu lieu, pour pouvoir reconstruire toute l'exécution plus tard. S'il y avait un changement de code dans la zone déjà surveillée (décryptage de code d'exécution), la nouvelle version sera également enregistrée, pour une analyse ultérieure. Cette approche semble utile pour le déballage du code général.

Position Code indépendant - Pour résoudre les problèmes de changement de flux de contrôle indirect ( jmp eat , call [eax] , etc.), l'adresse de référence de l'instruction et l'adresse cible du changement de flux de contrôle sont collectées pour une utilisation ultérieure pendant la phase statique.

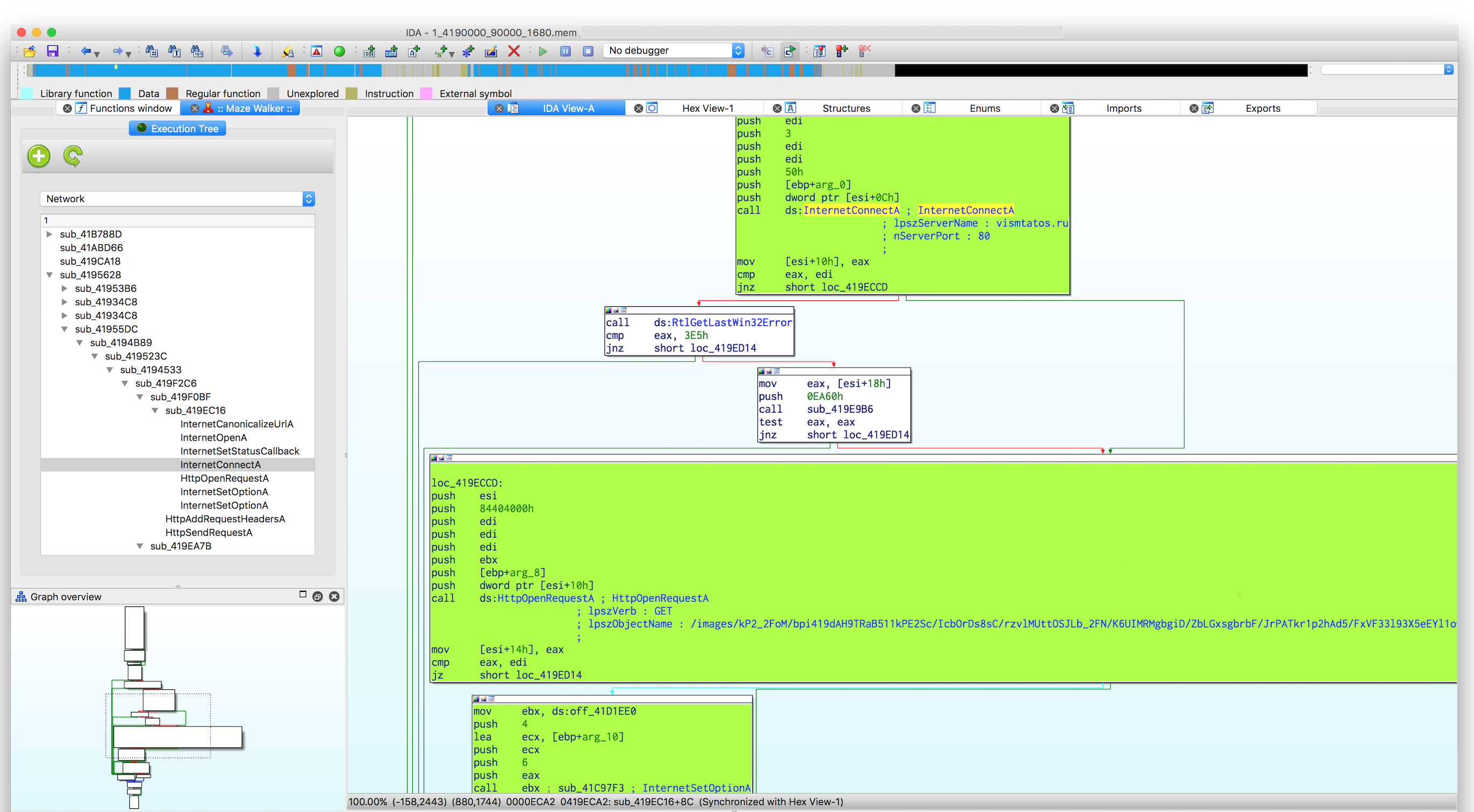

API système - Ce n'est pas un secret, que la connaissance des paramètres d'API système qui ont été utilisés pendant l'exécution pourrait être utile pour comprendre les internes de logiciels malveillants et un objectif général. Ainsi, Mazewalker a une analyse du site d'appel API basé sur Python pour enregistrer ou modifier les paramètres de l'API qui ont été utilisés. Plus pourrait être lu sur la page Wiki dédiée.

Couverture du code - Mazewalker recueille la liste de tous les blocs de base qui ont été exécutés, dans tous les processus surveillés. Ces informations sont utilisées pour aider le code de navigation par le code en marquant le graphique de flux de contrôle dans la base de données IDA.

Dispersion de code - La plupart des logiciels malveillants utiliseront aujourd'hui l'injection de code et se distribueront dans différents processus sur le système. Mazewalker est en mesure de suivre ces chemins d'injection et de collecter des données dans tous les processus, pour montrer une image plus claire du comportement de l'échantillon.

Détection de l'environnement - De nombreuses techniques anti-recherche sont basées sur les informations recueillies par diverses API système. Étant donné que les capacités d'interception de l'API de Mazewalker sont basées sur des scripts, il est très facile d'ajouter de nouveaux contre-mesures anti-anti-assemblées (wiki).

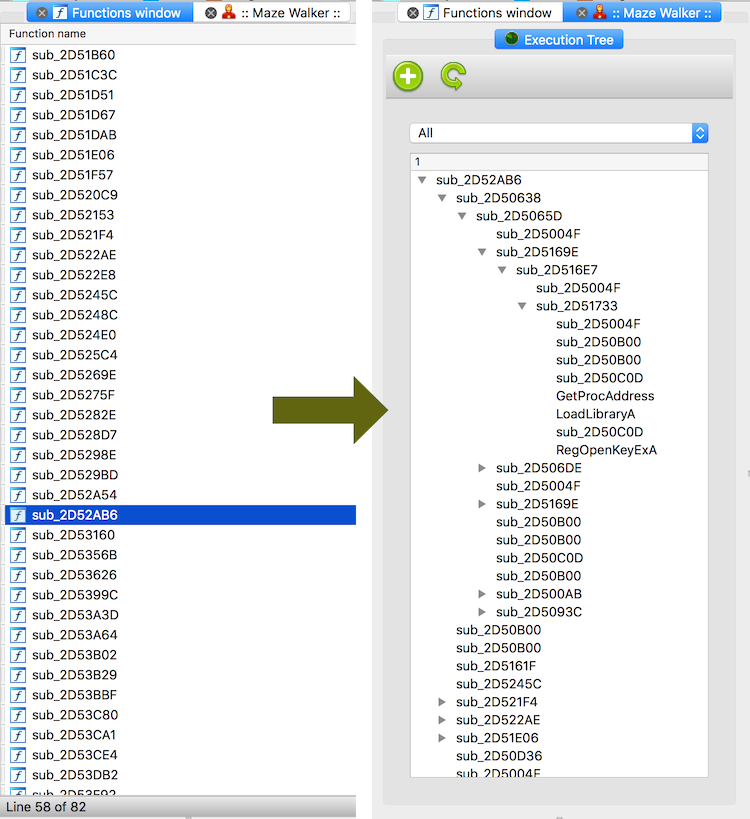

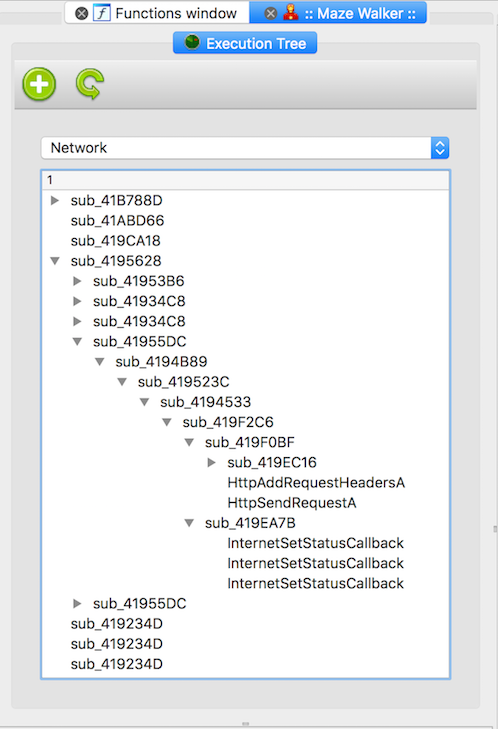

Visualisation - Toutes les informations d'exécution collectées sont traitées par un plugin idapython et présentées de manière plus (espérons-le) significative. La nouvelle façon de visualisation prend en compte les informations d'exécution et montre comment le code exécutait la vue par thread. De cette façon, aide plus logiquement à comprendre la conception du programme et à se concentrer davantage sur une tâche particulière.

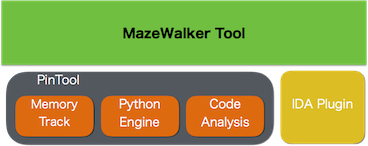

Mazewalker est basé sur le cadre PIN d'Intel pour la collecte de données d'exécution et Idapython pour la visualisation inida.

Veuillez vous référer à Wiki pour une explication détaillée.